Что выбрать для двухфакторной аутентификации вместо кодов в SMS

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

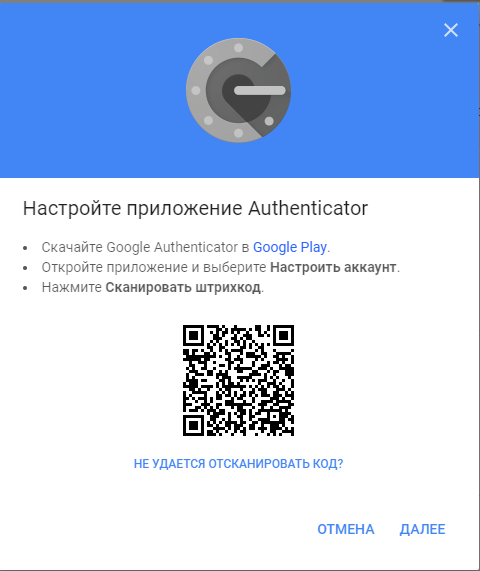

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

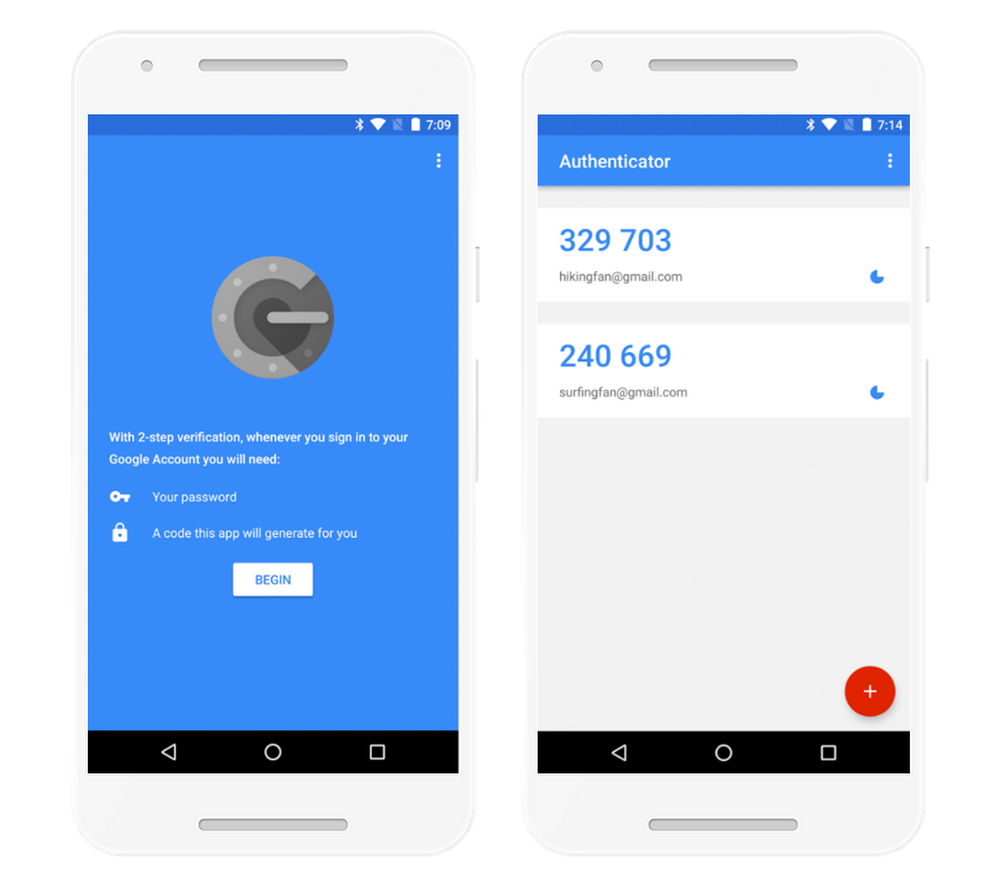

1. Google AuthenticatorПоддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет.

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Google Authenticator — приложение для двухэтапной аутентификации

Теплица запускает новую рубрику: приложение недели. В ней мы будем рассказывать о полезных инструментах, онлайн-сервисах, которые стоит использовать и в работе, и в личных целях. Начнем с бесплатного приложения Google Authenticator, которое позволит вам безопасно войти в аккаунт без подключения к Интернету или мобильной сети.

В ней мы будем рассказывать о полезных инструментах, онлайн-сервисах, которые стоит использовать и в работе, и в личных целях. Начнем с бесплатного приложения Google Authenticator, которое позволит вам безопасно войти в аккаунт без подключения к Интернету или мобильной сети.

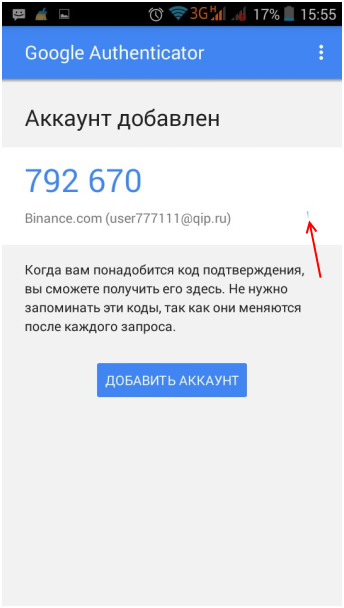

Приложение Google Authenticator создает бесплатные коды двухэтапной аутентификации. В первую очередь, нужно активировать двухэтапную аутентификацию для своего аккаунта Google. Это можно сделать в специальном разделе двухэтапная аутентификация.

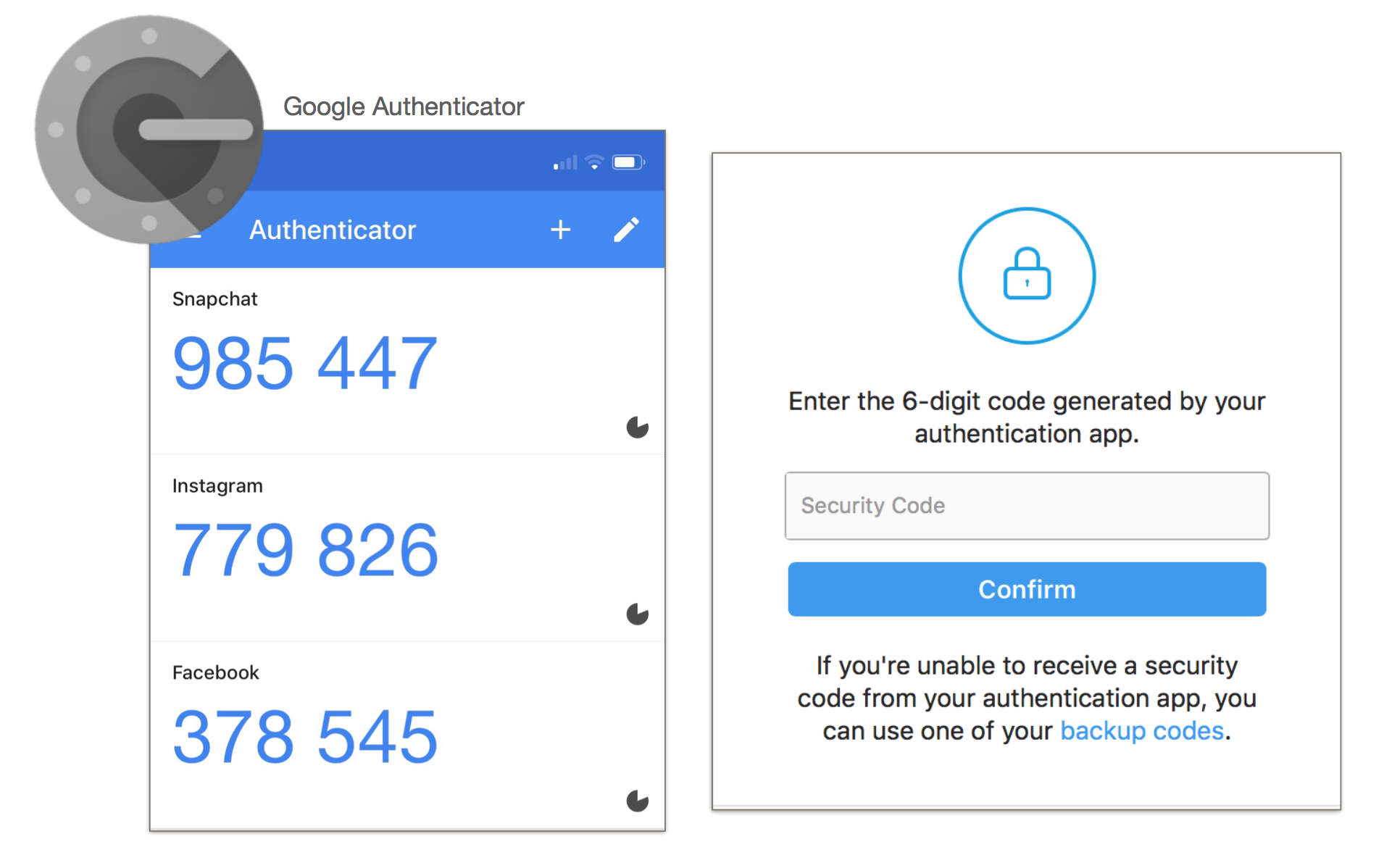

Двухэтапная аутентификация обеспечивает дополнительный уровень защиты аккаунта от взлома. При подключении этой функции для входа в аккаунт нужно вводить не только пароль, но и код, сгенерированный приложением.

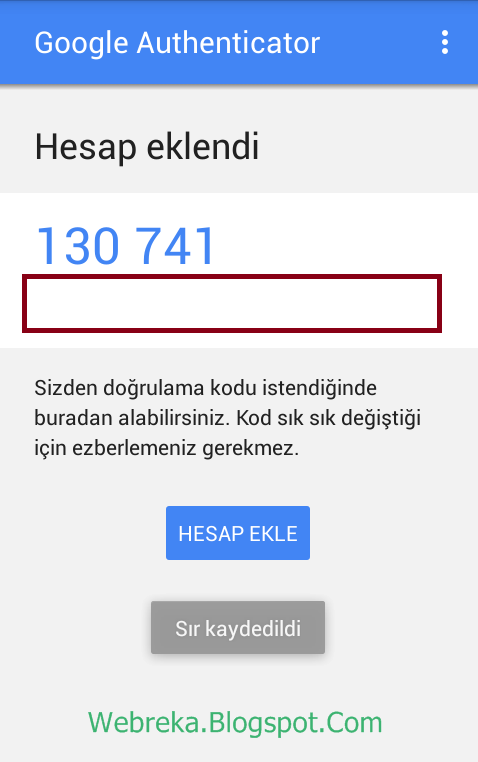

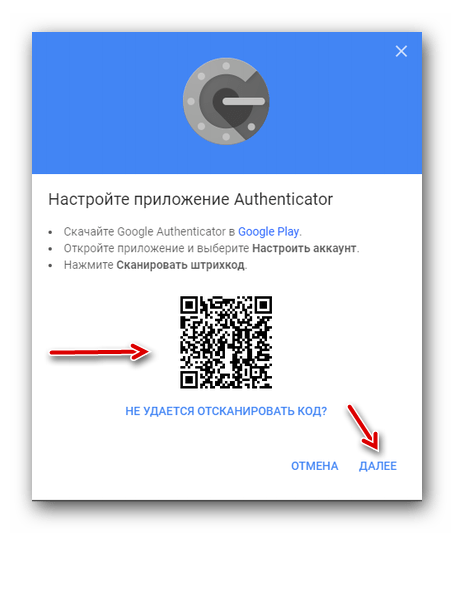

Одним из резервных способов входа выберите Google Authenticator и нажмите «создать». Затем следуйте инструкции: скачайте приложение для iOS или для Android.

Скриншот с сайта myaccount. google.com

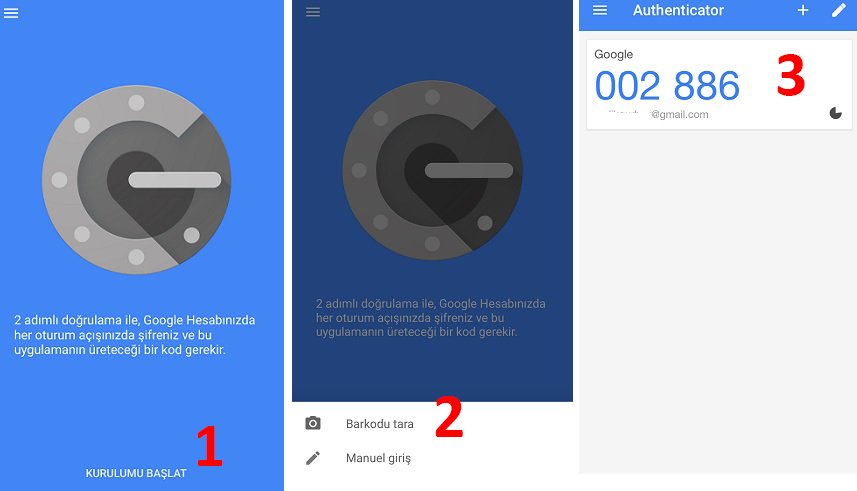

google.comПосле установки откройте приложение на телефоне и нажмите на кнопку «приступить к настройке» и сканируйте штрих-код, который отобразился на вашем браузере. Затем введите код из приложения.

Скриншот с сайта myaccount.google.comЕще по теме: DuckduckGo:новые расширения и всплеск интереса к анонимности в сети

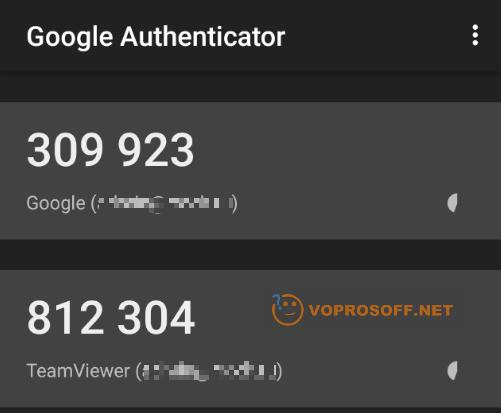

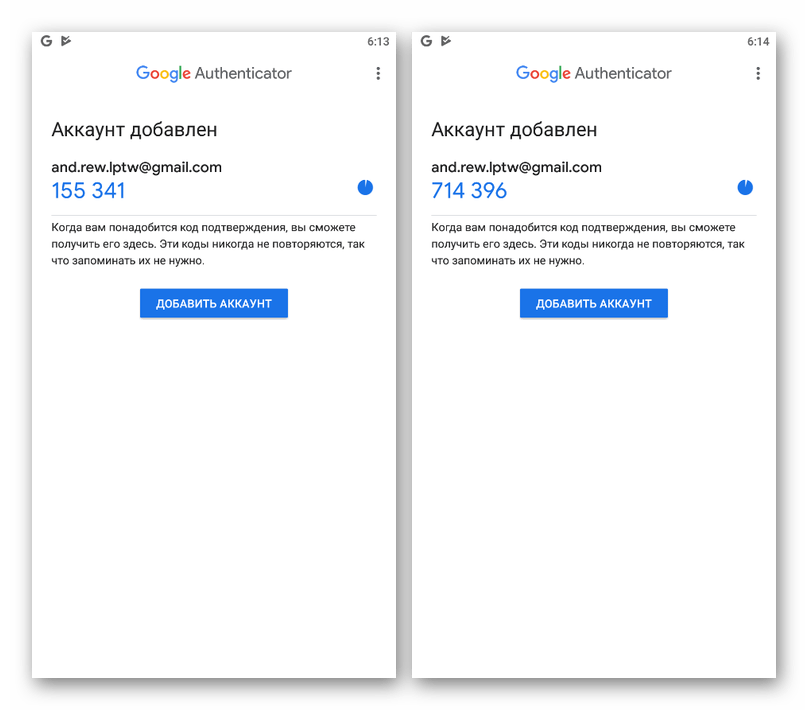

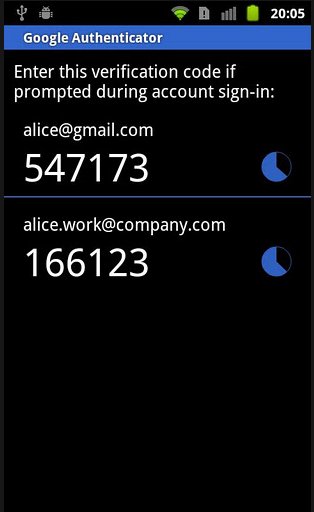

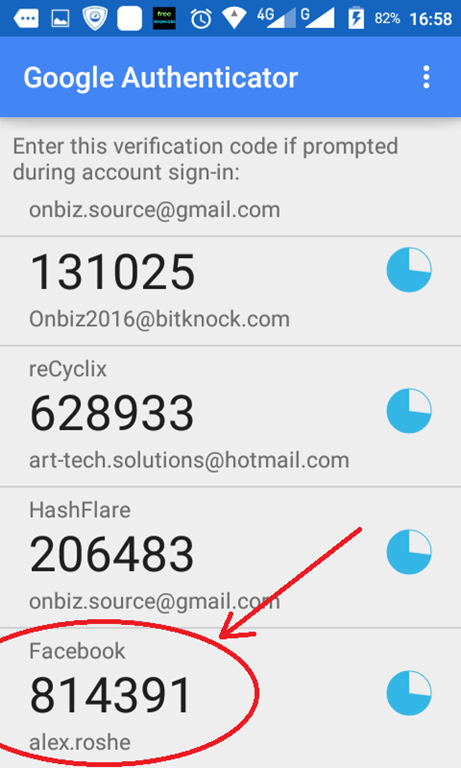

Приложение может работать одновременно с несколькими аккаунтами. Однако во время настройки для каждого аккаунта Google нужно получить свой секретный ключ. То есть вам надо повторить процесс подключения двухэтапной аутентификации для каждого дополнительного аккаунта.

Стоит отметить, что код, который отображается в приложении, активен в течение 30 секунд. После этого времени будет сгенерирован новый набор цифр.

Приложение также работает с другими сервисами, предоставляя коды для подтверждения, например, с «ВКонтакте» или Mail.ru.

Google впервые с 2017 года обновила Authenticator и разрешила переносить коды авторизации между смартфонами Статьи редакции

Обновление пока доступно только части пользователей на Android-устройствах.

- Google представила версию 5.10 сервиса для двухфакторной аутентификации Authenticator. Теперь пользователи могут переносить активированные коды на другой смартфон при смене устройства, сообщает Android Police.

- Для этого нужно выбрать учётную запись для синхронизации, пройти проверку с помощью ввода PIN-кода устройства или биометрической аутентификации, а затем отсканировать QR-код в режиме импорта.

- Также компания обновила дизайн приложения и запретила скриншоты на страницах с конфиденциальными данными.

- Это первое обновление приложения с 2017 года. Пока оно доступно только части пользователей на Android-устройствах.

5186 просмотров

{ «author_name»: «Лиана Липанова», «author_type»: «editor», «tags»: [«\u043d\u043e\u0432\u043e\u0441\u0442\u044c»,»\u043d\u043e\u0432\u043e\u0441\u0442\u0438″,»google»], «comments»: 58, «likes»: 23, «favorites»: 11, «is_advertisement»: false, «subsite_label»: «services», «id»: 125528, «is_wide»: true, «is_ugc»: false, «date»: «Thu, 07 May 2020 14:45:11 +0300», «is_special»: false }

{«id»:373364,»url»:»https:\/\/vc. ru\/u\/373364-liana-lipanova»,»name»:»\u041b\u0438\u0430\u043d\u0430 \u041b\u0438\u043f\u0430\u043d\u043e\u0432\u0430″,»avatar»:»0bfc4a78-cd85-67dc-167e-b4834ca1c5cd»,»karma»:38629,»description»:»»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/373364-liana-lipanova»,»name»:»\u041b\u0438\u0430\u043d\u0430 \u041b\u0438\u043f\u0430\u043d\u043e\u0432\u0430″,»avatar»:»0bfc4a78-cd85-67dc-167e-b4834ca1c5cd»,»karma»:38629,»description»:»»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

Google обновила Google Authenticator для iOS: как перенести его на новый телефон

У Google порой очень странное отношение к своим сервисам. Компания может обновить браузер Chrome для iOS несколько раз за пару недель, но некоторые приложения для устройств Apple поисковый гигант будто специально не обновляет годами. К таким сервисам относится, например, Google Authenticator: корпорация не выпускала новые версии этого приложения больше двух лет, последний раз просто добавила поддержку iPhone X — до этого апдейтов не было столько же. Оптимизация под новую версию iOS, обновленные рекомендации разработчикам — все это, видимо, для слабаков. Но все же на этой неделе Google Authenticator обновился и получил одну очень долгожданную функцию.

Но все же на этой неделе Google Authenticator обновился и получил одну очень долгожданную функцию.

Теперь можно быстро перенести все свои аккаунты на новый iPhone

Что такое Google Authenticator?

Для тех, кто еще им не пользуется — это очень удобное приложение, которое позволяет получать коды подтверждения для всех аккаунтов, в которых используется двухэтапная аутентификация. В основе приложения лежит технология One-time Password Algorithm, которая генерирует случайные коды ограниченного срока действия. Вам нужно будет ввести эти коды для доступа к аккаунту в установленный период времени.

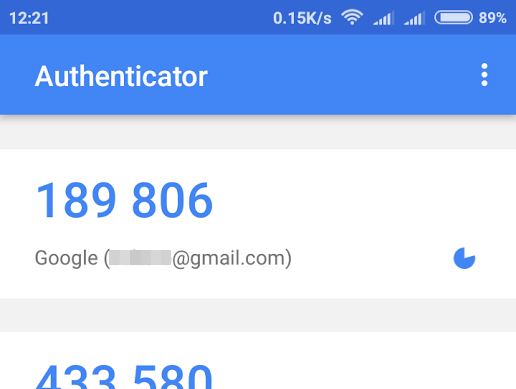

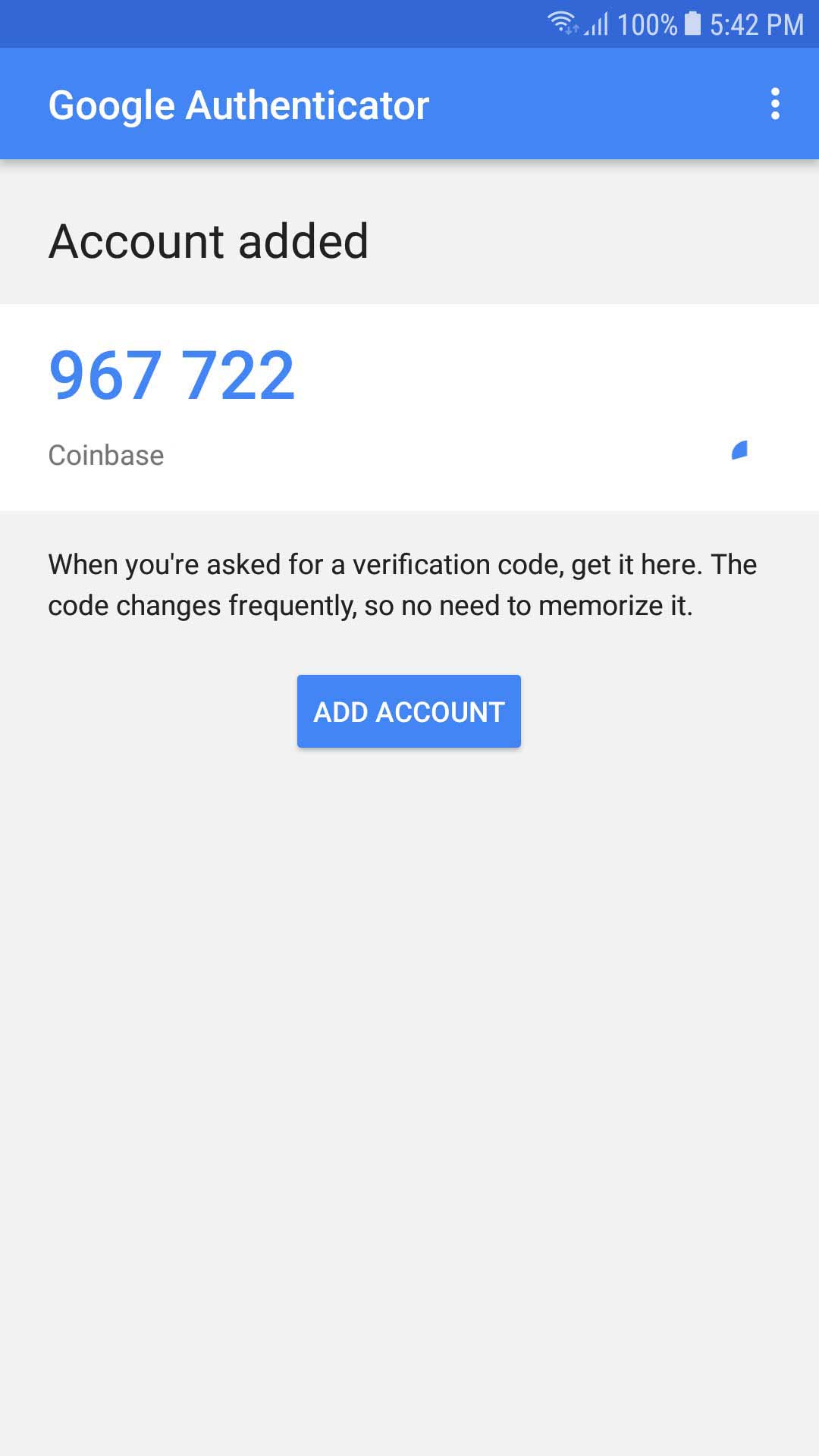

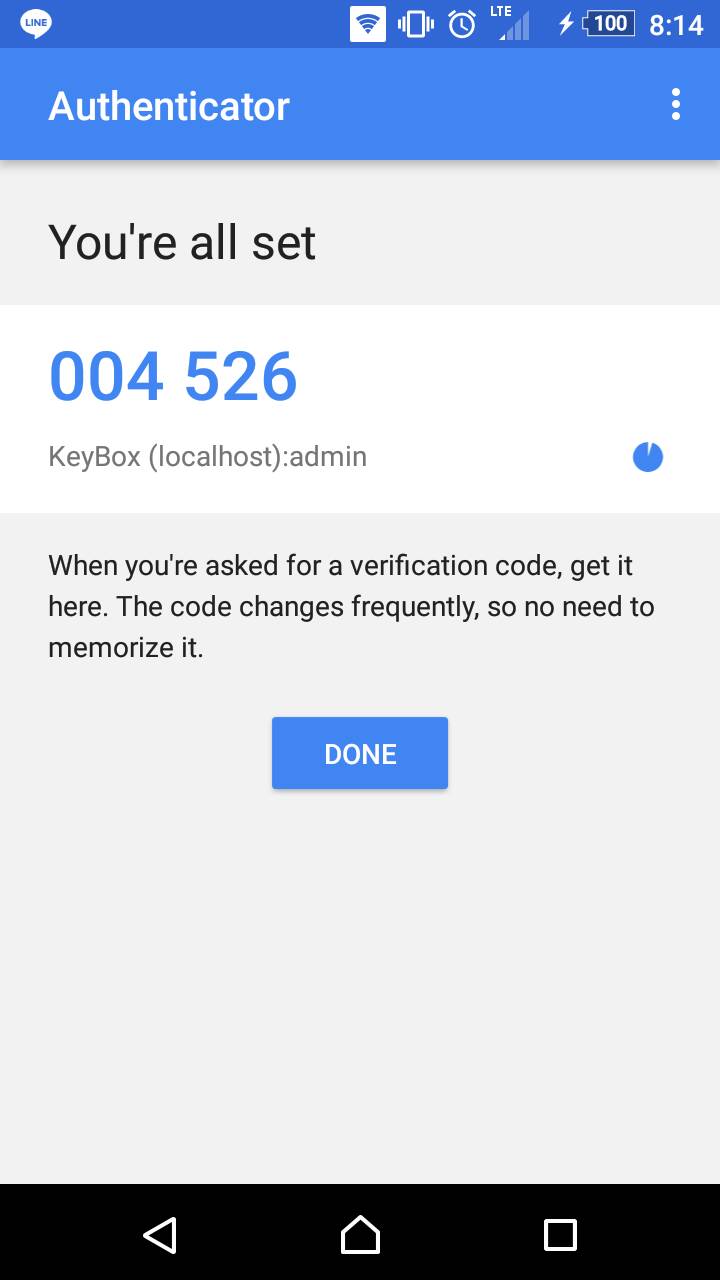

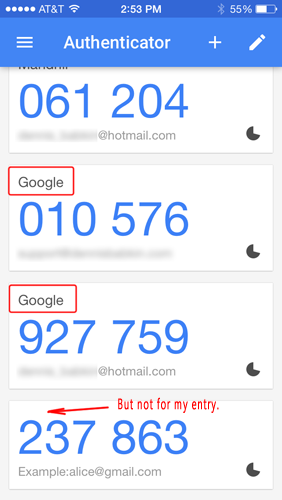

Так выглядят коды в Google Authenticator

Обновление Google Authenticator для iPhone

Помимо того, что Google немного изменила дизайн приложения, она также добавила в интерфейс приложения удобный инструмент экспортирования. Раньше, если вы покупали новый айфон, было очень сложно перенести это приложение со всеми его данными, теперь же достаточно просто выбрать нужные аккаунты и сгенерировать QR-код.

Как перенести Google Authenticator

- Откройте Google Authenticator на старом устройстве.

- Нажмите на кнопку всплывающего меню в правом верхнем углу экрана.

- Выберите «Экспорт аккаунтов», выберите нужные аккаунты и создайте QR-код.

- Запустите Google Authenticator на новом телефоне и нажмите «Отсканировать QR-код».

После этого будет создан QR-код

Отсканируйте полученный QR-код на новом айфоне

После того, как QR-код будет отсканирован, все данные перенесутся автоматически. Экспортировать можно как несколько аккаунтов, так и по одиночке. Для безопасности придется подтвердить действие с помощью Touch ID или Face ID.

Помните, что если вы купили новый iPhone для замены старого и используете приложение Google Authenticator, вам следует как можно скорее перенести эти учетные записи на ваш новый телефон, потому что без кодов двухфакторной авторизации под рукой вы можете оказаться без доступа к своим учетным записям — от социальных сетей до других сайтов.

На Android, к слову, такой функции тоже не было до мая этого года. Там в последний раз сервис обновился в 2017 году и с тех пор не получил ни одного, даже самого маленького патча, зависнув на версии 5.0. Так что Google забила на это приложение вовсе не потому, что оно написано под iOS — просто развитием сервиса никто особо не занимался.

Зачем нужна двухфакторная авторизация?

Двухфакторная аутентификация - один из лучших способов защитить ваши учетные записи от несанкционированного доступа. Для входа она требует не только ваш пароль, но и специальный код, в данном случае сгенерированный через приложение Google Authenticator.

Хотя есть и множество других приложений для аутентификации; кроме того, эта функция может поддерживаться вашим менеджером паролей — например, 1Password. Каким решением пользуетесь вы? Поделитесь в комментариях или в нашем чате в Telegram.

В эпоху, когда персональные данные являются одним из наиболее ценных ресурсов, двухфакторная аутентификации является скорее необходимостью, чем экзотикой с непостижимым для рядового пользователя смыслом. Поэтому советуем настроить двухфакторную аутентификацию хотя бы для Apple ID. В этом случае можно обойтись и без специальных приложений — код подтверждения для входа будет приходить либо по SMS, либо на ваше другое доверенное устройство.

Поэтому советуем настроить двухфакторную аутентификацию хотя бы для Apple ID. В этом случае можно обойтись и без специальных приложений — код подтверждения для входа будет приходить либо по SMS, либо на ваше другое доверенное устройство.

Как установить Google Authenticator? | World of Tanks

Приложение Google Authenticator используется для создания кодов двухэтапной аутентификации в вашем телефоне.

Двухэтапная аутентификация обеспечивает более надёжную защиту вашей учётной записи: чтобы войти в аккаунт, потребуется не только пароль, но и код подтверждения.

Активировать приложение Google Authenticator можно только после включения двухэтапной аутентификации.

Приложение Google Authenticator работает на устройствах iPhone, iPod Touch и iPad с iOS 5.0 и более поздних версий. Настроить приложение с помощью QR-кода можно только на iPhone 3G или более новых моделях.

Приложение Google Authenticator работает на устройствах Android версии 2. 1 и более поздних.

1 и более поздних.

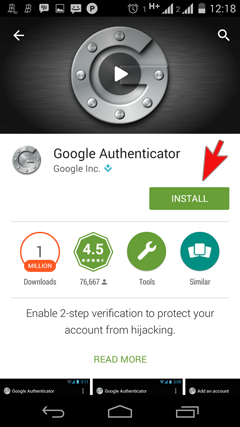

Установка приложения

- В App Store или Google Play введите в строке поиска Google Authenticator. Скачайте и установите приложение.

- Зайдите в приложение и нажмите Приступить к настройке.

- Привяжите мобильное устройство к аккаунту одним из способов:

- Способ 1 — с помощью QR-кода:

Нажмите «Сканировать штрихкод», а затем наведите камеру на QR-код, отображённый на экране компьютера. - Способ 2 — с помощью секретного ключа:

В поле «Ввод вручную» укажите адрес электронной почты. В поле «Ключ» введите секретный ключ и нажмите на галочку вверху страницы.

- Способ 1 — с помощью QR-кода:

- Сохраните свой секретный ключ в надёжном месте, чтобы в случае утери доступа ко второму фактору защиты вы могли самостоятельно его восстановить.

- Аккаунт успешно привязан.

- Подключив второй фактор защиты аккаунта, не удаляйте приложение. Если вам понадобится удалить приложение, перед этим обязательно отключите аутентификацию.

- Если вы всё-таки удалили приложение Google Authenticator, не отключив перед этим аутентификацию, воспользуйтесь инструкцией для восстановления доступа.

Google Authenticator — Плагин для WordPress

The Google Authenticator plugin for WordPress gives you two-factor authentication using the Google Authenticator app for Android/iPhone/Blackberry.

If you are security aware, you may already have the Google Authenticator app installed on your smartphone, using it for two-factor authentication on Gmail/Dropbox/Lastpass/Amazon etc.

The two-factor authentication requirement can be enabled on a per-user basis. You could enable it for your administrator account, but log in as usual with less privileged accounts.

If You need to maintain your blog using an Android/iPhone app, or any other software using the XMLRPC interface, you can enable the App password feature in this plugin,

but please note that enabling the App password feature will make your blog less secure.

Credits

Thanks to:

Paweł Nowacki for the Polish translation

Fabio Zumbi for the Portuguese translation

Guido Schalkx for the Dutch translation.

Henrik.Schack for writing/maintaining versions 0.20 through 0.48

Tobias Bäthge for his code rewrite and German translation.

Pascal de Bruijn for his «relaxed mode» idea.

Daniel Werl for his usability tips.

Dion Hulse for his bugfixes.

Aldo Latino for his Italian translation.

Kaijia Feng for his Simplified Chinese translation.

Alex Concha for his security tips.

Jerome Etienne for his jquery-qrcode plugin.

Sébastien Prunier for his Spanish and French translation.

- Make sure your webhost is capable of providing accurate time information for PHP/WordPress, ie. make sure a NTP daemon is running on the server.

- Install and activate the plugin.

- Enter a description on the Users -> Profile and Personal options page, in the Google Authenticator section.

- Scan the generated QR code with your phone, or enter the secret manually, remember to pick the time based one.

You may also want to write down the secret on a piece of paper and store it in a safe place. - Remember to hit the Update profile button at the bottom of the page before leaving the Personal options page.

- That’s it, your WordPress blog is now a little more secure.

Can I use Google Authenticator for WordPress with the Android/iPhone apps for WordPress?

Yes, you can enable the App password feature to make that possible, but notice that the XMLRPC interface isn’t protected by two-factor authentication, only a long password.

I want to update the secret, should I just scan the new QR code after creating a new secret?

No, you’ll have to delete the existing account from the Google Authenticator app on your smartphone before you scan the new QR code, that is unless you change the description as well.

I am unable to log in using this plugin, what’s wrong ?

The Google Authenticator verification codes are time based, so it’s crucial that the clock in your phone is accurate and in sync with the clock on the server where your WordPress installation is hosted.

If you have an Android phone, you can use an app like ClockSync to set your clock in case your Cell provider doesn’t provide accurate time information

Another option is to enable «relaxed mode» in the settings for the plugin, this will enable more valid codes by allowing up to a 4 min. timedrift in each direction.I have several users on my WordPress installation, is that a supported configuration ?

Yes, each user has his own Google Authenticator settings.

During installation I forgot the thing about making sure my webhost is capable of providing accurate time information, I’m now unable to login, please help.

If you have SSH or FTP access to your webhosting account, you can manually delete the plugin from your WordPress installation,

just delete the wp-content/plugins/google-authenticator directory, and you’ll be able to login using username/password again.

I don’t own a Smartphone, isn’t there another way to generate these secret codes ?

Yes, there is a webbased version here : https://gauth.apps.gbraad.nl/

Github project here : https://github.com/gbraad/gauthCan I create backupcodes ?

No, but if you’re using an Android smartphone you can replace the Google Authenticator app with Authenticator Plus.

It’s a really nice app that can import your existing settings, sync between devices and backup/restore using your sd-card.

It’s not a free app, but it’s well worth the money.Any known incompatabilities ?

Yes, the Man-in-the-middle attack/replay detection code isn’t compatible with the test/setup mode in the «Stop spammer registration plugin»,

please remember to remove the «Check credentials on all login attempts» checkmark before installing my plugin.

Works great in native wp-login. php form, but other forms through a critical site error if you attempt to login to a user that has 2fa enabled. Namely the woocommerce login form, in a scenario where 2fa is in a seperate page not the same form. I appreciate the dev work, and keep up the good work, but minor issues like are a big deal in production sites. Bots alone attempting to login can fill error log real quick.

php form, but other forms through a critical site error if you attempt to login to a user that has 2fa enabled. Namely the woocommerce login form, in a scenario where 2fa is in a seperate page not the same form. I appreciate the dev work, and keep up the good work, but minor issues like are a big deal in production sites. Bots alone attempting to login can fill error log real quick.

this plugin works perfectly, I’ve used it on many sites.

I like this plugin because it is simple and not creating failed login event like the 2FA option from WordFence. Do not get me wrong, WordFence is a very good plugin with amazing functionality, just the 2FA part is inconvenient. In WordFence, if I do not enter the code in the password field, I will get a failed login event if I am entering the code in a separate window. The Google Authenticator login window solves this problem by adding the Google Authenticator Code field into the login page. This creates a little confusion for novice users, but a small message label or check-mark can eliminate the confusion.

This creates a little confusion for novice users, but a small message label or check-mark can eliminate the confusion.

Personally I feel 2FA should be a part of WordPress core. But since it isn’t, plugins like this one are a must-have to secure your sites. The configuration interface is clearly layed out and the login page fits in perfectly with the default WP login page styling. This plugin is light-weight, unobtrusive, free and adds that extra layer of security. Should your admin credentials ever be compromised, 2FA will keep your site secure.

When entering the settings I want to exit the settings page does not allow and reloads the same page

I installed this plugin and after activating it and looking at the security page, decided not to go forward with it. I thought I could just go to my plugin listing and deactivate it (like all other plugins let you). But no such luck! Now my website is stuck on the activation page, and won’t let me access anything else on my website. THIS PLUGIN SUCKS SHIT!!! AND SHOULD BE BANNED.

But no such luck! Now my website is stuck on the activation page, and won’t let me access anything else on my website. THIS PLUGIN SUCKS SHIT!!! AND SHOULD BE BANNED.

«Google Authenticator» — проект с открытым исходным кодом. В развитие плагина внесли свой вклад следующие участники:

Участники0.53

0.52

- Add a Dutch translation

- Add a Portuguese translation

0.51

- Fix a regression that broke app passwords

0.50

- New maintainer ivankk

- Conditionally include base32 class

0.49

- More streamlined sign-up flow for users, configuration screen for admins.

- Multisite support to either enable 2fa by role on a site, and/or on a network.

- Added filter google_authenticator_needs_setup to determine if user needs to enable 2fa.

- Added two part login process that can ask for 2fa code on a second login screen.

- Fixed a security bug that continued check_otp even if authenticate had already returned an error.

0.48

- Security fix / compatability with WordPress 4.5

0.47

- Google chart API replaced with jquery-qrcode

- QR codes now contain a heading saying WordPress (Feature request by Flemming Mahler)

- Danish translation & updated .pot file.

- Plugin now logs login attempts recognized as Man-in-the-middle attacks.

0.46

- Man-in-the-middle attack protection added.

- Show warning before displaying the QR code.

- FAQ updated.

0.45

- Spaces in the description field should now work on iPhones.

- Some depricated function calls replaced.

- Code inputfield easier to use for .jp users now.

- Sanitize description field input.

- App password hash function switched to one that doesn’t have rainbow tables available.

- PHP notices occurring during app password login removed.

0.44

- Installation/FAQ section updated.

- Simplified Chinese translation by Kaijia Feng added.

- Tabindex on loginpage removed, no longer needed, was used by older WordPress installations.

- Inputfield renamed to «googleotp».

- Defaultdescription changed to «WordPressBlog» to avoid trouble for iPhone users.

- Compatibility with Ryan Hellyer’s plugin http://geek.ryanhellyer.net/products/deactivate-google-authenticator/

- Must enter all 6 code digits.

0.43

- It’s now possible for an admin to hide the Google Authenticaator settings on a per-user basis. (Feature request by : Skate-O)

0.42

- Autocomplete disabled on code input field. (Feature request by : hiphopsmurf)

0.41

- Italian translation by Aldo Latino added.

0.40

- Bugfix, typo corrected and PHP notices removed. Thanks to Dion Hulse for his patch.

0.39

- Bugfix, Description was not saved to WordPress database when updating profile.

Thanks to xxdesmus for noticing this.

Thanks to xxdesmus for noticing this.

0.38

- Usability fix, input field for codes changed from password to text type.

0.37

- The plugin now supports «relaxed mode» when authenticating. If selected, codes from 4 minutes before and 4 minutes after will work. 30 seconds before and after is still the default setting.

0.36

- Bugfix, now an App password can only be used for XMLRPC/APP-Request logins.

0.35

- Initial WordPress app support added (XMLRPC).

0.30

- Code cleanup

- Changed generation of secret key, to no longer have requirement of SHA256 on the server

- German translation

0.20

Google годами не исправляет опасную уязвимость в Google Authenticator

Google годами не исправляет опасную уязвимость в Google Authenticator

Alexander Antipov

Обнаружено первое в истории вредоносное ПО для похищения кодов двухфакторной аутентификации Google Authenticator.

В прошлом месяце специалисты компании ThreatFabric обнаружили первое в истории вредоносное ПО для похищения кодов двухфакторной аутентификации, генерируемых Google Authenticator. Исследователи назвали вредонос Cerberus, и его функция похищения кодов все еще находится в стадии разработки и пока не использовалась в реальных атаках.

Cerberus представляет собой гибрид банковского трояна и трояна для удаленного доступа (RAT) для Android-устройств. После заражения устройства с помощью функций банковского трояна вредонос похищает банковские данные. В случае, если учетная запись жертвы защищена с помощью механизма двухфакторной аутентификации приложения Google Authenticator, Cerberus выполняет роль RAT и предоставляет своим операторам удаленный доступ к устройству. Злоумышленники открывают Google Authenticator, генерируют одноразовый код, делают его скриншот, а затем получают доступ к учетной записи жертвы.

Cerberus – не только первое в истории вредоносное ПО с функциями похищения одноразовых кодов двухфакторной аутентификации. Троян использует для этого очень простую технику – создает скриншот интерфейса Google Authenticator.

Троян использует для этого очень простую технику – создает скриншот интерфейса Google Authenticator.

Исследователи из Nightwatch Cybersecurity решили изучить , что именно в Google Authenticator делает возможным функции Cerberus, в частности функцию скриншотов. ОС Android позволяет приложениям защищать своих пользователей от возможности других приложений делать скриншоты их контента – для этого в настройки приложения должна быть добавлена опция FLAG_SECURE. Как оказалось, Google не добавила этот флаг в Google Authenticator.

По словам исследователей Nightwatch Cybersecurity, Google могла исправить эту проблему еще в 2014 году, после того как о ней написал один из пользователей GitHub, но не сделала этого. Проблема осталась неисправленной и в 2017 году, когда специалисты Nightwatch Cybersecurity сообщили о ней компании, и остается таковой по сей день.

В пятом выпуске мы расскажем о кибератаках на Pfizer, SolarWinds, а также о масштабных хищениях с помощью изощренных взломов. Новый обзор в нашем Youtube канале!

Новый обзор в нашем Youtube канале!Поделиться новостью:

Как использовать приложение Google Authenticator с многофакторной аутентификацией — База знаний DreamHost

Обзор

Приложение Google Authenticator было выбрано, потому что оно бесплатное и широко доступно на мобильных устройствах Android, iOS / Apple, BlackBerry или Windows, а также в других сторонних API / приложениях. Например:

Полную информацию о методе безопасности Google и его реализациях можно найти здесь:

Google Authenticator особенно полезен с мобильными планшетами / телефонами с подключением к сотовой сети или Интернету.В случае потери или отключения мобильного устройства Google Authenticator также предоставляет список резервных кодов с неограниченным сроком действия (во время начальной настройки), которые можно использовать. Вне приложения Google Authenticator для получения кода второго уровня можно использовать текстовое SMS-сообщение или голосовые вызовы.

Получение приложения Google Authenticator

Прежде чем вы сможете включить многофакторную аутентификацию в своей учетной записи DreamHost, вам необходимо установить приложение Google Authenticator на свой смартфон или планшет.

Если у вас уже есть приложение Google Authenticator на вашем смартфоне или планшете, вам просто нужно нажать «+» в правом нижнем углу (iOS) или открыть настройки приложения и нажать «Добавить учетную запись» (Android). Затем переходите к следующему разделу этого пошагового руководства.

Официальную документацию Google по загрузке и установке приложения можно найти здесь:

support.google.com/accounts/bin/answer.py?hl=en&answer=1066447

Приложение можно загрузить из App Store вашего устройства (или использовать прямую ссылку Google для BlackBerry):

Включение MFA в панели для Google Authenticator

- Перейдите на страницу безопасности.

- Второй раздел на этой странице называется Многофакторная аутентификация:

- Текущий пароль: Введите пароль учетной записи DreamHost.

- Тип многофакторной аутентификации: Щелкните раскрывающееся меню, чтобы выбрать, какой из двух методов Google вы хотите использовать:

- Текущий пароль: Введите пароль учетной записи DreamHost.

- – Google Authenticator, основанный на времени (рекомендуется)

- – Google Authenticator, счетчик

DreamHost рекомендует одноразовые коды доступа на основе времени.Коды на основе времени обеспечивают лучшую защиту от фишинга и кейлоггеров, поскольку каждый код действителен только в течение короткого промежутка времени. Коды на основе времени также автоматически синхронизируются с серверами DreamHost, в отличие от кодов на основе счетчиков, которые требуют ручной синхронизации.

- Если вы используете коды на основе счетчиков, вам нужно будет нажимать кнопку обновить рядом с кодом в приложении Google Authenticator каждый раз, когда вы используете его, чтобы перейти к следующему коду.

- Нажмите кнопку Приступить к работе .

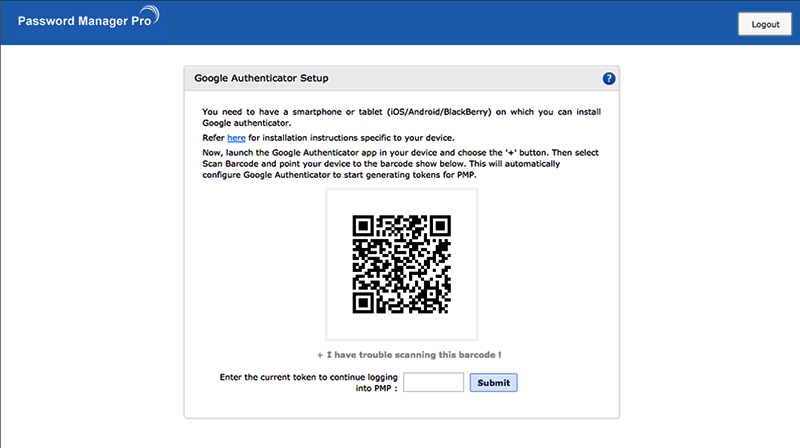

- Теперь вы увидите QR-код и 16-значный секретный ключ, который потребуется для активации многофакторной аутентификации:

- Используйте приложение Google Authenticator для сканирования QR-кода.

- Если на вашем устройстве нет камеры, вы можете вместо этого ввести 16-значный секретный ключ, показанный под QR-кодом, в приложение вручную.

- Если у вас есть несколько устройств, на которых работает Google Authenticator, отсканируйте QR-код или введите ключ на каждом устройстве, которое вы хотите использовать со своей учетной записью DreamHost.

- Когда приложение Google Authenticator отображает 6-значный код доступа, введите его в поле кода доступа.

- Если вы используете коды на основе счетчика, вам может потребоваться нажать кнопку обновить , чтобы отобразить первый код.

- Нажмите Активировать! и сервер DreamHost синхронизируется с вашим устройством.

- Затем вы увидите окно подтверждения «Успех!»:

- Сохраните резервные коды, представленные в диалоговом окне «Успешно!».Если вы подозреваете, что ваша учетная запись может быть взломана (например, если вы потеряли свой телефон или мобильное устройство), и вы используете Google Authenticator, вы можете использовать кнопку Regenerate Key , чтобы аннулировать старый ключ и создать новый.

- Если вы выполняете резервное копирование iPhone на локальный компьютер, выберите «Зашифровать резервную копию iPhone», чтобы также выполнить резервное копирование учетных записей Google Authenticator. В противном случае у Google Authenticator не будет никаких учетных записей, связанных с ним, когда он будет восстановлен.

Что делать, если мне нужен новый телефон?

Если вы покупаете новый телефон, не забудьте ОТКЛЮЧИТЬ многофакторную аутентификацию на своей панели.Вы можете сделать это на странице «Безопасность». В разделе «Многофакторная аутентификация» введите свой пароль и нажмите кнопку , отключите .

Когда у вас будет новый телефон, снова войдите в свою панель и снова настройте его, как показано выше.

См. Также

Google Authenticator — Как войти в систему как пользователь

˂ Вернуться к FAQ

Центр документации New Xton

Справка Xton перемещена. Посетите текущую версию этой страницы для получения последних обновлений.Наш новый центр документации можно найти по адресу help.xtontech.com.

Google Authenticator — Как войти в Xton Access Manager в качестве пользователя

Опыт пользователей, которым для входа необходимо использовать многофакторную аутентификацию Google (MFA), немного отличается от традиционного стиля ввода имени пользователя и пароля, к которому они, вероятно, привыкли. Хотя не сильно отличается, следующая процедура должна выполняться каждым пользователем, чья учетная запись настроена для использования Google MFA в XTAM.

Чтобы использовать Google MFA, вам необходимо загрузить и установить Google Authenticator на свое мобильное устройство. Пожалуйста, сделайте это, прежде чем продолжить.

1

Откройте в браузере страницу входа в Xton Access Manager.

2

Введите свое имя пользователя и пароль в поля входа в систему и нажмите Вход , когда будете готовы продолжить. Если вы не уверены в своем логине, попробуйте войти в сеть по умолчанию. Если это не сработает, обратитесь к администратору XTAM за дополнительной помощью.

3

После нажатия кнопки «Войти» на новой странице в вашем браузере отобразится информация, необходимая для настройки приложения Google Authenticator в первый раз.

4

Откройте приложение Google Authenticator на своем мобильном устройстве. Нажмите кнопку «Добавить» в мобильном приложении Google Authenticator.

5

Выберите внизу вариант «Сканировать штрих-код» или «Ввод вручную».

5A

Если вы выбрали вариант «Сканировать штрих-код», просто наведите камеру телефона на штрих-код в браузере вашего компьютера.Через секунду или две приложение просканирует штрих-код и автоматически настроит ваше приложение.

5Б

Если вы выбрали вариант «Ввод вручную», введите свое имя пользователя XTAM в поле «Учетная запись» и введите «Секретный ключ» в поле «Ключ» приложения. По завершении нажмите кнопку «Готово».

6

Теперь приложение будет перенаправлять обратно на свою главную страницу, где будет отображаться ваше подключение к XTAM.

7

Вернитесь в браузер вашего компьютера, в котором отображается штрих-код, и нажмите кнопку «Зарегистрироваться».

8

На следующей странице введите шестизначный код, который отображается в приложении Google Authentication вашего мобильного устройства, в поле Token в вашем браузере.

9

По завершении нажмите Вход . Обратите внимание, что эти 6-значные коды основаны на времени, поэтому, если вы слишком долго вводите и входите в систему, код в приложении обновится, и вам нужно будет ввести новый для успешного входа.

10

Вы вошли в XTAM.

Для последующих входов в систему вам не потребуется повторно регистрировать мобильное устройство, но вам потребуется открыть приложение Google Authenticator и ввести шестизначный код в поле «Токен» для входа.

Двухфакторная аутентификация с помощью Google Authenticator — Справочный центр Clio

9 января 2017 года мы удалили возможность доступа к Clio с помощью электронной почты с двухфакторными кодами проверки и заменили ее двухфакторной аутентификацией Google для более безопасного доступа к Clio.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности к вашей учетной записи Clio и данным клиента. Мы твердо уверены, что это лучший способ для всех пользователей Clio, и советуем вам загрузить приложение Google Two-Factor Authenticator и обновить настройки безопасности до 9 января.

Требуется дополнительная помощь? Служба поддержки Clio может помочь вам или ознакомьтесь с нашей статьей «Что такое двухфакторная аутентификация и почему юристы должны ее использовать?» сообщение в блоге для получения дополнительной информации.

Содержание

Что такое двухфакторная или двухэтапная аутентификация?

Инструкции по настройке двухфакторной аутентификации

Установка приложения Google Authenticator

Настройка Google Authenticator со сканером штрих-кода

Настройка Google Authenticator с секретным ключом

Завершение двухфакторной настройки

Использование двухфакторных резервных кодов

Вход в Clio с использованием двух- Фактор

Отключение двухфакторной

Что такое двухфакторная или двухэтапная аутентификация?

Двухфакторная аутентификация — это механизм, который требует от пользователей предоставления двух разных средств идентификации при входе в систему.Когда вы включаете двухфакторную аутентификацию в Clio, пользователи должны будут войти в систему, используя свой пароль Clio и случайный числовой код, сгенерированный приложением Google Authenticator, доступным для iPhone, Android и BlackBerry. В Clio двухфакторная настройка настраивается для каждого пользователя.

Зачем мне это нужно?

Хотя Интернет является надежным носителем для размещения критически важных приложений и информации, пароли часто являются слабым звеном в цепи безопасности между веб-приложением и пользователем.Опция двухфакторной аутентификации Clio позволяет подписчикам требовать, чтобы пароли использовались вместе со случайным кодом, доставляемым на мобильное устройство. Как только этот код будет введен после первоначальных учетных данных, пользователь сможет получить доступ к своей учетной записи Clio. Это означает повышенную безопасность для всех пользователей и гарантирует, что ненадежный или взломанный пароль нельзя будет использовать самостоятельно для получения доступа к конфиденциальным данным.

Инструкции по настройке двухфакторной аутентификации

Примечание: двухфакторные настройки устанавливаются для каждого пользователя и управляются этим пользователем.

Чтобы включить двухфакторную аутентификацию, перейдите на панель настроек Clio и щелкните «Безопасность» в столбце «Система».

На странице настроек безопасности щелкните дополнительную вкладку «Двухфакторная установка».

Установите флажок «Включить двухфакторную аутентификацию Google».

Это откроет дальнейшие инструкции по загрузке и настройке Google Authenticator.

Установка приложения Google Authenticator

Примечание: следующие инструкции по установке относятся к приложению Google Authenticator для Android.Инструкции по установке Google Authenticator на устройства iOS и BlackBerry или инструкции по установке приложения на нескольких устройствах см. В статье поддержки «Установка Google Authenticator».

Зайдите в магазин Google Play (или Apple) и найдите «Google Authenticator», затем установите приложение.

После установки откройте приложение Google Authenticator и нажмите «Начать настройку».

Настройка Google Authenticator со сканером штрих-кода

На экране «Добавить учетную запись» нажмите «Сканировать штрих-код».

* Если на вашем устройстве не установлен сканер штрих-кода, вам будет предложено установить приложение «Сканер штрих-кода» от ZXing.

Открыв приложение для штрих-кода, наведите камеру на штрих-код на экране двухфакторной настройки Clio.

Настройка Google Authenticator с секретным ключом

Если ваше устройство не может сканировать штрих-код, нажмите ссылку «Не могу сканировать штрих-код», чтобы получить секретный ключ, который будет использоваться в Google Authenticator.

В Google Authenticator нажмите «Ввести предоставленный ключ».

В поле «Имя учетной записи» укажите имя для аутентификации; например: «Клио».

В поле «Введите ключ» введите секретный ключ на экране двухфакторной настройки Clio, затем нажмите кнопку «Добавить».

Завершение двухфакторной настройки

Независимо от того, добавляли ли вы учетную запись Google Authenticator с помощью метода штрих-кода или ручного метода, Google Authenticator предоставит вам шестизначный числовой код, который генерируется каждую минуту.

Введите число, которое вы видите, в поле «6-значный проверочный код», затем нажмите кнопку «Обновить настройки двухфакторной проверки».

Для завершения процесса двухфакторной настройки вам будет предложено войти в систему с паролем Clio для повторной аутентификации.

Использование двухфакторных резервных кодов

В случае потери мобильного устройства вы все равно можете получить доступ к Clio, используя один из доступных резервных кодов. Пока вы включаете двухфакторную аутентификацию, обязательно сохраните свои резервные коды в безопасном месте.

Нажмите кнопку «Показать и распечатать резервные коды», чтобы отобразить набор 8-значных резервных кодов.

При первой настройке двухфакторной настройки будет сгенерировано 10 резервных кодов. Каждый код можно использовать только один раз, и при использовании он будет удален из списка. Если ваш список резервных кодов будет утерян, скомпрометирован или исчерпан, вы можете сгенерировать новый набор резервных кодов, нажав кнопку «Создать новые коды».

- Если вы регулярно используете резервные коды для входа в систему, рекомендуется выбрать создание новых кодов не позднее использования 9-го резервного кода.

Вход в Clio с помощью двухфакторной

При включенной двухфакторной аутентификации вам будет предложено ввести код «двухэтапной аутентификации» после входа в систему с вашим паролем. Откройте приложение Google Authenticator на своем мобильном устройстве и введите отображаемый 6-значный числовой код.

В качестве альтернативы, если у вас нет доступа к мобильному устройству, щелкните ссылку «или используйте резервный код подтверждения», чтобы ввести один из своих 8-значных резервных кодов.

Отключение двухфакторной

Чтобы отключить двухфакторную аутентификацию, снимите флажок рядом с «Включить двухфакторную аутентификацию Google».Затем вам будет предложено подтвердить действие.

Настройка двухфакторной настройки для нового телефона

Следуйте приведенным выше инструкциям, чтобы отключить двухфакторный режим на текущем устройстве, затем снова настройте Two-Fator на новом телефоне.

Как настроить двухфакторную аутентификацию в онлайн-аккаунтах

Практически любая ваша учетная запись в Интернете может быть взломана. После многочисленных широко распространенных нарушений в течение последних нескольких лет технологические компании работали вместе над разработкой стандарта, который оставил бы пароли в прошлом, заменив их более безопасными методами, такими как биометрические или PIN-коды для входа в систему, которые не требуют передачи данных. интернет.

Но пока эти стандарты все еще принимаются, следующий лучший способ защитить ваши учетные записи — это двухфакторная аутентификация или 2FA. Это процесс, который предоставляет веб-службам вторичный доступ к владельцу учетной записи (вам) для проверки попытки входа в систему. Обычно это включает номер телефона и / или адрес электронной почты. Вот как это работает: когда вы входите в службу, вы используете свой мобильный телефон, чтобы подтвердить свою личность, щелкнув ссылку в текстовом / электронном письме или введя номер, отправленный приложением для проверки подлинности.

Что такое приложения-аутентификаторы?

ПриложенияAuthenticator считаются более безопасными, чем текстовые сообщения. Они также предлагают гибкость, когда вы путешествуете по месту, где нет сотовой связи. Популярные варианты включают Authy, Google Authenticator, Microsoft Authenticator или Hennge OTP (только для iOS). Эти приложения обычно следуют той же процедуре при добавлении новой учетной записи: вы сканируете QR-код, связанный с вашей учетной записью, и он сохраняется в приложении. В следующий раз, когда вы войдете в свою службу или приложение, он попросит числовой код; просто откройте приложение аутентификации, чтобы найти случайно сгенерированный код, необходимый для прохождения защиты.

Хотя двухфакторная аутентификация — через текст, электронную почту или приложение для проверки подлинности — не полностью скрывает вас от потенциальных хакеров, это важный шаг в предотвращении доступа к вашей учетной записи неавторизованных пользователей. Вот как включить двухфакторную аутентификацию для своих учетных записей в Интернете.

Яблоко

Двухфакторная аутентификация в настоящее время предлагается пользователям Apple на iOS 9 и новее или macOS X El Capitan и новее.

iOS

Шаги немного отличаются в зависимости от того, насколько обновлено программное обеспечение iOS.Для тех, кто использует iOS 10.3 или новее, вы можете включить 2FA для своего Apple ID, перейдя в «Настройки»> [Ваше имя]> «Пароль и безопасность». Включите двухфакторную аутентификацию, чтобы при каждом входе получать текстовое сообщение с кодом.

Для тех, кто использует iOS 10.2 или более раннюю версию, настройки находятся в разделе iCloud> Apple ID> Пароль и безопасность.

macOS

Опять же, шаги немного отличаются в зависимости от вашей версии macOS. Если вы используете Catalina, нажмите значок Apple в верхнем левом углу экрана, затем нажмите «Системные настройки»> «Apple ID».Нажмите «Пароль и безопасность» под своим именем, а затем выберите «Включить двухфакторную аутентификацию».

Для Mojave и более ранних версий: после нажатия значка Apple щелкните «Системные настройки»> «iCloud»> «Сведения об учетной записи». (Вы можете немного сократить этот шаг, введя «iCloud» с помощью Spotlight.) Нажмите «Безопасность», и вы увидите вариант включения двухфакторной аутентификации.

Остальные шаги для iOS или Mac одинаковы. Вы можете выбрать, чтобы Apple отправила вам шестизначный проверочный код в текстовом сообщении или по телефону.Здесь вы также можете настроить физический ключ безопасности.

Instagram добавил двухфакторную аутентификацию в свое мобильное приложение в 2017 году, но теперь вы также можете активировать его через Интернет.

Чтобы активировать двухфакторную аутентификацию в своем мобильном приложении, перейдите в свой профиль и нажмите гамбургер-меню в правом верхнем углу. Найдите «Настройки»> «Безопасность», где вы найдете пункт меню для двухфакторной аутентификации.

Здесь вы можете выбрать между проверкой на основе текстового сообщения или кодом, отправленным в ваше приложение проверки подлинности.

GIF от Амелии Кралес / The VergeЧтобы включить двухфакторную аутентификацию через Интернет, войдите в систему и перейдите в свой профиль. Рядом с именем вашего профиля и кнопкой «Изменить профиль» есть значок шестеренки. При нажатии на нее откроется меню настроек, в котором вы найдете тот же раздел конфиденциальности и безопасности, что и в приложении. Отсюда вы можете включить двухфакторную аутентификацию и, как и в приложении, выбрать метод проверки.

При нажатии на значок шестеренки откроется меню настроек.Способ доступа к настройкам 2FA в Facebook немного отличается в приложении и в Интернете (и Facebook имеет тенденцию часто обновлять оба макета).

Вы можете получить доступ к настройкам конфиденциальности в мобильном приложении как на iOS, так и на Android, щелкнув значок гамбургера в правом верхнем углу и прокрутив его вниз, чтобы найти меню «Настройки и конфиденциальность».Нажмите «Настройки»> «Безопасность и вход» и прокрутите вниз до «Использовать двухфакторную аутентификацию».

Как и Instagram (в конце концов, они являются частью одной компании), вы можете выбрать текстовое сообщение или приложение для аутентификации.

В Интернете щелкните стрелку вниз в правом верхнем углу и выберите «Настройки и конфиденциальность»> «Ярлыки конфиденциальности». Найдите заголовок «Безопасность учетной записи» и нажмите «Использовать двухфакторную аутентификацию».

Facebook позволяет аутентифицироваться с помощью текстового сообщения или приложения аутентификации.Кроме того, для приложений, которые не поддерживают 2FA при входе в систему с учетной записью Facebook (например, Xbox и Spotify), вы можете создать уникальный пароль, специально связанный с этой учетной записью. Из исходной стрелки вниз выберите «Настройки и конфиденциальность»> «Настройки», а затем в меню слева «Безопасность и вход»> «Пароли приложений» (под заголовком «Двухфакторная авторизация»). После повторной отправки пароля Facebook вы сможете присвоить приложению имя, нажать «Создать» и сохранить этот пароль для следующего входа в систему.

Твиттер

В мобильном приложении Twitter коснитесь трехстрочного значка «гамбургер» в верхнем левом углу экрана и найдите пункт «Настройки и конфиденциальность». Перейдите в «Учетная запись»> «Безопасность». Щелкните «Двухфакторная аутентификация» и следуйте инструкциям.

В Интернете нажмите «Еще» в левом меню и найдите «Настройки и конфиденциальность». Нажмите «Безопасность и доступ к учетной записи» (или вы можете просто перейти по этой ссылке). Выберите «Безопасность»> «Двухфакторная авторизация».

После того, как вы все настроите, Twitter либо запросит подтверждение через приложение для аутентификации, либо вы отправите текстовый код на свой номер телефона, когда захотите войти в систему.Twitter также добавил поддержку ключей безопасности.

Как и в случае с другими службами, упомянутыми выше, вы можете сгенерировать резервный код, который будет использоваться во время путешествий и без Интернета или сотовой связи. Вы также можете увидеть возможность создать временный пароль приложения, который вы можете использовать для входа в систему с других устройств. Это можно использовать для входа в сторонние приложения, если они связаны с вашей учетной записью Twitter. Обратите внимание, что срок действия временного пароля истекает через час после создания.

Amazon

Перейдите на главную страницу Amazon и войдите в систему. Наведите курсор на «Учетные записи и списки» и нажмите «Учетная запись». Поле с надписью «Вход и безопасность» будет вверху страницы; нажмите на него, а затем нажмите кнопку «Изменить» в разделе «Настройки двухэтапной аутентификации (2SV)». (Вас могут попросить сначала повторно ввести пароль.) Вы также можете перейти непосредственно на эту страницу, перейдя по этой ссылке.

Нажмите «Начать работу», и Amazon проведет вас через процесс регистрации вашего номера телефона, или вы можете выбрать использование предпочтительного приложения для аутентификации, синхронизируя его с помощью QR-кода.

Вы можете активировать двухфакторную аутентификацию в приложении Amazon для Android и iOS, нажав гамбургер-меню слева и выбрав «Ваша учетная запись»> «Вход и безопасность». Тот же параметр «Настройки двухэтапной аутентификации (2SV)» должен быть доступен для редактирования и включения двухфакторной аутентификации.

После проверки вашего номера телефона или приложения для аутентификации вы можете выбрать доверенные устройства для обхода двухфакторной аутентификации или сгенерировать код для входа в систему через мобильное приложение.

Самый простой способ включить двухфакторную аутентификацию в ваших учетных записях Google (например, в Gmail, YouTube или Google Maps) — это перейти на главную целевую страницу двухфакторной аутентификации и нажать «Начать». Вам будет предложено войти в систему и выбрать свое мобильное устройство из списка. (Если у вас iPhone, вам, возможно, придется загрузить отдельное приложение.) Google попытается отправить сообщение на этот телефон; в случае успеха вам будет предложено ввести номер телефона; затем вы можете выбрать, хотите ли вы получать коды подтверждения в текстовом сообщении или по телефону.Опять же, Google опробует выбранный вами метод.

После этого Google сначала отправит запросы, которые позволят вам просто нажать «Да» или «Нет» при попытке входа в систему. Если это не сработает, он отправит текстовое сообщение или телефонный звонок.

Вы также можете сгенерировать резервные коды для автономного доступа. Google генерирует 10 за раз, и они предназначены для одноразового использования, поэтому, как только вы успешно воспользуетесь одним, вычеркните его (при условии, что вы распечатали их), поскольку он больше не будет работать.

Snapchat

На главном экране камеры приложения коснитесь значка своего профиля и найдите значок шестеренки, чтобы получить доступ к настройкам. Выберите «Двухфакторная аутентификация» и выберите, следует ли получать подтверждение текстового сообщения или подключить его к вашему приложению аутентификации.

После включения двухфакторной аутентификации в вашей учетной записи Snapchat вы можете добавить доверенные устройства или запросить код восстановления, если вы планируете оказаться где-то без сотовой связи. Snapchat, похоже, в настоящее время не поддерживает вход с ключами безопасности.

Slack

Чтобы включить двухфакторную аутентификацию, сначала нужно найти страницу настроек учетной записи. Есть два способа получить к нему доступ:

- Щелкните свое имя пользователя в правом верхнем углу приложения Slack, чтобы открыть раскрывающееся меню и выбрать «Просмотреть профиль». Информация о вашей учетной записи теперь будет отображаться в правой части окна чата. Под своим аватаром и рядом с кнопкой «Изменить профиль» нажмите трехточечные значки для дополнительных действий и найдите «Настройки учетной записи». Вы также можете отправиться прямо в мой.slack.com/account/settings

- Вы должны сразу увидеть выбор «Двухфакторная аутентификация».

Если вы не видите вариант для 2FA, проверьте, работает ли ваша учетная запись Slack. Некоторые работодатели могут использовать службы единого входа, которые обходят необходимость двухфакторной аутентификации, что исключает ее на странице настроек учетной записи Slack.

Как и большинство других приложений, Slack позволяет использовать SMS или приложение для аутентификации.Если это личный Slack, то нажмите «Развернуть» в «Двухфакторной аутентификации», чтобы проверить свою информацию с помощью SMS или приложения для аутентификации. Если у вас несколько адресов электронной почты, вам может потребоваться выбрать адрес по умолчанию, прежде чем вы сможете выбрать предпочтительный метод 2FA.

Microsoft

Войдите в свою учетную запись Microsoft и найдите меню «Настройки безопасности» (есть несколько способов попасть туда; щелкните ссылку, чтобы упростить). Найдите раздел «Двухэтапная проверка» и щелкните ссылку настройки.Вам будут предложены шаги, необходимые для использования приложения Microsoft Authenticator или другого приложения для аутентификации. Вы также сможете создавать пароли для приложений, которые не поддерживают двухфакторную аутентификацию.

Dropbox

На домашней странице Dropbox в Интернете щелкните аватар своего профиля и найдите «Настройки»; затем перейдите на вкладку Безопасность. Найдите двухэтапную аутентификацию; он сообщит вам статус вашей 2FA. Переключите, чтобы включить эту функцию, и выберите получение 2FA через текст или приложение для проверки подлинности.

Откройте WhatsApp и найдите меню настроек под значком гамбургера в правом верхнем углу. Найдите в разделе «Учетная запись»> «Двухэтапная проверка»> «Включить». Приложение попросит вас ввести шестизначный PIN-код для использования в качестве подтверждения и, при желании, добавить адрес электронной почты на случай, если вы забудете свой PIN-код.

Важно иметь связанный адрес электронной почты с вашей учетной записью WhatsApp, поскольку эта служба не позволит вам подтвердить себя, если вы использовали WhatsApp в течение последних семи дней и забыли свой PIN-код.Поэтому, если по какой-либо причине вы не можете подождать неделю для повторной проверки, полезно ввести адрес электронной почты, чтобы вы могли войти в систему или отключить 2FA. В том же духе: будьте осторожны с электронными письмами, призывающими вас отключить двухфакторную аутентификацию, если вы сами этого не запрашивали.

PayPal

На главной странице сводки щелкните значок шестеренки и найдите вкладку «Безопасность». Найдите раздел «Двухэтапная проверка» и нажмите ссылку «Установить». У вас будет выбор: отправить вам код или использовать приложение-аутентификатор.(PayPal также предлагает найти вам приложение для аутентификации, если оно вам нужно.)

Если вы потеряете свой телефон, измените номер или решите отозвать права авторизации, вернитесь в это меню, чтобы внести изменения.

Обратите внимание, что интерфейс отличается, если вы используете PayPal в качестве бизнес-счета. На главной странице сводки щелкните значок шестеренки, чтобы перейти на страницу настроек. В разделе «Вход и безопасность» найдите параметр «Электронный ключ», чтобы добавить свой номер телефона или электронный ключ в качестве метода двухфакторной аутентификации.

Гнездо

Продукты для умного дома, такие как Nest, не защищены от взлома — фактически, Nest теперь настоятельно рекомендует своим пользователям зарегистрироваться в 2FA. Что касается Nest, убедитесь, что ваше приложение обновлено на всех ваших устройствах. Затем на главном экране выберите «Настройки»> «Учетная запись»> «Управление учетной записью»> «Безопасность учетной записи» и выберите двухэтапную проверку. Установите переключатель в положение «Вкл.». Ряд запросов будет запрашивать ваш пароль, номер телефона и код подтверждения, которые будут отправлены на ваш телефон.

Имейте в виду, что все ваши устройства автоматически выйдут из системы, поэтому вам придется снова войти в систему, используя двухэтапную аутентификацию.

Если все члены вашей семьи не имеют собственных учетных записей и использовали ваши, рекомендуется настроить для них отдельные учетные записи с использованием семейных учетных записей. В противном случае, когда они попытаются войти в систему с использованием двухэтапной проверки, необходимый код будет отправлен на ваш телефон, а не на их.

Кольцо

Как и в случае с Nest, убедитесь, что ваше приложение Ring обновлено.Проведите по экрану слева, затем выберите «Учетная запись»> «Двухфакторная аутентификация» (вы найдете ее в разделе «Повышенная безопасность»). Нажмите большую кнопку «Включить двухфакторный». Ряд запросов будет запрашивать ваш пароль, номер телефона и код подтверждения, которые будут отправлены на ваш телефон.

С этого момента вам понадобится как пароль, так и код подтверждения по SMS, когда вы захотите войти в Ring с нового устройства.

сигнал

Вместо традиционной двухфакторной аутентификации Signal использует PIN-код.Щелкните значок своего профиля в верхнем левом углу и найдите «Конфиденциальность». Найдите «Блокировка регистрации», чтобы требовать, чтобы ваш PIN-код (который вас просили при первоначальной регистрации) вводился каждый раз при повторной регистрации номера телефона. Signal требует, чтобы ваш PIN-код состоял не менее чем из четырех цифр и не более 20 цифр.

При первом включении блокировки регистрации Signal попросит вас ввести свой PIN-код в течение первых шести и 12 часов после включения. Компания утверждает, что это сделано для того, чтобы помочь вам запомнить это через случайное повторение.Итак, после первого дня он попросит вас ввести его на следующий день, затем через три дня и, наконец, в последний раз через полную неделю.

Если вы забыли свой PIN-код и не можете войти в Signal, вам придется подождать семь дней бездействия, пока не истечет срок действия вашей регистрационной блокировки, после чего вы сможете снова войти в свое приложение, чтобы установить новый PIN-код. Тем, кто уже активно использует Signal, не нужно беспокоиться о сбросе блокировки регистрации, так как эти часы запускаются только тогда, когда приложение не открыто.

Нам не хватало ваших любимых приложений?

Для служб, не перечисленных в этом руководстве, посетите TwoFactorAuth.org, чтобы найти соответствующее приложение или службу. Этот полезный сайт содержит ссылки на все официальные руководства для компаний, поддерживающих 2FA, и дает вам возможность отправить компании сообщение в Twitter, Facebook или по электронной почте, чтобы добавить 2FA, если у нее в настоящее время ее нет.

В заключение: хотя добавление 2FA отлично подходит для дополнительного уровня безопасности для всех ваших учетных записей, помните, что вам следует регулярно менять и обновлять свои пароли даже при включенном 2FA, чтобы оставаться в форме.Если это не ваш стиль, вы также можете использовать менеджер паролей, который автоматически позаботится об этом за вас.

Обновление 7 января 2021 г .: Эта статья была первоначально опубликована 19 июня 2017 г. и была проверена и обновлена несколько раз, поэтому инструкции по добавлению 2FA в эти приложения остаются актуальными. Это последнее обновление.

Все еще используете Google Authenticator? Вот почему вам следует избавиться от него сегодня

Я использую Google Authenticator с момента появления приложений с двухфакторной аутентификацией (2FA).Выпущенное в 2010 году, это одно из тех приложений, которые я постоянно использую для аутентификации входа на различные веб-сайты и сервисы. Его использование стало второй натурой.

Но есть и минусы.

Обязательно прочтите : Вы неправильно используете свои любимые приложения для iPhone и iPad

Во-первых, он работает только на нескольких платформах, в частности Android, iOS и Blackberry.

Во-вторых, вам придется настраивать его индивидуально на каждом устройстве, которое вы используете. Это не большой недостаток для тех, кто живет с одним смартфоном в руке, но если вы часто «просматриваете устройства», это может быть недостатком, потому что ваш смартфон должен быть рядом.

Примечание : Как правильно отметили некоторые читатели, вы можете настроить Google Authenticator на нескольких устройствах, но для меня это больше работы, и изменение одной из установок должно быть выполнено на всех устройствах. . У одного читателя возникла отличная идея сохранить распечатку QR-кодов для сторон, просмотреть список и отсканировать их, когда в будущем потребуется настроить Google Authenticator. Отличная идея, безусловно.

Еще один недостаток, и он очень серьезный, заключается в том, что если вы меняете телефоны, вам придется свернуть все приложение, вернуться и снова синхронизировать все учетные записи.Здесь все становится действительно утомительным, и становится легче просто отключить 2FA и рискнуть.

Еще один недостаток Google Authenticator, на который указал читатель, — это отсутствие пароля или биометрической блокировки в приложении. И эта простота доступа к приложению, похоже, позволяет вредоносному ПО красть коды 2FA непосредственно из Google Authenticator, что дает вам еще одну вескую причину для сброса приложения.