Как самостоятельно удалить троян с Андроида — Всё об Android

Телефон не меньше компьютера подвержен атакам извне. В связи с этим узнаем, как самостоятельно удалить троян с телефона на платформе Андроид, если произошло заражение.

Как распознать наличие трояна

О том, что на смартфоне поселилась вредоносная программа свидетельствует следующее:

- рекламные баннеры;

- самостоятельное скачивание и установка приложений;

- внезапная потеря доступа к внутренней или внешней памяти;

- быстрая разрядка и нагрев смартфона;

- СМС-рассылки на посторонние номера.

Если наблюдаются подобные проблемы, необходимо принимать меры.

Удаление при помощи утилит

Можно воспользоваться специальными программами. Вот примеры подходящего софта.

Антивирусы

Обычные программы антивирусы с большой вероятностью способны решить проблему. Скачайте антивирус из Google Play и просканируйте устройство.

Anti-Malware

Загрузить можно тут https://play.google.com/store/apps/details?id=org.malwarebytes.antimalware&hl=ru, программа удаляет имеющиеся заражения и защищает от новых. Справляется с самыми сложными ситуациями.

Trojan Killer

Скачивайте отсюда https://play.google.com/store/apps/details?id=com.cleanmaster.security.stubborntrjkiller&hl=ru. Удаляет даже «упрямые» трояны.

Lookout

Чтобы загрузить перейдите по ссылке https://play.google.com/store/apps/details?id=com.lookout&hl=ru. Отлично справляется с задачей.

Удаление вируса вручную

Удалить программу-троян с Андроида можно и вручную, для этого можно воспользоваться компьютером или справиться силами смартфона.

Через файловый менеджер

Необходимо отследить вредоносный продукт через файловый менеджер и удалить его. Для этого перейдите в настройки гаджета и откройте диспетчер приложений. Во вкладке запущенных приложений найдите троян. Затем откройте корневую папку .apk и удалите. Перезагрузите смартфон.

Через ПК

Антивирусы на ПК призваны бороться с более сильными угрозами. Поэтому программа для компьютера легко справится с вредоносными программами на смартфоне.

- Включите на устройстве возможность отладки по USB и соедините его с ПК.

- Как только ПК распознает устройство, просканируйте его с помощью антивируса.

- Исправьте найденные угрозы.

Несмотря на разницу в коде будет получен нужный результат.

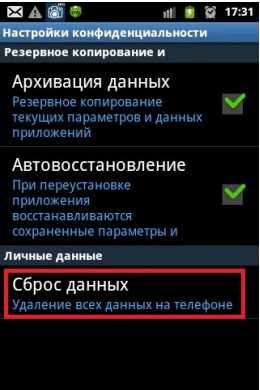

Сброс до заводских настроек

Если удалить троян с Андроида вышеописанными способами не удаётся можно откатить устройство до заводских настроек. В меню конфигураций откройте раздел «восстановление и сброс» и выберите команду «Сброс данных».

Перепрошивка

В самых тяжёлых случаях придётся прибегнуть к перепрошивке устройства. На официальном сайте найдите подходящую версию операционной системы и с помощью специального ПО обновите оболочку устройства.

Пожаловаться на контентpoandroidam.ru

| Дата обнаружения | 28/09/2016 | Описание |

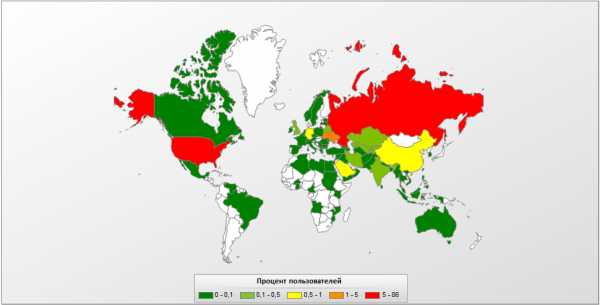

Троянец Trojan.AndroidOS.Triada получает сам и предоставляет другим троянцам, которые скачивает, права суперпользователя (root), позволяющие изменять системные файлы. Вредоносная программа передает на удаленный командный сервер злоумышленника данные о системе зараженного устройства и скачивает конфигурационный файл, содержащий персональный ID зараженного устройства и набор настроек. Основной функцией троянца является перенаправление финансовых SMS-транзакций, когда пользователь осуществляет онлайн-платежи, приобретая дополнительный контент в легитимных приложениях. Деньги отправляются преступникам, а не разработчику программного обеспечения. Некоторые версии троянца модифицируют процесс Zygote. Это один из базовых процессов в операционной системе Android, который содержит системные библиотеки и фреймворки, используемые каждым установленным на устройстве приложением, и является основой для любого другого приложения. Основная часть Trojan.AndroidOS.Triada существует лишь в оперативной памяти устройства, поэтому троянца очень сложно обнаружить. Кроме того, все отдельно запущенные процессы троянца скрываются от пользователя и других приложений. География атак семейства Trojan.AndroidOS.Triada

TOP 10 стран по количеству атакованных пользователей (%)

*Процент от всех уникальных пользователей продуктов «Лаборатории Касперского», атакованных зловредом |

Убрать HEUR:Trojan.Script.Agent.gen — Вредоносное ПО бесплатно ПК

HEUR:Trojan.Script.Agent.gen описывается в качестве отвратительного троянского вируса, который скрывает целевую конфиденциальность пользователей и данные после установки. Это вредоносная программа, способная заразить все версии операционной системы Windows XP, Vista, Win 7, 8, 8,1 и почти 10. В настоящее время этот паразит распространяется через все страны мира, такие США, Россия, Япония, Бразилия, Германия, Франция и многие другие. Помимо этих стран, эта вредоносная программа входит в систему пользователя, используя тот же процесс, что и одноранговый файловый ресурс общего доступа, чтение нежелательных сообщений, внедренные ссылки, установленные поврежденные программы, щелкните веб-узел социальной сети и так много других возможных способов заражения.

После того, как HEUR:Trojan.Script.Agent.gen полностью вторгается на компьютер, она сначала глубоко укоренилась, изменив имя базы данных и место хранения, чтобы пользователь не смог их найти. Помимо этого, она обращается к системе «черный ход», чтобы пригласить другие вредоносные программы, вирусы, ошибки, программы для показа рекламы, шпионские программные средства, черви и так много других злонамеренных программ. После этого он начинает разрушать производительность компьютера путем изменения параметров DNS, блокировать антивирусную программу, повредить безопасность брандмауэра, аварийное хранение жесткого диска и т. д. Эта злокачественная программа была разработана группой кибер-преступников с целью ее установки на компьютер невинного пользователя без какого-либо разрешения. Более того, он начинает собирать конфиденциальные сведения, данные для входа, конфиденциальные сведения о банковском счете и многие другие, хранящиеся на жестком диске. Поэтому очень важно

Как вы можете быть уверены, что ваш IP-адрес будет доступен без вашего разрешения:

- Теперь введите [notepad %windir%/system32/Drivers/etc/hosts] в пустое поле в поле и нажмите кнопку ввода.

Примечание: Как вы видите на рисунке выше, за одним из IP-адресов следует ваш компьютер, но если вы видите несколько IP-адресов, перечисленных в списке, то я боюсь, что ваш компьютер имеет доступ с другим IP-адресом, который может принадлежать Cyber Criminals.

Как восстановить DNS-сервер, зараженный HEUR:Trojan.Script.Agent.gen?

Большинство таких инфекций, как HEUR:Trojan.Script.Agent.gen, могут нарушить настройки вашего компьютера в Интернете или настройки DNS-сервера, расположенные внутри панели управления. В этих условиях вам следует опасаться, что вы не сможете прекратить получать вредоносные всплывающие окна и перенаправление веб-страниц браузера. Чтобы этого избежать, рекомендуется исправить это как можно скорее.

Для пользователей Windows 8 / 8.1 / 10:

- Щелкните правой кнопкой мыши значок Windows, расположенный в левой нижней части экрана.

- Щелкните параметры панели управления, а затем дважды щелкните Сетевое подключение.

- Щелкните правой кнопкой мыши по активному соединению.

- Затем выберите опцию свойств.

Для пользователей Windows Vista / XP / 7:

- Щелкните на меню «Пуск» в Windows.

- Перейдите к опции «Панель управления».

- Нажмите «Центр управления сетями и общим доступом».

- Затем нажмите на свой Тип подключения (Подключение по локальной сети).

- Нажмите кнопку «Свойства», откроется новое окно.

- Щелкните по Интернет-протоколу (TCP / IP).

- Нажмите кнопку «Свойства».

- Убедитесь, что вы получили IP-адрес автоматически, а параметр DNS-сервер автоматически выбран. Это позволит вашей машине получить настройки прямо с вашего модема / маршрутизатора.

Теперь измените настройку DNS-сервера на значение по умолчанию:

- Нажмите «Пуск» >> «Панель управления»> «Центр управления сетями и общим доступом» или «Сетевая опция».

- Нажмите «Изменить параметры адаптера» на левой панели.

- Щелкните правой кнопкой мыши на сетевом устройстве и выберите свойства. В моем случае это было Подключение по локальной сети, но это мог быть и беспроводной адаптер или что-то другое.

- Выберите версию IP, в которой вы хотите установить настройки DNS, и нажмите «Свойства». Я буду выбирать IPv4 для этого руководства, но шаги в основном идентичны для IPv6.

- В появившемся окне нажмите «Дополнительно» в правом нижнем углу окна.

- Перейдите на вкладку «DNS» вверху.

- Нажмите «Добавить», затем введите «IP-адрес сервера уровня 2» в появившемся окне и нажмите «Добавить еще раз».

(IP-адреса «Tier Server IP» являются локальными IP-адресами, расположенными в соответствии с вашей областью. Для получения дополнительной информации о вашем ближайшем IP-адресе вы можете посетить https://www.opennicproject.org/nearest-servers/).

Примечание: Вы можете повторять шаг выше столько раз, сколько хотите добавить IP-адрес DNS-серверов. DNS-серверы, добавленные в список, испытываются последовательно после короткого тайм-аута, когда один или несколько из них находятся в автономном режиме.

Если вы чувствуете себя ленивым или смущенным о вышеупомянутых шагах, то вы также можете попробовать некоторое программное обеспечение, расположенное на нашем сайте. Это поможет вам сохранить настройки компьютера по умолчанию и удалить HEUR:Trojan.Script.Agent.gen.

Как удалить HEUR:Trojan.Script.Agent.gen-инфекцию из браузера:

Иногда вредоносное ПО, например, HEUR:Trojan.Script.Agent.gen препятствует вашему интернет-подключению, подключаясь к нему. Они часто устанавливаются в браузере как расширение, Browser Helping Object или панели инструментов и начинают раздражать жертв через нежелательное перенаправление и всплывающие окна. Вам нужно предпринять немедленные действия, чтобы исправить их все.

Удалить HEUR:Trojan.Script.Agent.gen расширение из Google Chrome:

- Откройте браузер Chrome. Нажмите на значок с тремя полосками, расположенный в правом верхнем углу.

- Нажмите Настройки >> Настройки расширения и найдите расширение HEUR:Trojan.Script.Agent.gen с именем и удалите его.

- Затем после очистки всех данных просмотра и вредоносной поисковой системы, установленной в вашем браузере без вашего разрешения.

- Чтобы принять ваши настройки, перезапустите браузер.

Удалить HEUR:Trojan.Script.Agent.gen расширение из Mozilla Firefox:

- Откройте браузер Firefox и нажмите кнопку «Firefox», расположенную в верхнем левом углу.

- Нажмите на опции надстроек >> вкладка «Расширение».

- Здесь вы найдете все расширения, которые были установлены на ПК.

- Выберите вредоносное расширение, установленное без вашего разрешения, и удалите его.

- Чтобы вступили в силу ваши изменения, перезапустите браузер.

Исключить HEUR:Trojan.Script.Agent.gen расширение из Internet Explorer:

- Откройте браузер I.E на ПК.

- Нажмите на значок инструмента или шестеренки >> Управление параметрами надстроек.

- На экране появится окно расширения, теперь определите вредоносное расширение, связанное с HEUR:Trojan.Script.Agent.gen, и отключите его.

- Перезапустите браузер.

Избавиться от HEUR:Trojan.Script.Agent.gen расширения из браузера Safari:

- Откройте браузер Safari и выберите раскрывающееся меню «Safari».

- Нажмите кнопку «Настройки». Это действие запустит новое меню.

- Теперь выберите вкладку «Расширение».

- Здесь вы можете управлять всем установленным расширением. Проверьте наличие вредоносных расширений и удалите их.

- Перезагрузите браузер, чтобы загрузить свои настройки.

Удалить HEUR:Trojan.Script.Agent.gen’s поврежденные записи из окна реестра Windows:

- Теперь введите [regedit] в пустое поле в поле и нажмите кнопку ввода.

- Откроется новое окно под названием «Окно реестра Windows».

- Теперь проверьте некоторые общие ниже перечисленные записи и удалите их.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders]

Startup=»C:\windows\start menu\programs\startup»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders]

Startup=»C:\windows\start menu\programs\startup»

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\explorer\User Shell Folders]

«Common Startup»=»C:\windows\start menu\programs\startup»

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\explorer\Shell Folders]

«Common Startup»=»C:\windows\start menu\programs\startup»

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices]

«Whatever»=»c:\runfolder\HEUR:Trojan.Script.Agent.gen.exe»

[HKEY_CLASSES_ROOT\exefile\shell\open\command] @=»\»%1\» %*»

[HKEY_CLASSES_ROOT\comfile\shell\open\command] @=»\»%1\» %*»

[HKEY_CLASSES_ROOT\batfile\shell\open\command] @=»\»%1\» %*»

[HKEY_CLASSES_ROOT\htafile\Shell\Open\Command] @=»\»%1\» %*»

[HKEY_CLASSES_ROOT\piffile\shell\open\command] @=»\»%1\» %*»

[HKEY_LOCAL_MACHINE\Software\CLASSES\batfile\shell\open\command] @=»\»%1\» %*»

[HKEY_LOCAL_MACHINE\Software\CLASSES\comfile\shell\open\command] @=»\»%1\» %*»

[HKEY_LOCAL_MACHINE\Software\CLASSES\exefile\shell\open\command] @=»\»%1\» %*»

[HKEY_LOCAL_MACHINE\Software\CLASSES\htafile\Shell\Open\Command] @=»\»%1\» %*»

[HKEY_LOCAL_MACHINE\Software\CLASSES\piffile\shell\open\command] @=»\»%1\» %*»

Примечание: Ключ должен иметь значение «% 1% *», если это будет изменено на «server.exe% 1% *», то файл server.exe будет выполнен EVERYTIME exe / pif / com / bat / hta Выполняется.

Удалите HEUR:Trojan.Script.Agent.gen и их скрытые связанные файлы из ваших дисков и файлов Temp:

- Прежде всего, пройдите Панель управления >> Внешний вид и персонализация.

- Нажмите «Свойства папки», откроется новое окно, перейдите на вкладку «Просмотр».

- Установите флажок [Показывать скрытые файлы и папки] и нажмите «ОК».

С помощью этого действия вы сможете просмотреть скрытый файл, который был расположен на диске. Теперь нам нужно вручную проверить жесткий диск, перейдя к месту расположения пользовательских данных.

- Перейдите по следующему пути: [C: \ Users \ XXXXX \ AppData \ Local \ Temp] («XXXXX» — это имя пользователя вашего ПК).

- Удалите все файлы и папку, расположенные в папке Temp.

- Иногда это действие может запрашивать у вас разрешение администратора, поэтому не нужно паниковать, просто нажмите кнопку [ОК].

www.ru.freefromvirus.com

GCM во вредоносных приложениях | Securelist

Продукты:

- Для дома

- Для малого бизнеса

- Для среднего бизнеса

- Для крупного бизнеса

- CompanyAccount

- ЗАДАТЬ ВОПРОС

- Решения

- Контроль и защита рабочих мест

Подробнее

- Безопасность виртуальных и облачных сред

Подробнее

- Защита встраиваемых систем и Интернета вещей

Подробнее

- Защита от передовых угроз и целевых атак

Подробнее

- Защита критических инфраструктур

Подробнее

- Защита от кибермошенничества

Подробнее

- Контроль и защита рабочих мест

- Отраслевая защита

- Кибербезопасность государственных организаций

Подробнее

Промышленная кибербезопасность

Промышленная кибербезопасностьПодробнее

- Кибербезопасность финансовых учреждений

Подробнее

- Кибербезопасность медицинских учреждений

Подробнее

- Кибербезопасность транспортной инфраструктуры

Подробнее

- Кибербезопасность розничной торговли

Подробнее

- Кибербезопасность государственных организаций

ДРУГИЕ ОТРАСЛИ

- Кибербезопасность телекоммуникационных компаний

- Все отраслевые решения

- Продукты

KasperskySecurity для бизнеса

KasperskySecurity для бизнесаПодробнее

- KasperskyEndpoint Detection and Response

Подробнее

- KasperskySecurity для виртуальных и облачных сред

Подробнее

- KasperskyAnti Targeted Attack Platform

Подробнее

- KasperskyPrivate Security Network

Подробнее

- KasperskyEmbedded Systems Security

Подробнее

ДРУГИЕ ПРОДУКТЫ

- Kaspersky Security для почтовых серверов

- Kaspersky DDoS Protection

- Kaspersky Security для мобильных устройств

- Kaspersky Security для систем хранения данных

- Все продукты

- Сервисы

- KasperskyСервисы кибербезопасности

Подробнее

- KasperskySecurity Awareness

Подробнее

- KasperskyРасширенная техническая поддержка

Подробнее

- KasperskyThreat Intelligence

Подробнее

- KasperskyThreat Hunting

Подробнее

- KasperskyIncident Response

Подробнее

- KasperskyСервисы кибербезопасности

ДРУГИЕ СЕРВИСЫ

- Kaspersky Professional Services

- Kaspersky Security Assessment

- Kaspersky Security Training

- Все сервисы

- Материалы

- Реализованные проекты

- Обзоры

- Брошюры

- Задать вопрос

Меню

Securelist Pусский- English

- Pусский

- Deutsch

- Français

- Italiano

- Español

- Polski

- Угрозы

- Финансовые угрозы

- Мобильные угрозы

- Спам и фишинг

- Безопасное окружение (IoT)

- Индустриальные угрозы

- Веб-угрозы

- Уязвимости и эксплойты

- Все угрозы

- Категории

- Исследование

- Мобильные угрозы

- Инциденты

- Security Bulletin

- Спам и фишинг

- Обзор

- Отчеты об ИТ-угрозах

- Мнение

- Все категории

- Теги

- Ботнеты

- Рассылка спама

- Социальная инженерия

- Социальные сети

- Мобильные угрозы

- Фишинг

- Показать все теги

- Статистика

- Энциклопедия

- Описания

- Продукты:

- Для дома

- Продукты

- KasperskyTotal Security

- KasperskyInternet Security

- KasperskyAnti-Virus

- KasperskyInternet Security для Mac

- KasperskyInternet Security для Android

- KasperskySafe Kids

- Бесплатные сервисы

- Kaspersky Free

- Kaspersky Password Manager

- Kaspersky Software Updater

- Kaspersky QR Scanner

- Другое

- Как купить

- Продлить

- Скачать

- Поддержка

- Об угрозах

- Акции

- Блог

- Безопасность

- Бизнес

- Новости

- Приватность

- Продукты

- Советы

- Технологии

- Угрозы

- My Kaspersky

- Устройства

- Продукты / Лицензии

- Заказы

- Продукты

- Для малого бизнеса(1-24 сотрудников)

- Продукты

- KasperskySmall Office Security

- KasperskyEndpoint Security Cloud

- KasperskyEndpoint Security для бизнеса Стандартный

- KasperskyEndpoint Security для бизнеса Расширенный

- Как купить

- Продлить

- Скачать

- Поддержка

- Материалы

- Листовки и брошюры

- Технологии

- Реализованные проекты

- Видео

- Награды

- Сертификаты

- Акции

- My Kaspersky

- Устройства

- Продукты / Лицензии

- Заказы

- Продукты

- Для среднего бизнеса(25-999 сотрудников)

- Продукты

- KasperskyEndpoint Security Cloud

- KasperskyMicrosoft Office 365

- KasperskyEndpoint Security для бизнеса Стандартный

- KasperskyEndpoint Security для бизнеса Расширенный

- KasperskySecurity для бизнеса Total

- KasperskySecurity для виртуальных и облачных сред

- Защита отдельных узлов сети

- от DDoS-атак

- почтовых серверов

- файловых серверов

- мобильных устройств

- интернет-шлюзов

- серверов совместной работы

- администрирования

- систем хранения данных

- Подробнее

- Услуги и сервисы

- Как купить

- Продлить

- Скачать

- Поддержка

- Материалы

- Листовки и брошюры

- Технологии

- Реализованные проекты

- Видео

- Награды

- Сертификаты

- Акции

- CompanyAccount

- Продукты

- Для крупного бизнеса(1000+ сотрудников)

- Решения

- Контроль и защита рабочих мест

- Безопасность виртуальных и облачных сред

- Защита встраиваемых систем и Интернета вещей

- Защита от передовых угроз и целевых атак

- Защита критических инфраструктур

- Защита от кибермошенничества

- Отраслевая защита

- Кибербезопасность государственных организаций

- Промышленная кибербезопасность

- Кибербезопасность финансовых учреждений

- Кибербезопасность медицинских учреждений

- Кибербезопасность транспортной инфраструктуры

- Кибербезопасность розничной торговли

- Другие Отрасли

- Кибербезопасность телекоммуникационных компаний

- Все отраслевые решения

- Продукты

- KasperskySecurity для бизнеса

- KasperskyEndpoint Detection and Response

- KasperskySecurity для виртуальных и облачных сред

- KasperskyAnti Targeted Attack Platform

- KasperskyPrivate Security Network

- KasperskyEmbedded Systems Security

- Другие Продукты

- Kaspersky Security для почтовых серверов

- Kaspersky DDoS Protection

- Kaspersky Security для мобильных устройств

- Kaspersky Security для систем хранения данных

- Все продукты

- Сервисы

- KasperskyСервисы кибербезопасности

- KasperskySecurity Awareness

- KasperskyРасширенная техническая поддержка

- KasperskyThreat Intelligence

- KasperskyThreat Hunting

- KasperskyIncident Response

- Другие Сервисы

- Kaspersky Professional Services

- Kaspersky Security Assessment

- Kaspersky Security Training

- Все сервисы

- Материалы

- Реализованные проекты

- Обзоры

- Брошюры

- Задать вопрос

- CompanyAccount

- Решения

- Securelist

- Угрозы

- Детектируемые объекты

- Спам и фишинг

- Уязвимости и хакеры

- Категории

- Kaspersky Security Bulletin

- Инциденты

- Исследование

- Мобильные угрозы

- Отчеты об ИТ-угрозах

- Спам и фишинг

- Теги

- Ботнеты

- Рассылка спама

- Социальная инженерия

- Социальные сети

- мобильные угрозы

- Фишинг

- Статистика

- Энциклопедия

- Описания

- Партнерам

- Партнерам

- Найти партнера

- Учебным центрам

- Сервис-провайдерам

- Технологии

- Whitelist

- Акции

- О компании

- О нас

- Kомпания

- Команда

- Как мы работаем

securelist.ru

Банковский троян Banker.AndroidOS.Tordow.a похищает пароли и БД браузеров

Специалисты «Лаборатории Касперского» обнаружили троян, чьи возможности превосходят большинство банковских зловредов.

Вредонос Banker.AndroidOS.Tordow.a (далее Tordow) был обнаружен в феврале 2016 года. Он отличается от большинства мобильных банкеров тем, что использует root-привилегии, хотя деньги можно украсть множеством способов, не требующих повышенных прав, и обычно авторы банковской малвари к ним не стремятся. Впрочем, нельзя сказать, что похожих троянов нет вовсе. Root-привилегии в системе также получают Godless, Ztorg, Libskin, Matrix, Rootnik, и Shuanet.

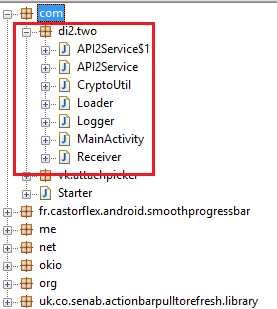

Tordow распространяется, маскируясь под различные популярные приложения, например, «ВКонтакте», «ДругВокруг», «Одноклассники», Pokemon GO, Telegram, или Subway Surf. Речь, разумеется, не об оригинальных приложениях, а о их копиях, которые распространяются через неофициальные каталоги. Исследователи пишут, что в данном случае внедренный в легитимное приложение код расшифровывает файл, добавленный злоумышленниками в ресурсы приложения, и запускает его.

Вредонос в легитимном приложении

Вредонос в легитимном приложенииЗатем запущенный файл скачивает с управляющего сервера основную часть Tordow, которая содержит ссылки на скачивание еще нескольких файлов – эксплоита для получения рута, новых версий зловреда и так далее. Количество ссылок может меняться в зависимости от планов злоумышленников, более того, каждый скачанный файл может дополнительно загрузить с сервера, расшифровать и запустить новые компоненты. В результате на зараженное устройство загружаются несколько модулей зловреда, количество и функциональность которых тоже зависят от пожеланий хозяев Tordow.

В результате операторы малвари получают все необходимое для кражи денег жертвы «традиционными методами». В функциональность вредоносного приложения входят:

- Отправка, кража, удаление SMS;

- Запись, перенаправление, блокирование звонков;

- Проверка баланса;

- Кража контактов;

- Осуществление звонков;

- Изменение управляющего сервера;

- Скачивание и запуск файлов;

- Установка и удаление приложений;

- Блокировка устройства с показом веб-страницы, заданной сервером злоумышленников;

- Составление и передача злоумышленникам списка содержащихся на устройстве файлов; отправка, переименование любых файлов;

- Перезагрузка телефона.

Но помимо скачивания «классических» модулей банковского трояна, Tordow также загружает и популярный пакет эксплоитов для получения прав root, что предоставляет малвари новый вектор для атаки и уникальные возможности.

Так, Tordow устанавливает один из скачанных модулей в системную папку, что делает его трудноудаляемым. А при помощи прав суперпользователя операторы малвари похищают базы данных дефолтного браузера Android и браузера Google Chrome, если он установлен. Такие БД содержат информацию о сохраненных логинах и паролях, историю посещений, файлы cookie и иногда даже сохраненные данные банковских карт.

Данные в БД браузераИсследователи отмечают, что root-права также позволяют малвари похитить практически любой файл в системе – от фотографий и документов до файлов с данными аккаунтов мобильных приложений.

xakep.ru

| Дата обнаружения | 20/08/2015 | Описание |

Вредоносная программа этого семейства скрытно получает права администратора на зараженном устройстве и показывает пользователю ложную страницу, вводя его в заблуждение. Получив права администратора, вредоносная программа перехватывает запросы программ пользователя к платным онлайн-службам и онлайн-банкам, например, онлайн-банкам Сбербанк, Приват24, службе Play Market. Перехватив запросы, вредоносная программа семейства Trojan-Banker.AndroidOS.Svpeng предлагает пользователю ввести банковские реквизиты. Эта вредоносная программа содержит методы, усложняющие ее удаление. Например, программа может:

География атак семейства Trojan-Banker.AndroidOS.Svpeng

География обнаружения в период с 24.07.2014 по 27.07.2015 TOP 10 стран по количеству атакованных пользователей (%)

*Процент от всех уникальных пользователей продуктов «Лаборатории Касперского», атакованных зловредом |

threats.kaspersky.com

Промышленная кибербезопасность

Промышленная кибербезопасность KasperskySecurity для бизнеса

KasperskySecurity для бизнеса