Проблемы системы безопасности, устраняемые обновлением macOS High Sierra 10.13.5 и обновлениями системы безопасности 2018-003 для Sierra и для El Capitan

Дата выпуска: 1 июня 2018 г.

Система универсального доступа

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Вредоносная программа может выполнять произвольный код с системными привилегиями.

Описание. В системе универсального доступа возникала проблема раскрытия информации. Проблема устранена путем улучшенного управления памятью.

CVE-2018-4196: Алекс Пласкетт (Alex Plaskett), Джорджи Гешев (Georgi Geshev) и Фабиан Бетерке (Fabian Beterke) из MWR Labs и пользователь WanderingGlitch, сотрудничающие с компанией Trend Micro в рамках программы Zero Day Initiative

Запись обновлена 19 июля 2018 г.

AMD

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может считывать память ядра.

Описание. Возникала проблема чтения за пределами выделенной области памяти, приводившая к утечке памяти ядра. Проблема устранена путем улучшенной проверки ввода.

CVE-2018-4253: пользователь shrek_wzw из группы Nirvan в Qihoo 360

AMD

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может считывать память ядра.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2018-4256: пользователь shrek_wzw из группы Nirvan в Qihoo 360

Запись добавлена 19 июля 2018 г.

AMD

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может считывать память ядра.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2018-4255: пользователь shrek_wzw из группы Nirvan в Qihoo 360

Запись добавлена 18 октября 2018 г. и обновлена 14 декабря 2018 г.

AMD

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. В ядре существовала проблема проверки ввода. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2018-4254: анонимный исследователь

Запись добавлена 18 октября 2018 г.

AMD

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. В ядре существовала проблема проверки ввода. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2018-4254: пользователь shrek_wzw из группы Nirvan в Qihoo 360

Запись добавлена 24 октября 2018 г.

AppleGraphicsControl

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема переполнения буфера решена посредством улучшенной проверки границ.

CVE-2018-4258: пользователь shrek_wzw из группы Nirvan в Qihoo 360

Запись добавлена 18 октября 2018 г.

AppleGraphicsPowerManagement

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема переполнения буфера устранена путем улучшенной проверки размера.

CVE-2018-4257: пользователь shrek_wzw из группы Nirvan в Qihoo 360

Запись добавлена 18 октября 2018 г.

apache_mod_php

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. В этом обновлении устранены проблемы PHP.

Описание. Проблема устранена путем обновления PHP до версии 7.1.16.

CVE-2018-7584: Вэй Лэй (Wei Lei) и Лю Ян (Liu Yang) из Наньянского технологического университета

Инфраструктура ATS

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Вредоносная программа может повышать уровень привилегий.

Описание. Проблема смешения типов устранена путем улучшенной обработки памяти.

CVE-2018-4219: Мохамед Ганнэм (Mohamed Ghannam, @_simo36)

Bluetooth

Целевые продукты: MacBook Pro (с дисплеем Retina, 15 дюймов, середина 2015 г.), MacBook Pro (с дисплеем Retina, 15 дюймов, 2015 г.), MacBook Pro (с дисплеем Retina, 13 дюймов, начало 2015 г.), MacBook Pro (15 дюймов, 2017 г.), MacBook Pro (15 дюймов, 2016 г.), MacBook Pro (13 дюймов, конец 2016 г., два порта Thunderbolt 3), MacBook Pro (13 дюймов, конец 2016 г., четыре порта Thunderbolt 3), MacBook Pro (13 дюймов, 2017 г., четыре порта Thunderbolt 3), MacBook (с дисплеем Retina, 12 дюймов, начало 2016 г.), MacBook (с дисплеем Retina, 12 дюймов, начало 2015 г.), MacBook (с дисплеем Retina, 12 дюймов, 2017 г.), iMac Pro, iMac (с дисплеем Retina 5K, 27 дюймов, конец 2015 г.), iMac (с дисплеем Retina 5K, 27 дюймов, 2017 г.), iMac (с дисплеем Retina 4K, 21,5 дюйма, конец 2015 г.), iMac (с дисплеем Retina 4K, 21,5 дюйма, 2017 г.), iMac (21,5 дюйма, конец 2015 г.) и iMac (21,5 дюйма, 2017 г.)

Воздействие. Злоумышленник, имеющий привилегированное положение в сети, может перехватывать трафик Bluetooth.

Описание. Возникала проблема проверки ввода Bluetooth. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2018-5383: Лиор Нойман (Lior Neumann) и Эли Бихам (Eli Biham)

Запись добавлена 23 июля 2018 г.

Bluetooth

Целевые продукты: ОС OS X El Capitan 10.11.6 и macOS Sierra 10.12.6

Воздействие. Вредоносная программа может выявлять схему распределения памяти в ядре.

Описание. В свойствах устройства возникала проблема раскрытия информации. Проблема устранена путем улучшенного управления объектами.

CVE-2018-4171: пользователь shrek_wzw из группы Nirvan в Qihoo 360

CoreGraphics

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Обработка вредоносного веб-содержимого может приводить к выполнению произвольного кода.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2018-4194: Цзихуэй Лу (Jihui Lu) из отдела KeenLab в Tencent, Юй Чжоу (Yu Zhou) из отдела безопасности Ant-financial Light-Year

Запись добавлена 21 июня 2018 г.

CUPS

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный процесс может изменять другие процессы без проверок полномочий.

Описание. В системе CUPS возникала проблема. Проблема устранена путем улучшения ограничений доступа.

CVE-2018-4180: Дэн Бэстоун (Dan Bastone) из Gotham Digital Science

Запись добавлена 11 июля 2018 г.

CUPS

Целевые продукты: macOS High Sierra 10.13.4

Описание. В системе CUPS возникала проблема. Проблема устранена путем улучшения ограничений доступа.

CVE-2018-4181: Эрик Рафалофф (Eric Rafaloff) и Джон Данлэп (John Dunlap) из Gotham Digital Science

Запись добавлена 11 июля 2018 г.

CUPS

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. Проблема с доступом устранена путем ввода дополнительных ограничений изолированной среды в отношении системы CUPS.

CVE-2018-4182: Дэн Бэстоун (Dan Bastone) из Gotham Digital Science

Запись добавлена 11 июля 2018 г.

CUPS

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. Проблема доступа устранена путем ввода дополнительных ограничений изолированной среды.

CVE-2018-4183: Дэн Бэстоун (Dan Bastone) и Эрик Рафалофф (Eric Rafaloff) из Gotham Digital Science

Запись добавлена 11 июля 2018 г.

EFI

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Злоумышленник с физическим доступом к устройству может повышать уровень привилегий.

Описание. Проблема с проверкой устранена путем улучшения логики.

CVE-2018-4478: анонимный исследователь, анонимный исследователь, Бэн Эриксон (Ben Erickson) из компании Trusted Computer Consulting, LLC

Запись добавлена 15 февраля 2019 г.

Прошивка

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Вредоносная программа с привилегиями корневого пользователя может изменять область флеш-памяти EFI.

Описание. Проблема с конфигурацией устройств устранена путем улучшенной конфигурации.

CVE-2018-4251: Максим Горячий (Maxim Goryachy) и Марк Ермолов (Mark Ermolov)

FontParser

Целевые продукты: OS X El Capitan 10.11.6, macOS Sierra 10.12.6, macOS High Sierra 10.13.4

Воздействие. Обработка вредоносного файла шрифта может приводить к выполнению произвольного кода.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной проверки.

CVE-2018-4211: пользователь Proteas из группы Nirvan в Qihoo 360

Grand Central Dispatch

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. При обработке файлов авторизации .plist возникала проблема. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2018-4229: Якоб Рик (Jakob Rieck, @0xdead10cc) из отдела безопасности группы Distributed Systems Group Гамбургского университета

Графические драйверы

Целевые продукты: OS X El Capitan 10.11.6, macOS Sierra 10.12.6, macOS High Sierra 10.13.4

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема с проверкой устранена путем улучшенной очистки ввода.

CVE-2018-4159: пользователи Axis и pjf из отдела IceSword Lab в Qihoo 360

Гипервизор

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Уязвимость, связанная с повреждением памяти, устранена путем улучшения блокировки.

CVE-2018-4242: Чжуо Лян (Zhuo Liang) из группы Nirvan в Qihoo 360

Запись добавлена 30 октября 2018 г.

iBooks

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Злоумышленник с преимущественным положением в сети может подделывать запросы на ввод пароля в iBooks.

Описание. Проблема проверки ввода устранена путем улучшенной проверки ввода.

CVE-2018-4202: Джерри Десим (Jerry Decime)

Службы идентификации

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Вредоносная программа может получать доступ к идентификаторам Apple ID локальных пользователей.

Описание. Проблема с конфиденциальностью при обработке записей Open Directory устранена путем улучшенной индексации.

CVE-2018-4217: Джейкоб Гринфилд (Jacob Greenfield) из Школы Коммонвэлс

Запись добавлена 10 декабря 2018 г.

Драйвер видеокарты Intel

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема с проверкой устранена путем улучшенной очистки ввода.

CVE-2018-4141: анонимный исследователь, Чжао Цисюнь (Zhao Qixun, @S0rryMybad) из группы Vulcan в Qihoo 360

IOFireWireAVC

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с возникновением условия состязания устранена путем улучшенной блокировки.

CVE-2018-4228: Бенджамин Гнам (Benjamin Gnahm, @mitp0sh) из Mentor Graphics

IOGraphics

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2018-4236: Чжао Цисюнь (Zhao Qixun, @S0rryMybad) из группы Vulcan в Qihoo 360

IOHIDFamily

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2018-4234: пользователь Proteas из группы Nirvan в Qihoo 360

Ядро

Целевые продукты: OS X El Capitan 10.11.6, macOS Sierra 10.12.6, macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2018-4249: Кевин Бэкхаус (Kevin Backhouse) из компании Semmle Ltd.

Запись обновлена 18 декабря 2018 г.

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6 и macOS Sierra 10.12.6

Воздействие. Вредоносная программа может выполнять произвольный код с привилегиями ядра.

Описание. В некоторых случаях некоторые операционные системы могли не ожидать или неправильно обрабатывать исключение при отладке архитектуры Intel после получения определенных инструкций. Проблема связана с незадокументированным побочным эффектом инструкций. Злоумышленник мог использовать эту обработку исключений для получения доступа к «кольцу 0» и скрытым областям памяти или управлению процессами в операционной системе.

CVE-2018-8897: Энди Лутомирски (Andy Lutomirski) и Ник Петерсон (Nick Peterson, linkedin.com/in/everdox) из Everdox Tech LLC

Ядро

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема переполнения буфера решена посредством улучшенной проверки границ.

CVE-2018-4241: Йен Бир (Ian Beer) из подразделения Google Project Zero

CVE-2018-4243: Йен Бир (Ian Beer) из подразделения Google Project Zero

libxpc

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может получить повышенные привилегии.

Описание. Проблема с логикой устранена путем улучшенной проверки.

CVE-2018-4237: Сэмюэл Гросс (Samuel Gross, @5aelo), сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

libxpc

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2018-4404: Сэмюэл Гросс (Samuel Gross, @5aelo), сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

Запись добавлена 30 октября 2018 г.

Почта

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Злоумышленник может получать доступ к содержимому сообщений электронной почты, зашифрованных по стандарту S/MIME.

Описание. Возникала проблема при обработке зашифрованных сообщений в программе «Почта». Проблема устранена путем улучшенной изоляции раздела MIME в программе «Почта».

CVE-2018-4227: Дэмиан Поддебняк (Damian Poddebniak), Кристиан Дрезен (Christian Dresen), Фабиан Изинг (Fabian Ising) и Себастиан Шинцель (Sebastian Schinzel) из Мюнстерского университета прикладных наук, Йенс Мюллер (Jens Müller), Юрай Соморовски (Juraj Somorovsky) и Йорг Швенк (Jörg Schwenk) из Рурского университета в Бохуме и Саймон Фридбергер (Simon Friedberger) из Левенского университета

Сообщения

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может осуществлять атаки путем подмены данных пользователя.

Описание. Проблема внедрения устранена путем улучшенной проверки ввода.

CVE-2018-4235: Ануродх Похарел (Anurodh Pokharel) из Salesforce.com

Сообщения

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Обработка вредоносного сообщения может приводить к отказу в обслуживании.

Описание. Проблема устранена путем улучшенной проверки сообщений.

CVE-2018-4240: пользователь Sriram (@Sri_Hxor) из PrimeFort Pvt. Ltd

Драйверы видеокарт NVIDIA

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с возникновением условия состязания устранена путем улучшенной блокировки.

CVE-2018-4230: Йен Бир (Ian Beer) из подразделения Google Project Zero

Безопасность

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Вредоносные веб-сайты могут отслеживать пользователей, используя для этого клиентские сертификаты.

Описание. При обработке сертификатов S-MIME возникала проблема. Проблема устранена путем улучшенной проверки сертификатов S-MIME.

CVE-2018-4221: Дэмиан Поддебняк (Damian Poddebniak), Кристиан Дрезен (Christian Dresen), Фабиан Изинг (Fabian Ising) и Себастиан Шинцель (Sebastian Schinzel) из Мюнстерского университета прикладных наук, Йенс Мюллер (Jens Müller), Юрай Соморовски (Juraj Somorovsky) и Йорг Швенк (Jörg Schwenk) из Рурского университета в Бохуме и Саймон Фридбергер (Simon Friedberger) из Левенского университета

Безопасность

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может считывать постоянный идентификатор учетной записи.

Описание. Проблема с авторизацией устранена путем улучшенного управления состояниями.

CVE-2018-4223: Абрахам Масри (Abraham Masri, @cheesecakeufo)

Безопасность

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может считывать постоянный идентификатор устройства.

Описание. Проблема с авторизацией устранена путем улучшенного управления состояниями.

CVE-2018-4224: Абрахам Масри (Abraham Masri, @cheesecakeufo)

Безопасность

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может изменять состояние связки ключей.

Описание. Проблема с авторизацией устранена путем улучшенного управления состояниями.

CVE-2018-4225: Абрахам Масри (Abraham Masri, @cheesecakeufo)

Безопасность

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Локальный пользователь может просматривать конфиденциальные пользовательские данные.

Описание. Проблема с авторизацией устранена путем улучшенного управления состояниями.

CVE-2018-4226: Абрахам Масри (Abraham Masri, @cheesecakeufo)

Речь

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. При обработке доступа к микрофону возникала проблема в изолированной среде. Проблема устранена путем улучшенной обработки доступа к микрофону.

CVE-2018-4184: Якоб Рик (Jakob Rieck, @0xdead10cc) из отдела безопасности группы Distributed Systems Group Гамбургского университета

UIKit

Целевые продукты: macOS High Sierra 10.13.4

Воздействие. Обработка вредоносного текстового файла может приводить к отказу в обслуживании.

Описание. При обработке текста возникала проблема проверки. Проблема устранена путем улучшенной проверки текста.

CVE-2018-4198: Хантер Бернс (Hunter Byrnes)

Windows Server

Целевые продукты: OS X El Capitan 10.11.6, macOS Sierra 10.12.6, macOS High Sierra 10.13.4

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2018-4193: Маркус Гасделен (Markus Gaasedelen), Эми Бернетт (Amy Burnett) и Патрик Бирнат (Patrick Biernat) из Ret2 Systems Inc, сотрудничающие с Trend Micro в рамках программы Zero Day Initiative, Ричард Чжу (Richard Zhu, fluorescence), сотрудничающий с Trend Micro в рамках программы Zero Day Initiative

Запись обновлена 8 октября 2019 г.

support.apple.com

Установка MacOS High Sierra, когда под рукой только WiFi / Habr

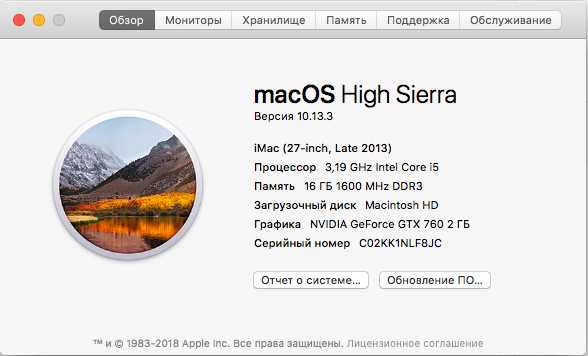

Итак, у меня случилась ситуация, которая заставила меня попотеть, так как подробной инструкции не нашёл нигде. Сам себе создал проблем.Уехал заграницу, с одной сумкой, из техники был только телефон) Думал куплю ноут на месте, чтоб не таскаться. В итоге купил первый свой, на мой взгляд неплохой MacBook Pro 8,2 2011 года, i7-2635QM, DDR3 8GB, 256SSD. До этого были обычные ноутбуки на BIOS с Windows, на которых уже собаку съел, решил перейти на Apple, так как телефоном очень доволен. Была установлена High Sierra, версию не помню, но не суть. Решил я значит, что от прежнего владельца где-то что-то осталось, пароли и т.п. Думаю сброшу ка я всё в ноль, как на телефоне, предполагал просто зайду в настройки и выберу стереть все настройки и контент, но такой функции не оказалось… Ну я ж Админ всё-таки, сложности меня не останавливают, полез в интернет, начал читать как сбросить мак. Нашёл какую-то статью, полностью не прочитав начал выполнять по пунктам:

- Зайти в режим Recovery (Command (⌘) – R)

- Открыть дисковую утилиту

- Выбрать ЖД и стереть его…

Дальше я что-то отвлёкся, когда вернулся ноут уже был выключен, запускаю его, яблочка нет, ОС стерлась, думаю отлично, сейчас из режима Recovery продолжу установку. Захожу в режим Recovery, а он уже не тот, получается, когда я стёр ЖД, я стёр и область Recovery High Sierra, и у меня с интернета загрузилась версия для моего ноута Recovery Lion. Думаю ладно, будет родная система, тупить не будет)) Уже в интернете нашел как устанавливать OS, на всякий случай чтоб снова не напороть. Нажимаю установить OS X Lion, дохожу до пункта авторизации, ввожу свой AppleID и пароль и тут начались проблемы) Первое, у меня двухфакторная аутентификация, на телефон приходит код, а на ноутбуке окно для ввода не появляется, просто высвечивается что пароль не правильный. Вот такое сообщение:

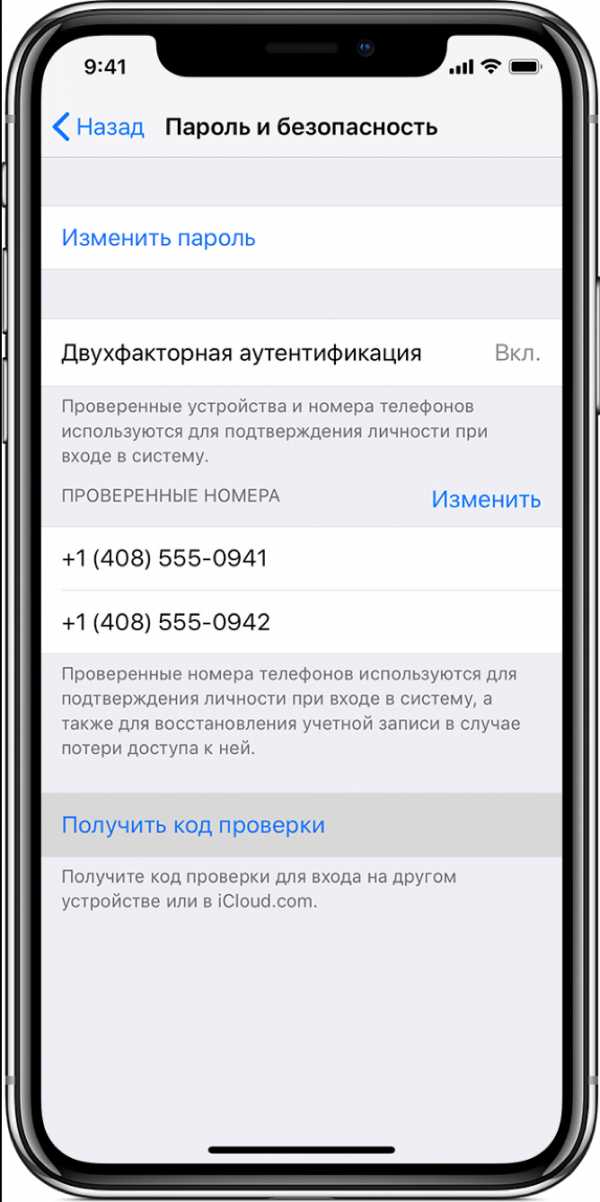

Ищу снова в интернете, оказывается проблема не новая, и есть решение, нужно на телефоне получить код (https://support.apple.com/ru-ru/HT204974), я это делал в «Настройки → [ваше имя] → Пароль и безопасность → Получить код проверки».

После получения кода проверки, на ноутбуке нужно снова ввести учётный данные AppleID и пароль, но пароль уже в изменённом виде. К примеру, у вас пароль 12345678, а код проверки 333-333, значит в поле пароля нужно ввести пароль в виде 12345678333333, без пробелов и тире. Итак, победил эту проблему, и уже жду что сейчас установится новая система, и тут «Какая неожиданность», снова проблема «This item is temporarily unavailable. Please try again later.»

Установку продолжить невозможно, напоминаю у меня только Mac и iPhone. Ищу как пофиксить этот баг. Всего 4 варианта:

- Попробовать использовать AppleID с которым впервые вошли в этот макбук (сразу отбросил этот вариант, дергать предыдущего владельца не хотел, так как был на 90% уверен, что не сработает, либо он не первый владелец, либо даже если войти толку будет ноль…)

- Изменить дату через терминал (проверил, дата в норме, пробовал изменить толку тоже ноль)

- Через Safari в режиме Recovery войти на сайт iCloud.com под своим AppleID, и попробовать повторно продолжить установку. Попробовал, сайт Apple говорит браузер не поддерживается

- Internet Recovery, режим в котором я нахожусь…

То есть на этом варианты заканчиваются. Я уже расстроенный, сижу смотрю как восстановить MacBook, нахожу варианты только из-под Windows костылями создавать USB с MacOS, и пробовать устанавливать. Меня такой вариант не устраивал, во-первых, у меня не было где взять другой компьютер, во-вторых, меня не устраивал вариант с неофициальной OS.

Несколько дней искал в интернете как можно поставить MacOS, не имея второго MacBook или второго ПК под рукой. Перечитал уйму статей, нашёл статью которая очень была мне близка, но у парня был второй ноут, хотя принцип установки я всё же частично использовал (https://habr.com/ru/post/199164/). Сами файлы системы я загрузил с официального сайта Apple, нашёл в интернете официальные ссылки на файлы установщика. Всю адресную строку вписывал вручную.

Итак, что именно я делал (ниже опишу способ как всё можно сделать совсем без флешки, к этому я уже позже догадался, когда лучше разобрался в системе):

1. Пошёл и купил флешку на 32ГБ, можно и на 16ГБ (она нужна для установщика).

2. Загружаемся в режиме Internet Recovery (Command (⌘) – Option (⌥) – R).

3. Запускаем «Дисковую утилиту» и форматируем наш ЖД (У меня имя ЖД Macintosh HD) и флешку с такими параметрами.

4. Далее можно было бы из терминала скачать образ, но увы, Recovery режим MacOS Lion не поддерживает элементарную команду «curl» для загрузки файлов с интернета, потому нашёл другой выход.

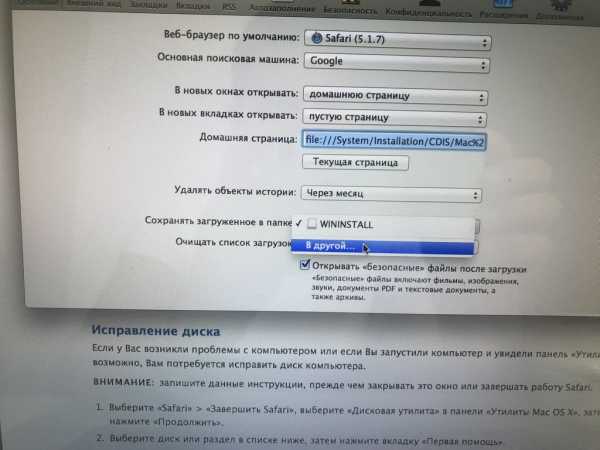

Открываем Safari, в верхнем меню переходим «Safari → Настройки → Сохранять загруженное в папке», и выбираем наш ЖД.

5. Закрываем настройки и в адресной строке вводим адрес:

http://swcdn.apple.com/content/downloads/29/03/091-94326/45lbgwa82gbgt7zbgeqlaurw2t9zxl8ku7/BaseSystem.dmg

Нажимаем «Enter» и ждём, когда загрузится необходимый образ.

6. Закрываем Safari в верхнем меню «Safari → Завершить Safari» и открываем «Утилиты → Терминал»

7. Далее монтируем образ «OS X Base System». Вводим в терминале следующую команду:

hdiutil mount /Volumes/Macintosh\ HD/BaseSystem.dmg

(отклоняясь немного от темы, косая черта слева направо означает пробел в названии, то есть данную команду можно ввести ещё так: hdiutil mount “/Volumes/Macintosh HD/BaseSystem.dmg”)

Ждём пока образ монтируется.

8. Далее в верхнем меню «Терминал → Завершить терминал»

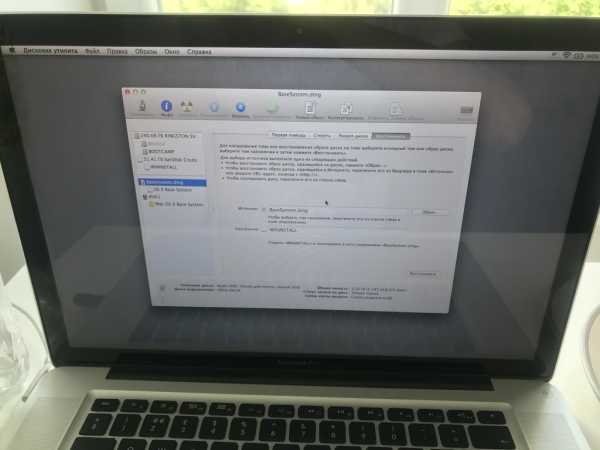

9. Снова открываем «Дисковую утилиту» и восстанавливаем загрузчик на нашу флешку как на скриншоте (Обратите внимание что при восстановлении мы выбираем источник сам образ, а не раздел, а назначение – раздел флешки):

10. Ну вот мы подготовили флешку и можем перезагружать ноутбук с нажатой клавишей Option (⌥), в списке появится наша флешка, загружаемся с неё.

11. Попадаем в режим Recovery, но уже Mac OS High Sierra, и просто выбираем «Установка macOS».

Дальше всё уже идёт отлично, никаких проблем уже не должно возникнуть.

Вариант для тех, у кого нет возможности купить флешку.

Действия идентичные, только мы в дисковой утилите разбиваем наш ЖД на два раздела, один делаем 16 ГБ, для установщика, желательно его добавить в конец ЖД если есть такой выбор. Далее действия те же, качаем образ на основной раздел, монтируем, восстанавливаем его уже не на флешку, а выбираем созданный нами раздел на 16ГБ на ЖД. После перезагрузки с нажатой клавишей Option (⌥), в списке появится наш раздел для восстановления, загружаемся с него и устанавливаем OS на основной раздел.

Всем приятного дня (или ночи). Надеюсь, моя статья окажется полезной.

P.S.: Скрины были сделаны уже после установки, потому уже разделов больше.

habr.com

Проблемы системы безопасности, устраняемые обновлением macOS High Sierra 10.13.2, обновлениями системы безопасности 2017-002 для Sierra и 2017-005 для El Capitan

Выпущено 6 декабря 2017 г.

APFS

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Ключи шифрования APFS могут быть не удалены безопасно после гибернации.

Описание. В APFS существовала проблема с логикой при удалении ключей во время гибернации. Проблема устранена путем улучшенного управления состояниями.

CVE-2017-13887: Дэвид Рыскалчик (David Ryskalczyk)

Запись добавлена 21 июня 2018 г.

Apache

Целевые продукты: OS X El Capitan 10.11.6, macOS Sierra 10.12.6, macOS High Sierra 10.13.1

Воздействие. Обработка вредоносной инструкции конфигурации Apache может приводить к раскрытию содержимого памяти процессов.

Описание. Ряд проблем устранен путем обновления до версии 2.4.28.

CVE-2017-9798: Ханно Бёк (Hanno Böck)

Запись обновлена 18 декабря 2018 г.

Авторазблокировка

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может получить повышенные привилегии.

Описание. Проблема с возникновением условия состязания устранена путем дополнительной проверки.

CVE-2017-13905: Сэмюэл Гросс (Samuel Groß, @5aelo)

Запись добавлена 18 октября 2018 г.

Сеанс CFNetwork

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-7172: Ричард Чжу (Richard Zhu, fluorescence), сотрудничающий с Trend Micro по программе Zero Day Initiative

Запись добавлена 22 января 2018 г.

Контакты

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Предоставление общего доступа к контактным данным может неожиданно привести к предоставлению общего доступа к данным.

Описание. Возникала проблема при обработке предоставления общего доступа к контактным данным. Проблема устранена путем улучшенной обработки доступа к пользовательским данным.

CVE-2017-13892: Райан Мэнли (Ryan Manly) из школьного округа 225, Гленбрук

Запись добавлена 18 октября 2018 г.

CoreAnimation

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с повышенными привилегиями.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-7171: группа 360 Security и отдел безопасности Keen Security Lab (@keen_lab) в Tencent, сотрудничающие с Trend Micro по программе Zero Day Initiative

Запись добавлена 22 января 2018 г.

CoreFoundation

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может получить повышенные привилегии.

Описание. Проблема с возникновением условия состязания устранена путем дополнительной проверки.

CVE-2017-7151: Сэмюэл Гросс (Samuel Groß, @5aelo)

Запись добавлена 18 октября 2018 г.

curl

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Вредоносные серверы FTP могли приводить к тому, что клиент считывал данные за границами выделенной памяти

Описание. При разборе ответа FTP PWD возникала проблема чтения за границами выделенной памяти. Проблема устранена путем улучшенной проверки границ памяти.

CVE-2017-1000254: Макс Даймонд (Max Dymond)

Служба каталогов

Целевые продукты: ОС macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Незатрагиваемые продукты: macOS Sierra 10.12.6 и более ранние версии

Воздействие. Злоумышленник может обойти процедуру аутентификации администратора без ввода пароля администратора.

Описание. При проверке учетных данных возникала логическая ошибка. Проблема устранена путем улучшенной проверки учетных данных.

CVE-2017-13872

ICU

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема целочисленного переполнения устранена путем улучшенной проверки ввода.

CVE-2017-15422: Юань Дэн (Yuan Deng) из отдела безопасности Ant-financial Light-Year

Запись добавлена 14 марта 2018 г.

Драйвер видеокарты Intel

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-13883: Ю Ван (Yu Wang) из Didi Research America

CVE-2017-7163: Ю Ван (Yu Wang) из Didi Research America

CVE-2017-7155: Ю Ван (Yu Wang) из Didi Research America

Запись обновлена 21 декабря 2017 г.

Драйвер видеокарты Intel

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Локальный пользователь может вызывать неожиданное завершение работы системы или считывать память ядра

Описание. Возникала проблема чтения за пределами выделенной области памяти, приводившая к утечке памяти ядра. Проблема устранена путем улучшенной проверки ввода.

CVE-2017-13878: Йен Бир (Ian Beer) из Google Project Zero

Драйвер видеокарты Intel

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки границ.

CVE-2017-13875: Йен Бир (Ian Beer) из Google Project Zero

IOAcceleratorFamily

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-7159: обнаружено средством IMF (разработчик Хёнсок Хан [HyungSeok Han, daramg.gift] из SoftSec, KAIST [softsec.kaist.ac.kr])

Запись обновлена 21 декабря 2017 г.

IOKit

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. В ядре существовала проблема проверки ввода. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2017-13848: Алекс Пласкетт (Alex Plaskett) из MWR InfoSecurity

CVE-2017-13858: анонимный исследователь

IOKit

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с системными правами.

Описание. Ряд проблем повреждения памяти устранен путем улучшенного управления состоянием.

CVE-2017-13847: Йен Бир (Ian Beer) из Google Project Zero

IOKit

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-7162: отдел безопасности Keen Security Lab (@keen_lab) в Tencent, сотрудничающий с Trend Micro по программе Zero Day Initiative

Запись обновлена 10 января 2018 г.

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-13904: Кевин Бэкхауз (Kevin Backhouse) из Semmle Ltd.

Запись добавлена 14 февраля 2018 г.

Ядро

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа могла прочитать данные из памяти ядра (Meltdown)

Описание. Системы, оснащенные микропроцессорами со спекулятивным выполнением команд и непрямым прогнозированием ветвлений, могут допускать несанкционированное раскрытие информации злоумышленнику с локальным пользовательским доступом посредством анализа кэша данных через сторонний канал.

CVE-2017-5754: Янн Хорн (Jann Horn) из подразделения Google Project Zero, Мориц Липп (Moritz Lipp), Михаэль Шварц (Michael Schwarz), Даниэль Грусс (Daniel Gruss) и Штефан Мангард (Stefan Mangard) из Грацского технического университета, Томас Прешер (Thomas Prescher) и Вернер Хаас (Werner Haas) из Cyberus Technology GmbH, Пауль Кохер (Paul Kocher), Даниэль Дженкин (Daniel Genkin) из Пенсильванского и Мэрилендского университетов, Ювал Яром (Yuval Yarom) из Аделаидского университета и группы Data61 и Майк Хамбург (Mike Hamburg) из Rambus (подразделение криптографических исследований).

Запись обновлена 5 января 2018 г.

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-13862: компания Apple

CVE-2017-13867: Йен Бир (Ian Beer) из Google Project Zero

Запись обновлена 21 декабря 2017 г.

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки границ.

CVE-2017-7173: Брэндон Азад (Brandon Azad)

Запись обновлена 11 января 2018 г.

Ядро

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной обработки памяти.

CVE-2017-13876: Йен Бир (Ian Beer) из Google Project Zero

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема смешения типов устранена путем улучшенной обработки памяти.

CVE-2017-13855: Янн Хорн (Jann Horn) из подразделения Google Project Zero

Ядро

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема с проверкой устранена путем улучшенной очистки ввода.

CVE-2017-13865: Йен Бир (Ian Beer) из Google Project Zero

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. Проблема с проверкой устранена путем улучшенной очистки ввода.

CVE-2017-13868: Брэндон Азад (Brandon Azad)

CVE-2017-13869: Янн Хорн (Jann Horn) из подразделения Google Project Zero

Ядро

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Локальный пользователь может вызывать неожиданное завершение работы системы или считывать память ядра

Описание. В ядре существовала проблема проверки ввода. Эта проблема устранена путем улучшенной проверки ввода.

CVE-2017-7154: Янн Хорн (Jann Horn) из подразделения Google Project Zero

Запись добавлена 21 декабря 2017 г.

Почта

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Сообщение электронной почты с использованием шифрования S/MIME может непреднамеренно отправляться незашифрованным, если сертификат S/MIME получателя не установлен

Описание. Проблема с единообразием пользовательского интерфейса устранена путем улучшенного управления состояниями.

CVE-2017-13871: Лукас Питшл (Lukas Pitschl) из GPGTools

Запись обновлена 21 декабря 2017 г.

Черновики почтовых сообщений

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Злоумышленник с преимущественным положением в сети может перехватывать сообщения, отправляемые через программу «Почта».

Описание. При использовании учетных данных S/MIME возникала проблема шифрования. Эта проблема устранена путем дополнительных проверок и контроля со стороны пользователя.

CVE-2017-13860: Михаэль Вайсхаар (Michael Weishaar) из INNEO Solutions GmbH

Запись обновлена 10 января 2018 г.

OpenSSL

Целевые продукты: ОС OS X El Capitan 10.11.6, macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Программа может считывать данные из области памяти с ограниченным доступом.

Описание. При разборе X.509 IPAddressFamily возникала проблема чтения за пределами выделенной памяти. Проблема устранена путем улучшенной проверки границ памяти.

CVE-2017-3735: обнаружено с помощью инструмента OSS-Fuzz

Perl

Целевые продукты: ОС macOS Sierra 10.12.6

Воздействие. Эти ошибки могут позволить удаленным злоумышленникам вызвать отказ в обслуживании.

Описание. Уязвимость CVE-2017-12837 устранена путем обновления функции в Perl 5.18

CVE-2017-12837: Якуб Вилк (Jakub Wilk)

Запись добавлена 18 октября 2018 г.

Сервер общего доступа к экрану

Целевые продукты: ОС macOS Sierra 10.12.6 и macOS High Sierra 10.13.1

Воздействие. Пользователь с общим доступом к экрану может получить доступ к любому файлу, доступному для чтения пользователю root

Описание. При обработке сеансов совместного доступа к экрану возникала проблема с разрешениями. Проблема устранена путем улучшенной обработки разрешений.

CVE-2017-7158: Тревор Жак (Trevor Jacques) из Торонто

Запись обновлена 21 декабря 2017 г.

SIP

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Программа может выполнять произвольный код с привилегиями ядра.

Описание. Проблема конфигурации решена посредством добавления дополнительных ограничений.

CVE-2017-13911: Тимоти Перфитт (Timothy Perfitt) из Twocanoes Software

Запись обновлена 8 августа 2018 г., обновлена 25 сентября 2018 г.

Wi-Fi

Целевые продукты: macOS High Sierra 10.13.1

Воздействие. Пользователь без прав может изменить системные параметры сети Wi-Fi, что приводит к отказу в обслуживании.

Описание. Проблема с доступом в случае привилегированной конфигурации сети Wi-Fi. Проблема устранена путем дополнительных ограничений.

CVE-2017-13886: Давид Крайцшманн (David Kreitschmann) и Матиас Шульц (Matthias Schulz) из лаборатории Secure Mobile Networking Lab при Дармштадтском техническом университете

Запись добавлена 2 мая 2018 г.

support.apple.com

OS X El Capitan против macOS Сьерра: кто победит

MacBook Pro? У меня есть такой. На самом деле, у меня есть несколько MacBook Pro, я покупаю новые версии только тогда, когда мне нужно обновить устройство. Мой текущий MacBook Pro имеет OS X El Capitan. Я хочу получить обновление до MacOS Sierra. Стоит ли это на самом деле? Или я должен остаться с OS X El Capitan? Можете ли вы дать мне сравнение между этими двумя?

OS X El Capitan против macOS Sierra: есть свои недостатки и преимущества. И если вы думаете об обновлении с OS X El Capitan до MacOS Sierra, то вы ищете правильное руководство. Мы рассмотрим подробнее, как MacOS Sierra сравнивается с предыдущей OS X El Capitan. К концу этого руководства вы узнаете, действительно ли Сьерра стоит ждать. Прежде чем мы начнем со сравнения, вы должны знать, что macOS Sierra работает практически на любом Mac, купленном после 2009. Кроме того, вы можете сделать обновление только с OS X El Capitan. Вы не можете пропустить El Capitan и сразу бежать из Йосемити в macOS Sierra. Теперь давайте начнем со сравнения.

Руководство по статьеЧасть 1. OS X El Capitan против macOS Sierra Часть 2. OS X El Capitan против macOS Sierra: сравнение возможностей Часть 3. OS X El Capitan против macOS Sierra: сравнение производительности Часть 4. OS X El Capitan против macOS Sierra: сравнение системных требований Часть 5. Вывод

Люди также читают:Как переустановить Mac OS Sierra без потери данных?Как ускорить Эль-Капитан?

Часть 1. OS X El Capitan против macOS Sierra

Мы дадим вам сравнение производительности, функций и системных требований как El Capitan, так и macOS Sierra. Это наиболее распространенные критерии, используемые при принятии решения о том, следует ли вам сохранить El Capitan или перейти на Sierra. Некоторые измерения, включенные в это руководство, являются приблизительными. Это может отличаться для определенного типа устройства Mac (например, время автономной работы). Указанная метрика во многом зависит от возраста устройства Mac и интенсивности его использования.

Часть 2. OS X El Capitan против macOS Sierra: сравнение возможностей

Синхронизация между устройствами на iCloud

El Capitan позволяет синхронизировать обычные вещи на нескольких устройствах. К ним относятся календарь, заметки и сообщения. С другой стороны, в macOS Sierra добавлены новые папки для синхронизации. Эти папки включают в себя документы и рабочий стол.

Siri

В Эль-Капитане нет Сири. Тем не менее, с macOS Sierra, Siri доступен.

Оплатить компании Apple

В El Capitan нет функции Apple Pay. Тем не менее, MacOS Sierra имеет эту функцию, и она очень хорошо работает в ней.

Управление Космосом

Когда дело доходит до управления пространством в El Capitan, вы должны сделать это самостоятельно, организовав работу с файлами и папками.

Тем не менее, macOS Sierra предоставляет вам функцию оптимизированного хранения. Плюс, это идет с особенностями для очистки.

Apple Watch разблокировать

El Capitan не имеет функции разблокировки Apple Watch. Тем не менее, MacOS Sierra имеет его, и он прекрасно работает.

Как вы могли заметить, macOS Sierra обладает множеством новых функций. Некоторыми можно воспользоваться, если у вас есть несколько устройств Apple, таких как Apple Watch или iPhone. Функция «Оптимизированное хранилище» вывела обслуживание хранилищ на совершенно новый уровень.

Совет: мощный инструмент помогает вашей системе работать гладко

Если вы хотите убедиться, что ваша система работает нормально после установки одной из этих двух версий, вы должны использовать сторонние приложения такой как Mac Cleaner, Это потому, что ваша система может содержать много мусора, который заставляет ее замедлять потому что он уже забит. Что мы рекомендуем Mac Cleaner от iMyMac, который поможет вам удалить очищаемое пространство на Mac, Ниже приведены преимущества и особенности этого инструмента:

01 — помогает повысить производительность вашего Mac, ускоряя процессы всего устройства. Это потому, что это помогает удалить мусор или беспорядок, который забивает ваше устройство и вызывает его замедление.

02 — его функция одним нажатием позволяет сканировать ваше устройство Mac и очищать ненужные файлы одним нажатием кнопки.

03 — это мощное приложение, которое всесторонне сканирует все ваше устройство Mac. Он даже имеет возможность проверять состояние вашего устройства, показывая обновления его состояния процессора, памяти и памяти.

04 — позволяет выбирать файлы, которые вы хотите удалить, и даже сохранять файлы, которые вы хотите сохранить. Кроме того, он сортирует результаты комплексного сканирования по различным классификациям, таким как размер и дата.

05 — это бесплатная пробная версия для первых 500MB данных. Вы можете использовать инструмент без предварительной оплаты наличными. Вы можете проверить это, если это действительно работает.

06 — это на сто процентов безопасно. Это означает, что в нем нет вирусов или вредоносных программ, которые могут повредить ваше устройство.

07 — предоставляет поддержку по электронной почте в случае возникновения проблем с инструментом. Вам также предлагается бесплатное обучение и поддержка один на один.

Вот как использовать инструмент для очистки вашего Mac-устройства от ненужных файлов и ненужных файлов:

Бесплатная загрузка купить сейчас

Шаг 1: загрузите и запустите iMyMac-Cleaner на вашем Mac

Скачайте iMyMac-Cleaner с официального сайта бренда.

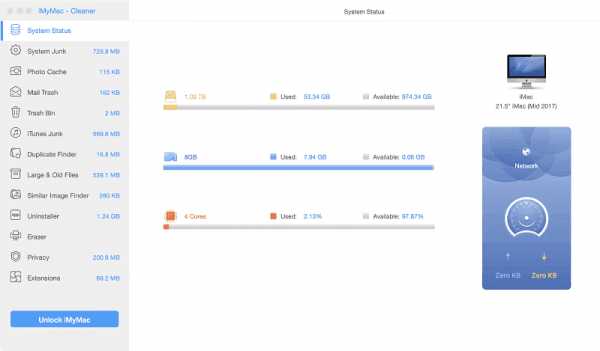

Запустите инструмент iMyMac-Cleaner на вашем Mac. Состояние системы будет отображаться.

В левой части экрана выберите Системный мусор.

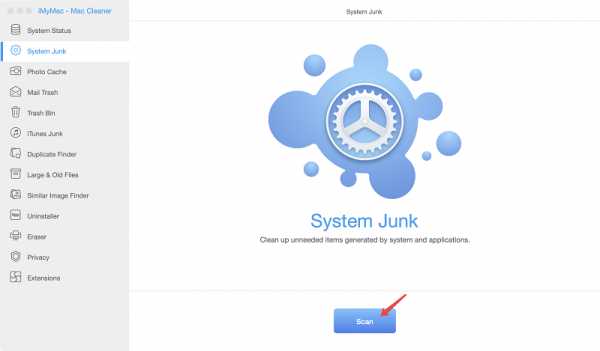

Шаг 2: сканирование системы мусора

Нажмите Сканировать и дождитесь завершения процесса сканирования. Результаты покажут ненужные файлы в различных классификациях, таких как Кэш приложения, Системный кэш, мусорное ведро и т.д.

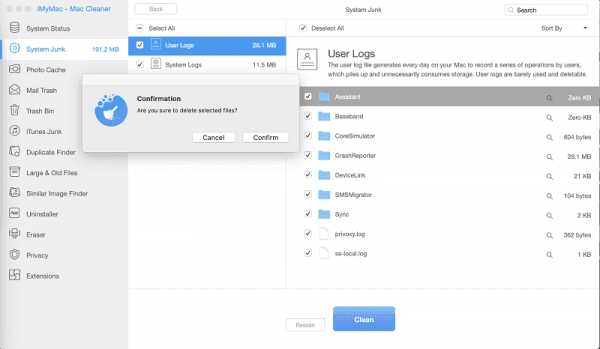

Выберите нужную категорию и просмотрите файлы, содержащиеся в ней, в правой части экрана.

Шаг 3: просмотр и выбор элементов для очистки

Выберите файлы или данные, которые вы хотите очистить.

Нажмите Очистить и подтвердите процесс.

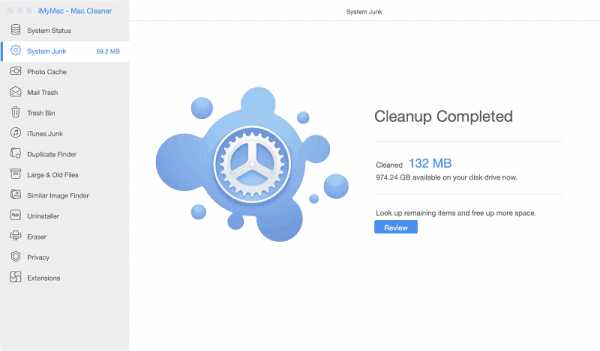

Шаг 4: Очистка системного мусора Mac завершена

Подождите, пока все выбранные файлы будут очищены. Папки будут показаны как Zero KB, если они уже удалены. Некоторые файлы не будут рассматриваться как Zero KB, поскольку они являются автоматически воссозданными папками.

Повторите шаги 01 для 07. Однако на третьем шаге вы должны нажать Большие и старые файлы ИЛИ Корзину почты вместо системного барахла.

Вот как вы чистите свое устройство Mac. Еще одна новая функция, которую вы можете найти в Sierra — это полезный помощник Siri. Хотя помощник не может выполнить все задачи за вас, он все же может помочь вам найти нужные файлы на вашем устройстве Mac. Кроме того, он может помочь вам найти рестораны, в которые вы, возможно, захотите сходить поужинать.

Часть 3. OS X El Capitan против macOS Sierra: сравнение производительности

Speed Test

El Capitan отлично работает, особенно когда у вас более чем достаточно дискового пространства, которое составляет около 10% или выше. С другой стороны, macOS Sierra работает лучше и быстрее на новых устройствах Mac. Плюс, это выглядит более быстро, возможно, потому что это новая система, которая выглядит чище.

Срок службы батареи

Время автономной работы OS X El Capitan составляет от 6 до 7 часов на MacBook Air, купленном в 2013. Тем не менее, он имеет более короткий срок службы на MacOS Sierra (для того же устройства). Это от 5 до 6 часов автономной работы. Хотя это обычная тенденция, возникающая при обновлении OS X.

Безопасность

Когда дело доходит до безопасности, Эль Капитан уже тверд. Однако macOS Sierra лучше справляется с исправлениями безопасности 65.

Когда дело доходит до производительности, думая о том, что является более мощным или быстрым, трудно судить об обеих версиях. Тем не менее, новая система может быть быстрее и быстрее реагировать. Это может быть связано с тем, что это новая версия, и более быстрый ответ может быть потерян через год или два.

Давайте поговорим о системных требованиях.

Часть 4. OS X El Capitan против macOS Sierra: сравнение системных требований

RAM (Память)

El Capitan и macOS Sierra требуют 2GB оперативной памяти.

Кладовка

Для OS X El Capitan и macOS Sierra требуется свободное место для хранения 8.8GB.

Аппаратное обеспечение (или модели Mac)

OS X El Capitan будет работать на моделях, начиная с позднего 2008 (и выше). Однако для macOS Sierra требуются модели позднего 2009. Но в основном это работает в моделях от 2010.

Вы можете проверить страницу поддержки Apple, чтобы убедиться, что ваша модель Mac совместима с macOS Sierra.

Часть 5. Вывод

Подводя итог, вы можете иметь MacOS Sierra, если вы проверяете системные требования и ваша модель Mac относится к поздней версии 2009 (или выше). Это довольно солидная версия macOS и может стать отличным обновлением до El Capitan. Наконец, если вы действительно хотите обновить свою OS X, убедитесь, что вы используете Mac Cleaner от iMyMac, чтобы убедиться, что ваше устройство находится в отличном состоянии.

www.imymac.com

Прямое обновление хакинтош OS X El Capitan до MacOS Sierra с помощью Clover %

Продолжаем доводить до ума ваш OS X на PC с помощью нового инструмента для хакинтоша.

Поклонники Clover с установленной хакинтош OS X El Capitan, которые хотят напрямую обновить систему до MacOS Sierra, могут сделать это так же просто, как и любой пользователь Mac. Этот полностью нативный метод не требует подготовки USB-накопителя.

Прежде чем вы начнете, мы рекомендуем сделать резервную копию своей системы с помощью Carbon Copy Cloner. Так вы всегда сможете вернуть полностью рабочую систему OS X El Capitan.

1. Скачайте последнюю версию Clover с sourceforge и обновите свою версию.

2. Откройте папку конфигурации Clover в корневом каталоге вашего системного диска или разделе EFI с помощью EFI Mounter v3. Скопируйте FakeSMC.kext и любые другие необходимые кексты в /EFI/CLOVER/kexts/Others/. Если нужны основные кексты, посмотрите их в предыдущей статье.

3. Скачайте программу установки MacOS Sierra из Mac App Store. После этого программа запустится. Учтите, что программа будет удалена после использования.

4. Выберите системный диск для установки (например, Macintosh HD). После завершения установки компьютер автоматически выполнит перезагрузку.

5. Когда появится загрузочный экран Clover, выберите Boot macOS Install (например, Boot macOS Install from Macintosh HD) (загрузить программу установки macOS с Macintosh HD). Выбор системного диска вернет предыдущую установленную систему без обновления. Нажмите «Пробел», чтобы указать Boot Options (настройки загрузки). Выберите Without Caches (без кэша) и/или Inject Kexts (добавить кексты), затем Boot Mac OS X (загрузить Mac OS X) с выбранными настройками.

6. Подождите завершения процесса установки. После установки компьютер автоматически выполнит перезагрузку.

7. Когда появится загрузочный экран Clover, выберите Boot Mac OS X (например, Boot Mac OS X from Macintosh HD) (загрузить Mac OS X с Macintosh HD). Компьютер автоматически завершит обновление.

macdays.ru

Установка macOS High Sierra на неподдерживаемые компьютеры Mac

Установка High Sierra на неподдерживаемые компьютеры Mac

Данная статья поможет Вам установить операционную систему macOS High Sierra 10.13.x на ваш Mac при помощи утилиты macOS High Sierra Patcher.

И в первую очередь, статья будет полезна владельцам устаревших моделей Mac, но вполне работоспособных на сегодняшний день.

Также владельцы моделей Mac официально поддерживаемых операционной системой macOS High Sierra могут столкнуться с тем фактом, что установка системы навязывает новую файловую систему APFS, которая может быть нежелательна для пользователя по разным причинам.

Например, некоторые обладатели моделей Mac Pro 5.1 или моделей Mac Pro 4.1 устанавливая macOS High Sierra 10.13.6 (именно последний билд) могут установить операционную систему на Mac OS Extended (журналируемый) раздел и просто не применять Patch.

Статья переведена и адаптирована на русский язык, для тех пользователей кому затруднительно читать с английского языка.

Оригинальную статью Вы сможете найти пройдя по ссылке (откроется в новой вкладке).

Итак приступим…

Начало 2008 года выпуска или новее Mac Pro, Xserve, iMac и MacBook Pro:

- MacPro3,1

- MacPro4,1

- Xserve 2,1

- Xserve 3,1

- iMac8,1

- iMac9,1

- MacBookPro4,1

- MacBookPro5,1

- MacBookPro5,2

- MacBookPro5,3

- MacBookPro5,4

- MacBookPro5,5

Конец 2008 года выпуска или новее MacBook Air или Aluminum Unibody MacBook:

- MacBookAir 2,1

- MacBook 5,1

Начало 2009 года выпуска или новее Mac Mini или белые MacBook:

Выпуск 2006-2007 все модели Mac Pro, iMacs, MacBook Pro и Mac Mini:

- MacPro1,1

- MacPro2,1

- iMac4,1

- iMac5,1

- iMac5,2

- iMac6,1

- iMac7,1 *

- MacBookPro1,1

- MacBookPro2,1

- MacBookPro3,1

- Macmini1,1

- Macmini2,1

* iMac 7,1 2007 года выпуска совместим, если ЦП обновлен на T9300 Core 2 Duo (Penryn).

Модели MacBook 2006-2008 годов выпуска:

- MacBook1,1

- MacBook2,1

- MacBook3,1

- MacBook4,1

Модель MacBook Air 2008 года выпуска:

Встроенные камеры iSight: в настоящее время встроенные камеры iSight работают неправильно на некоторых машинах. Вероятно будет работать, но перед установкой знайте, что ваша камера iSight может не работать.

Трекпад (только для MacBook 5,2). Трекпад в MacBook5,2 не полностью поддерживается в High Sierra. Хотя он работает и полностью пригоден для использования, High Sierra обнаруживает его как обычную мышь, не позволяя вам изменять некоторые настройки, ориентированные на трекпад.

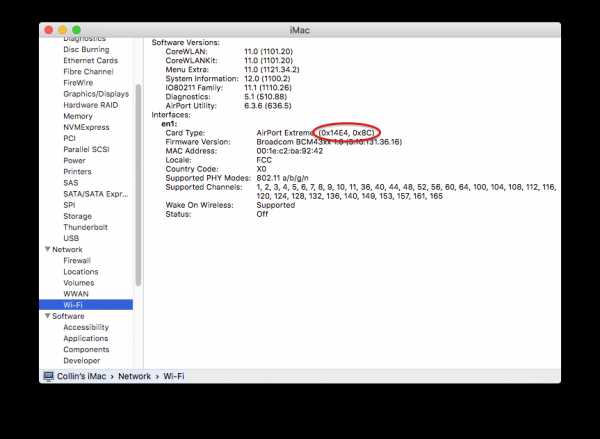

В компьютерах Mac, которые используют модуль Broadcom BCM4321 (BCM94321) WiFi, не будут иметь функционального WiFi при запуске High Sierra, поддержка данных модулей прекращена начиная с macOS Sierra. Это касается как правило компьютеров MacPro3,1, MacBook5,2, MacBookPro4,1, iMac8,1, Macmini3,1 и MacBookAir2,1. Пожалуйста, обратите внимание, что не все эти машины будут иметь неподдерживаемую карту, это просто список машин, которые, как известно, поставляются с этой картой в некоторых конфигурациях.

Посмотрите совместимую с High Sierra карту Wi-Fi (откроется в новом окне).

Вы можете узнать, что у вас неподдерживаемая карта, открыв System Profiler (кликните на Яблоко > Об этом Mac > Отчёт о системе), и кликните на Wi-Fi в разделе Сеть. Обратите внимание на значение, указанное для поля «Тип карты».

Ниже приведены ID Wi-Fi модулей, которые не работают в High Sierra:

- (0x14E4, 0x8C)

- (0x14E4, 0x9D)

- (0x14E4, 0x87)

- (0x14E4, 0x88)

- (0x14E4, 0x8B)

- (0x14E4, 0x89)

- (0x14E4, 0x90)

* Любой ID, не указанный в списке выше, например (0x14E4, 0x8D), является поддерживаемой картой и будет отлично работать в High Sierra.

Примечание: убедитесь, что SIP отключен в Вашей системе, на которой вы намереваетесь установить High Sierra. Если это не так или вы не уверены, просто загрузитесь в раздел восстановления вашей установленной копии OS X, откройте терминал и выполните команду «csrutil disable».

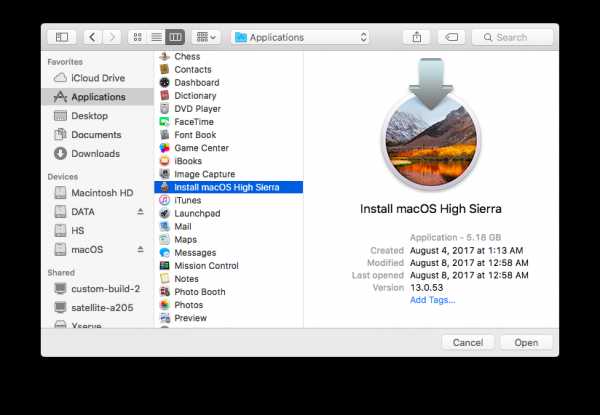

Что вам понадобится:

1. Копия установщика Mac OS High Sierra.

Вы можете скачать её в Mac App Store с помощью компьютера, поддерживающего High Sierra, или с помощью встроенной функции загрузки непосредственно из утилиты macOS High Sierra Patcher. Запустите macOS High Sierra Patcher и в строке меню просто выберите «Tools > Download macOS High Sierra…» как показано на рисунке ниже:

2. USB-накопитель размером не менее 16 ГБ

3. Утилита macOS High Sierra Patcher

Скачайте последнюю версию: Ссылка

* Посмотреть список изменений (на английском языке) и скачать предыдущие версии утилиты можно тут.

Процесс установки High Sierra:

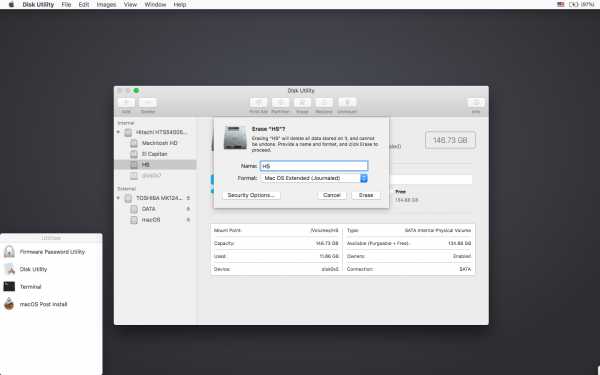

1. Вставьте ваш USB-накопитель (напомню не менее 16 Гб), откройте Дисковую утилиту и отформатируйте его как OS X Extended (Journaled).

Сделайте как на картинке ниже:

2. Откройте ранее скачанную утилиту «macOS High Sierra Patcher» и найдите свою копию программы установки macOS High Sierra Installer, как правило инсталятор macOS принято скачивать в папку Программы (Applicatoins).

Сделайте как на картинке ниже:

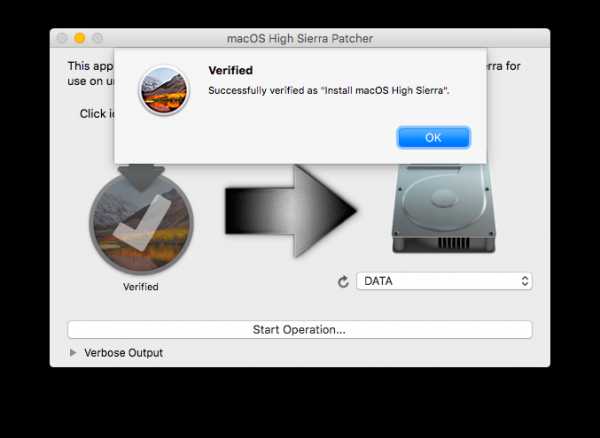

Должно появиться окно, что утилита успешно проверила приложение macOS High Sierra Installer. Кликните кнопку «ОК»

3. Затем выберите USB-накопитель в выпадащем списке справа и нажмите широкую кнопку «Start Operation».

Смотрите картинку ниже:

4. Когда установочная флешка будет готова, необходимо загрузиться именно с неё. Для этого выключите Mac и включите снова, удерживая нажатой клавишу Option (ALT) и выберите загрузку с флеш накопителя.

Смотрите картинку ниже:

Примечание: выполните шаги 5 и 6, если вы хотите сделать чистую установку. Если Вы уже имеете опыт установки macOS, то можете просто пропустить эти шаги и установить операционную систему High Sierra на том предыдущей версии OS X, после чего будет выполнено обновление на месте.

5. После загрузки программы установки откройте Дисковую утилиту из меню утилиты или дважды щелкните ее в окне утилиты в левом нижнем углу экрана.

Смотрите картинку ниже:

6. Выберите диск или раздел, на который вы хотите установить macOS High Sierra, и кликните Стереть (Erase), далее выберите фаловую систему Mac OS Extended (Journaled) или APFS. При форматировании всего диска убедитесь, что выбрана разметка диска GUID.

- Используйте APFS для моделей 2009 года выпуска и более поздних, будет работать, также как на macOS High Sierra.

- Рекомендуется использовать APFS, только если устанавливаете High Sierra на SSD диск.

Если у вас Mac, который изначально не поддерживал High Sierra (и поэтому не может загружаться с тома APFS изначально), обратите внимание на следующее:

- Если вы используете APFS, у вас не будет загрузочного раздела восстановления (Recovery HD).

- Если вы решите использовать APFS, загрузчик будет установлен утилитой позже, так как встроенное ПО этих неподдерживаемых машин не поддерживает загрузку с томов APFS. Это не совсем нативный (родной) метод загрузки, но не вызовет каких-либо проблем во время работы High Sierra. Демо процесс такой загрузки можно посмотреть тут.

7. Далее установите Mac OS как обычно на нужный том.

* Следует заметить, что если Вы по каким-либо причинам устанавливаете операционную систему на официально поддерживаемую модель Mac, то на этом этапе установка завершена и шаги 8-11 вам проделывать не нужно. Просто перезагрузите ваш Mac.

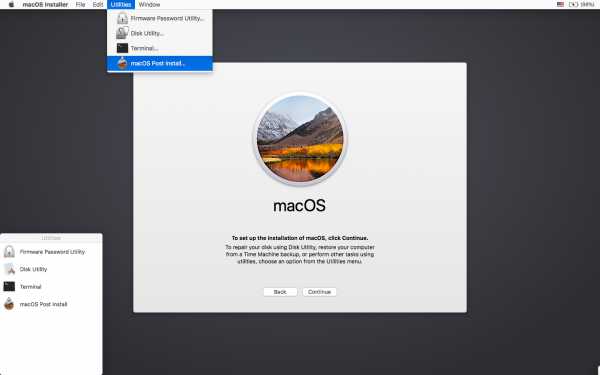

8. После завершения установки перезагрузитесь опять удерживая клавишу Option (ALT) и снова выберите загрузку с флеш-накопителя. После загрузки, откройте приложение «mac OS Post Install».

Смотрите картинку ниже:

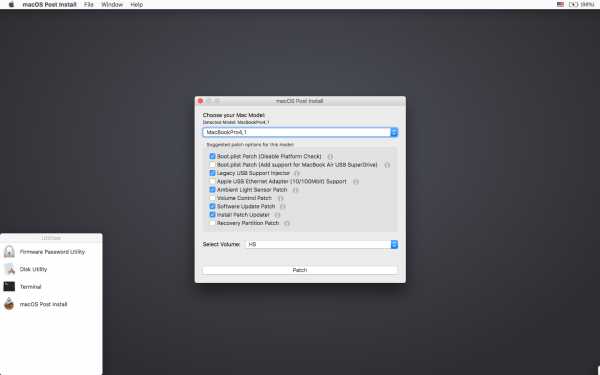

9. Откроется окно в котором необходимо сверху в разделе «Choose your Mac Model» в выпадающем списке выбрать модель вашего Mac. После выбора модели Mac, оптимальные чекбоксы (галочки) будут отмечены автоматически для Вашей модели. Вы также можете отметить другие галочки по вашему выбору, но как правило этого не требуется.

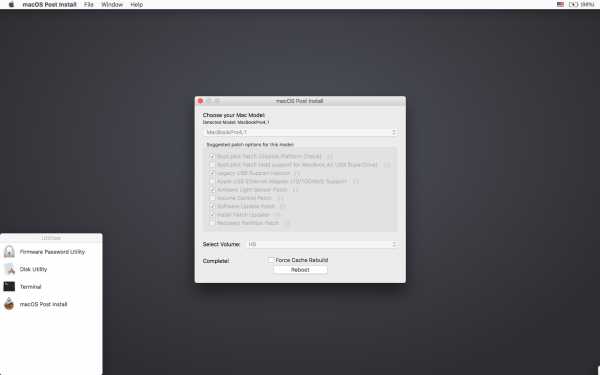

10. Снизу в разделе Select Volume в выпадающем списке выберите том, на который вы только что установили Mac OS High Sierra, и нажмите «Patch». Когда утилита установит все выбранные патчи, нажмите «Перезагрузить». Mac может в течение нескольких минут перестраивать кэш перед перезагрузкой.

* Если по какой-то причине система не работает правильно после перезагрузки, загрузитесь обратно в установочный диск, снова запустите «mac OS Post Install» и выберите «Force Cache Rebuild» перед перезагрузкой. В большинстве случаев в этом нет необходимости.

11. После перезагрузки ваш Mac должен загрузиться в полностью рабочую операционную систему macOS High Sierra.

Дополнительная информация:

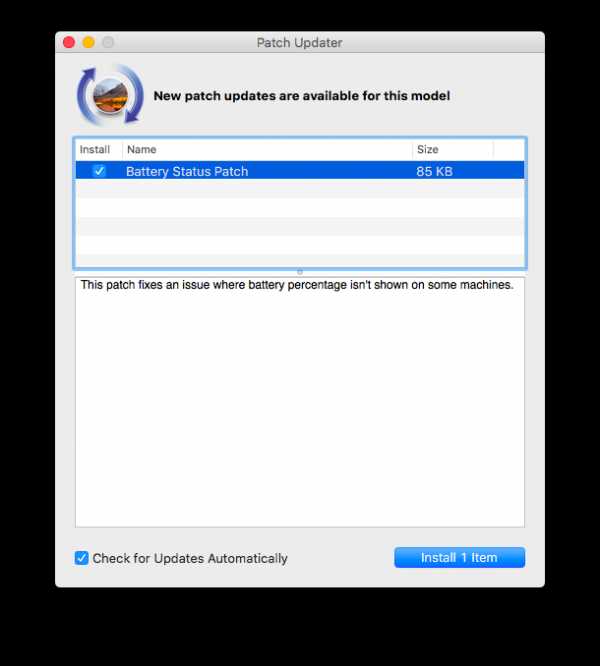

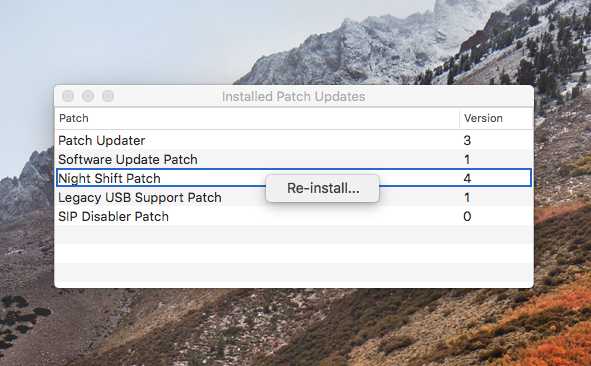

При установке Mac OS Post Install tool, в High Sierra инсталлируется программа «Patch Updater», расположенная в папке /Applications/Utilities. Данная программа предупредит вас, когда новые обновления патчей будут доступны для вашей машины, и предложит вам их установить. Если у вас не установлен Patch Updater, но вы хотите его установить, вы можете скачать и установить данную программу, кликните на ссылку и после скачивания распакуйте архив.

Переустановка патчей:

Во время обновления macOS High Sierra некоторые наши исправления могут быть перезаписаны. С помощью средства обновления патчей можно переустановить эти исправления одним щелчком мыши. Для этого откройте приложение Patch Updater и выберите «View Installed Updates», или используйте меню «View > Show Installed Updates» в строке меню.

Чтобы повторно установить один из патчей, просто щелкните правой кнопкой мыши на нем в списке и выберите «Re-install…». Вы также можете нажать кнопку «Re-install All», чтобы сразу переустановить все установленные исправления.

Обновления:

Системные обновления, такие как например 10.13.1, должны устанавливаться в обычном режиме, если «Software Update Patch» был отмечен в Mac OS Post Install tool или Вы установили его позже с помощью программы InstallPatchUpdater. Если по какой-то причине обновления не отображаются или устанавливаются неправильно, необходимо переустановить исправление обновления программного обеспечения с помощью приложения Patch Updater.

Если после установки обновления, система не запустится должным образом, необходимо будет загрузить исправленный установочный том и повторно запустить исправление после установки на томе High Sierra. Убедитесь, что вы выбрали «Force Cache Rebuild» перед перезагрузкой.

Вопросы и Ответы:

Проверьте свою копию инсталляции операционной системы Install mac OS High Sierra. Скачайте именно последнюю версию инсталляции операционной системы Install mac OS High Sierra. Проверьте версию macOS High Sierra Patcher, она должна быть версии 1.1 или выше.

Убедитесь, что USB-накопитель доступен для записи. Попробуйте переформатировать его или просто попробуйте другой USB-накопитель.

Убедитесь, что macOS High Sierra установлена правильно. Размер должен быть около 5 ГБ. Если вы использовали опцию «Skip App Verification» (пропустить проверку приложения), вы скорее всего, выбрали не оригинальный инсталлятор macOS High Sierra, и он не содержит необходимых файлов.

Убедитесь, что FileVault отключен. Вы можете отключить его вручную с помощью терминала, воспользуйтесь инструкциями пройдя по ссылке.

Убедитесь, что после установки вы выполняли «Mac OS Post Install tool» и пропатчили том на который установили macOS High Sierra, это описано выше в шагах 8-10.

Проверьте список поддерживаемых и не поддерживаемых Mac в верхней части этой страницы. Убедитесь, что устройство находится в списке поддерживаемых.

Это обычно является результатом наличия недопустимого набора URL-адресов каталога. Чтобы исправить, просто подайте команду в терминале «sudo softwareupdate —clear-catalog», а затем запустите Patch Updater.

Загрузите и запустите приложение Onyx, выберите вкладку «Maintenence», затем нажмите кнопку «Run».

Это связано с неправильной установкой даты и времени в системе. Чтобы исправить это, вы должны загрузится в любую macOS которая установлена у Вас и установить дату, или вы можете использовать терминал после загрузки с вашего USB-установщика, чтобы установить дату. Инструкцию по установке даты с помощью терминала можно найти пройдя по ссылке.

Не стесняйтесь связаться со автором по меилу [email protected].

Но пожалуйста, для начала взгляните на раздел «Вопросы и Ответы», расположенный чуть выше на этой странице.

Похожие страницы

Теги

macmy.ru

обновляемся с macOS Sierra 10.12 до High Sierra 10.13 / Habr

Всем доброго времени суток, уважаемые коты, дамы и господа.Как-то давно (года два назад) я писал статью по установке хакинтоша на ваш Intel-Based ПК. Статья устарела как мир, но все таки полезное там что-то есть. Например порядок установки будет тем же, если вы замените установочный файл Sierra на High Sierra.

Сам я тем хакинтошем пользуюсь достаточно давно, пишу на нем код и вообще не чаю в нем души (за все два года была только одна проблема из-за кекста). В этой статья я расскажу, как обновить ваш хакинтош до High Sierra 10.13 и постараюсь ответить на некоторые возникшие вопросы с прошлой статьи.

Без лишних слов, начнем.

Для начала, у нас должна быть машина, работающая на хакинтоше. Надеюсь, у вас она есть. Если нет, то читайте в моей статье (кексты берем из этой).

Итак, как всем известно, начиная с High Sierra Apple перешла на новую файловую систему APFS заместо HFS. Это вызвало кучу вопросов, но не стоит кричать и падать в обморок, вы можете ее не использовать. Да-да, я не оговорился. Эту статью я пишу с моего хака, который крутится на HDD от Seagate, с файловой системой Apple Journal System (HFS). Магия — скажете вы. Нет, просто никто и не заставляет вас пользоваться APFS — отвечу я.

Шаг 1. Обновите ваш кловер до последней версии (кловеры выпусков 3*** не поддерживают загрузку High Sierra). Скачать можно туть. Предварительно сделайте бэкапы всего EFI раздела

Шаг 2.. Скачайте файл обновления High Sierra из App Store. Да. Просто скачайте. Все.

Далее пойдут действия, которые некоторые неокрепшие умы могут не понять или не осилить. Все что вы делаете с EFI разделом жесткого диска — делаете на ваш страх и риск.

Шаг 3. Смонтируйте EFI раздел и восстановите старый Config.plist. Откройте его на редактирование.

Создайте патч ядра в Kernel and Kext Pathes:

Name: AppleUSBXHCIPCI

Find: 837d8c10

Replace: 837d8c1b

Comment: Change port limit from 15 to 21.

Match OS: 10.13.x

В этом же окне включите Kernel PM и AppleIntelCPUPM (поможет исправить Unsupported CPU в будущем)

Восстановите старые кексты, которые у вас были для Sierra 10.12 (если они были). Вы же сделали бэкапы, верно? Просто верните их в папку 10.12.

Для нормальной загрузки вам понадобятся эти кексты:

Lilu.kext

AppleALC.kext

USBInjectAll.kext

XHCI-200-series-injector.kext

IntelGraphicsFixup.kext (для intel GPU)

WhateverGreen.kext (для AMD GPU)

Так же не забудьте подрубить кекст для вашей сетевой карты, ага.

Скачать ВСЕ кексты можно тут:

www.dropbox.com/s/ivamhowi8xz3btj/kexts.zip?dl=0

Так же нам потребуется драйвер APFS. Его нужно скачать и распаковать *.efi файл в папку Drivers64UEFI на EFI/CLOVER.

Скачать магию

Выгружаем необходимые кексты в папку с кекстами для 10.13 (не забудьте FakeSMC).

!!! ДЛЯ ПОЛЬЗОВАТЕЛЕЙ ВИДЕОКАРТ NVIDIA !!!

Перед установкой установите ПОСЛЕДНИЙ веб-драйвер следующим образом:

Измените следующие значения в Clover Configurator:

1. Boot — отключите nv_disable=1

2. Graphics — отключите Inject Intel

3. System Parameters — влючите Inject NVidia WEB

Сохраните файл и проверьте что он сохранен.

Включите SIP (System Integrity Protection):

Откройте Clover Configurator и откройте в нем ваш .plist

В RT Variables измените CsrActivateConfig на 0x00. Перезагрузите ваш хак. Проверить SIP можно командой csrutil status в терминале

Установите последний драйвер NVidia для вашей системы (можете просто попросить нвидию обновить их за вас в Системных настройках). Так же установите NVidiaGraphicsFixUP.kext

Для тех кто не успел обновить свои драйвера и обновился на ХайСиерру, либо если что-то не получилосьВот отсюда качаем драйвер для 10.13.3 images.nvidia.com/mac/pkg/387/WebDriver-387.10.10.10.25.156.pkg и устанавливаем. СИП должен быть включен.eugeneego пишет:

«Обладатели карт NVidia с web driver на 10.13.3 (версии драйвера 387.10.10.10.25.156/157) могут стролкнуться с жуткими постоянными лагами графики.

Решение: откатиться на драйвера для 10.13.2 (например на 378.10.10.10.25.106), пропатчив у них поддерживаемую версию ос (например с помощью webdriver.sh).»

Теперь открываем Программы. Выбираем «Установка macOS High Sierra». Он проделает свою магию и попросит вас перезагрузить компухтер, соглашаемся.

Проставьте в БИОСе загрузку с кловер-раздела в приоритет, потому что при обновлении она будет несколько раз перезагружать ваш компьютер.

В кловере выберете Install MacOS High Sierra from . Пойдет процесс обновления.

Возможно, если система определит ваш SSD диск — она захочет переконвертировать его в APFS, не удаляя ваших файлов. В этом нет ничего страшного, просто предупреждаю, при этом переконвертирует она только системный раздел, остальные не тронет.

Для тех кто решил использовать APFS для «свежей» установки — НЕ ФОРМАТИРУЙТЕ весь диск в APFS, так как вы потеряете возможность доступа к EFI разделу.

Пойдет процесс обновления, который может растянуться до часу. Главное — терпение.

Спустя 60 минут счастья система установится и будет готова к работе (ну, так должно быть, по идее).

На этом все 🙂

Все вопросы пишите в комментарии или в личку в вк, отвечу по возможности. Всем котов :3

habr.com