Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Двухфакторная аутентификация — это система доступа, основанная на двух «ключах»: одним вы владеете (телефон, на который приходит SMS с кодом), другой запоминаете (обычные логин и пароль).

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

Tweet

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

В основе двухфакторной аутентификации лежит использование не только традиционной связки «логин-пароль», но и дополнительного уровня защиты — так называемого второго фактора, обладание которым нужно подтвердить для получения доступа к учётной записи или другим данным.

Простейший пример двухфакторной аутентификации, с которым постоянно сталкивается каждый из нас, — это снятие наличных через банкомат. Чтобы получить деньги, нужна карта, которая есть только у вас, и PIN-код, который знаете только вы. Заполучив вашу карту, злоумышленник не сможет снять наличность не зная PIN-кода и точно так же не сможет получить деньги зная его, но не имея карты.

По такому же принципу двухфакторной аутентификации осуществляется доступ к вашим аккаунтам в соцсетях, к почте и другим сервисам. Первым фактором является комбинация логина и пароля, а в роли второго могут выступать следующие 5 вещей.

SMS-коды

Подтверждение с помощью SMS-кодов работает очень просто. Вы, как обычно, вводите свой логин и пароль, после чего на ваш номер телефона приходит SMS с кодом, который нужно ввести для входа в аккаунт. Это всё. При следующем входе отправляется уже другой SMS-код, действительный лишь для текущей сессии.

Преимущества

- Генерация новых кодов при каждом входе. Если злоумышленники перехватят ваш логин и пароль, они ничего не смогут сделать без кода.

- Привязка к телефонному номеру. Без вашего телефона вход невозможен.

Недостатки

- При отсутствии сигнала сотовой сети вы не сможете залогиниться.

- Существует теоретическая вероятность подмены номера через услугу оператора или работников салонов связи.

- Если вы авторизуетесь и получаете коды на одном и том же устройстве (например, смартфоне), то защита перестаёт быть двухфакторной.

Приложения-аутентификаторы

authy.com

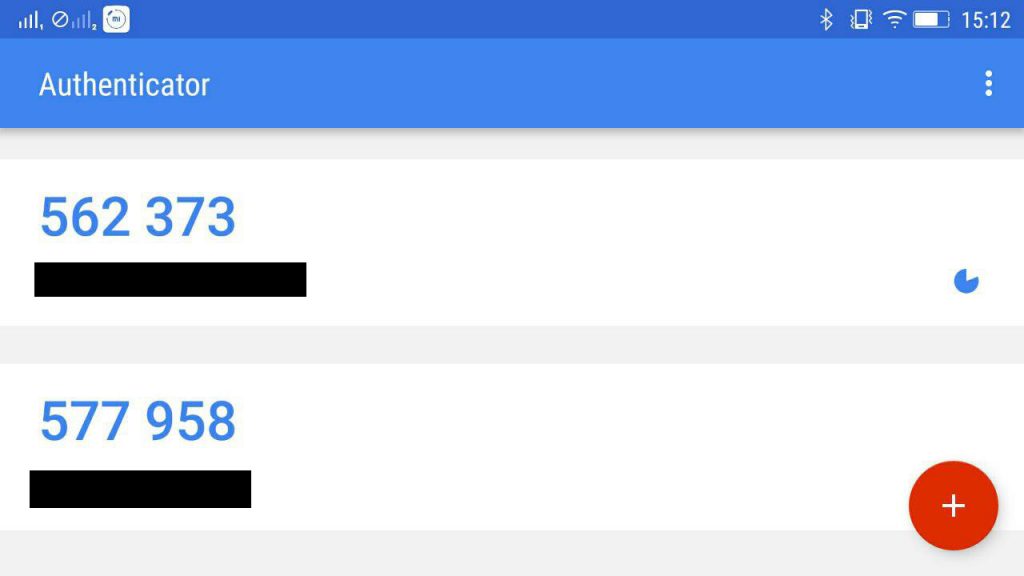

authy.comЭтот вариант во многом похож на предыдущий, с тем лишь отличием, что, вместо получения кодов по SMS, они генерируются на устройстве с помощью специального приложения (Google Authenticator, Authy). Во время настройки вы получаете первичный ключ (чаще всего — в виде QR-кода), на основе которого с помощью криптографических алгоритмов генерируются одноразовые пароли со сроком действия от 30 до 60 секунд. Даже если предположить, что злоумышленники смогут перехватить 10, 100 или даже 1 000 паролей, предугадать с их помощью, каким будет следующий пароль, просто невозможно.

Преимущества

- Для аутентификатора не нужен сигнал сотовой сети, достаточно подключения к интернету при первичной настройке.

- Поддержка нескольких аккаунтов в одном аутентификаторе.

Недостатки

- Если злоумышленники получат доступ к первичному ключу на вашем устройстве или путём взлома сервера, они смогут генерировать будущие пароли.

- При использовании аутентификатора на том же устройстве, с которого осуществляется вход, теряется двухфакторность.

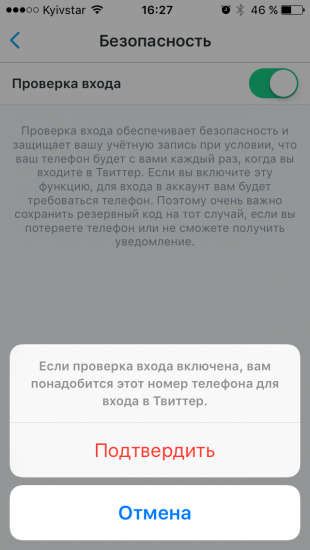

Проверка входа с помощью мобильных приложений

Данный тип аутентификации можно назвать сборной солянкой из всех предыдущих. В этом случае, вместо запроса кодов или одноразовых паролей, вы должны подтвердить вход с вашего мобильного устройства с установленным приложением сервиса. На устройстве хранится приватный ключ, который проверяется при каждом входе. Это работает в Twitter, Snapchat и различных онлайн-играх. Например, при входе в ваш Twitter-аккаунт в веб-версии вы вводите логин и пароль, потом на смартфон приходит уведомление с запросом о входе, после подтверждения которого в браузере открывается ваша лента.

Преимущества

- Не нужно ничего вводить при входе.

- Независимость от сотовой сети.

- Поддержка нескольких аккаунтов в одном приложении.

Недостатки

- Если злоумышленники перехватят приватный ключ, они смогут выдавать себя за вас.

- Смысл двухфакторной аутентификации теряется при использовании одного и того же устройства для входа.

Аппаратные токены

yubico.com

yubico.comФизические (или аппаратные) токены являются самым надёжным способом двухфакторной аутентификации. Будучи отдельными устройствами, аппаратные токены, в отличие от всех перечисленных выше способов, ни при каком раскладе не утратят своей двухфакторной составляющей. Чаще всего они представлены в виде USB-брелоков с собственным процессором, генерирующим криптографические ключи, которые автоматически вводятся при подключении к компьютеру. Выбор ключа зависит от конкретного сервиса. Google, например, рекомендует использовать токены стандарта FIDO U2F, цены на которые начинаются от 6 долларов без учёта доставки.

Преимущества

- Никаких SMS и приложений.

- Нет необходимости в мобильном устройстве.

- Является полностью независимым девайсом.

Недостатки

- Нужно покупать отдельно.

- Поддерживается не во всех сервисах.

- При использовании нескольких аккаунтов придётся носить целую связку токенов.

Резервные ключи

По сути, это не отдельный способ, а запасной вариант на случай утери или кражи смартфона, на который приходят одноразовые пароли или коды подтверждения. При настройке двухфакторной аутентификации в каждом сервисе вам дают несколько резервных ключей для использования в экстренных ситуациях. С их помощью можно войти в ваш аккаунт, отвязать настроенные устройства и добавить новые. Эти ключи стоит хранить в надёжном месте, а не в виде скриншота на смартфоне или текстового файла на компьютере.

Как видите, в использовании двухфакторной аутентификации есть некоторые нюансы, но сложными они кажутся лишь на первый взгляд. Каким должно быть идеальное соотношение защиты и удобства, каждый решает для себя сам. Но в любом случае все заморочки оправдываются с лихвой, когда дело заходит о безопасности платёжных данных или личной информации, не предназначенной для чужих глаз.

Где можно и нужно включить двухфакторную аутентификацию, а также о том, какие сервисы её поддерживают, можно прочесть здесь.

Еще до того, как я начал постигать сложную науку информационной безопасности, мне казалось, что 2FA аутентификация — это гарантированный способ защитить свой аккаунт и никакие «эти ваши хакеры» не смогут, скажем, увести мою внутреннюю валюту для покупки одежды персонажам на игровом аккаунте. Но с течением времени опытным путем было доказано, — система двухфакторной аутентификации может иметь большое количество уязвимостей.

Говоря простыми словами, двухфакторная аутентификация — это подтверждение действия с помощью ввода сгенерированного кода для увеличения безопасности и забрасывания палок в колеса условным хакерам во время движения или до его начала.

Система подтверждения с помощью кода очень распостранена, используется повсеместно на различных сайтах и может подключаться как для первичного входа, так и вторичного. Но этим применение не ограничивается, — разработчики прикрепляют подтверждение на функционал восстановления паролей, подтверждения регистрации/подписки, дополнительного подтверждения финансовых операций, смены паролей, изменения личных данных. Также, изредка в качестве стены после logout-а по таймингу используется именно 2FA, а не пароль или другой способ подтверждения.

В данной статье я собрал способы тестирования 2FA на уязвимости, их эксплуатацию, а также возможные варианты обхода существующей защиты от некоторых видов атак. Давайте же рассмотрим список проверок на предмет уязвимостей, которые применяются к 2FA:

1. Отсутствие Rate-лимита

Алгоритм Rate-лимита используется для проверки возможности пользовательского сеанса (или IP-адреса) быть ограниченым в попытках или скорости, и при каких обстоятельствах это происходит. Если пользователь выполнил слишком много запросов в течение определенного промежутка времени, веб приложение может ответить 429 кодом (много запросов) или применить Rate-лимит, не показав при этом ошибок. Отсутствие rate-лимита предполагает, что при обычном переборе нет никаких ограничений на количество попыток и/или скорости, — позволено перебирать коды произвольное количество раз (при любой скорости) в пределах срока действия сессии/токена.

Довольно часто приходится сталкиваться с «бесшумным» rate-limit-ом, — если вы увидели, что ошибок нет и тело/код HTTP не изменяется в последующих запросах,- радоваться рано, и для начала нужно проверить конечный результат атаки, применив валидный код.

2. Rate лимит существует, но его можно обойти

Кейсы, которые раньше приходилось встречать:

1) Ограничение скорости потоков с отсутствием блокировки после достижения определенной скорости

Зачастую исследователи безопасности пытаются подобрать код с использованием 5-и или более количества потоков, чтобы быстрее выполнить атаку (в Burp Intruder количество потоков по умолчанию- 5 без задержки). Но иногда система безопасности от перебора или обычный Load Balancer может реагировать только на этот единственный фактор. Если вы пытаетесь брутфорсить с 5-ю потоками, стоит уменьшить количество до 1-го, а потом до 1-го с задержкой в одну секунду. Ранее мне посчастливилось наблюдать за таким поведением и именно с помощью таких манипуляций произошел успешный подбор кода, что привело к Account Takeover. Если у 2FA кода нет определенного срока действия, то у нас есть много времени на перебор. Если же срок действия присутствует, то успешность атаки уменьшена, но потенциальная опасность уязвимости все равно присутствует, так как шанс попадания в нужный код все же есть.

2) Генерируемый OTP код не изменяется

Это касается не постоянно изменяющихся кодов как в Google Authenticator, а только статичных, которые приходят в SMS, email или личным сообщением в мессенджере.

Суть данного обхода состоит в том, что постоянно или в течении некоторого времени, например, 5 минут, в SMS отправляется один и тот же OTP код, который в течении всего этого времени является валидным. Так же стоить следить за тем, чтобы не произошел silent rate-limit.

Пример репорта: hackerone.com/reports/420163

Допустим, приложение генерирует случайный код от 001 до 999 и присылает его на телефон, в течении 10-ти минут при задействовании функционала «отправить повторно» мы получаем один и тот же код. Но к запросу привязан rate-limit, который ограничивает количество попыток на один токен запроса. Мы можем постоянно запрашивать новый код, генерировать новый токен запроса, применять его к последующему запросу (с помощью grep-match в burp suite или с помощью собственного скрипта) и производить брутфорс диапазона чисел от 001 до 999. Таким образом, постоянно используя новый токен запроса мы успешно подберем правильный код, так как он не изменяется и является статичным в определенный промежуток времени. Ограничения данной атаки — длинное число или смешивание букв с числами в качестве кода подтверждения.

Такую ситуцию обезнадеживать не стоит, следует попытаться перебрать хотя бы часть нашего списка, потому что существует вероятность, что генерируемый код окажется в этой части списка, так как он генерируется случайно. При переборе нужно надеятся на рандом, но все же есть шанс попадания в правильную комбинацию, что доказывает уязвимость, которую точно необходимо исправить.

3) Сброс rate-limit-a при обновления кода.

В запросе проверки кода, rate-лимит присутствует, но после задействования функционала повторной отправки кода он сбрасывается и позволяет продолжать брутфорс кода.

Примеры репортов:

https://hackerone.com/reports/149598, — теория;

hackerone.com/reports/205000, — практический эксплойт основанный на предыдущем репорте.

4) Обход rate-лимита путем смены IP адреса

Множество блокировок основаны на ограничении приема запросов с IP, который достиг порога определенного количества попыток при выполнении запроса. Если IP-адрес сменить, то есть возможность обойти это ограничение. Для того, чтобы проверить данный способ, просто смените свой IP с помощью Proxy-сервера/VPN и увидите, зависит ли блокировка от IP.

Способы смены IP:

- Прокси могут быть использованы в атаке с помощью дополнения IP Rotator для программы Burp Suite github.com/RhinoSecurityLabs/IPRotate_Burp_Extension. На мой взгляд это лучший выбор, потому что он дает нам ~неограниченные попытки перебора и IP-адреса, которые позволяют выполнять brute-force атаку без 42x ошибок и прерываний.

- Неплохим вариантом может быть python скрипт с proxy requests модулем, но для начала нужно где-то раздобыть большое количество валидных прокси.

Так как IP rotate тулза отправляет запросы с помощью AWS IP-адресов, все запросы будут блокироваться, если веб приложение находится за CloudFlare фаерволом.

В данном случае нужно дополнительно обнаружить IP оригинального веб сервера или найти способ, не касающийся AWS IP-адресов.

5) На сайте включена поддержка X-Forwarded-For

Встроенный header X-Forwarded-For может использоваться для смены IP. Если в приложение встроена обработка данного хедера, просто отправьте X-Forwarded-For: desired_IP для подмены IP, чтобы обойти ограничение без использования дополнительных прокси. Каждый раз, когда будет отправлен запрос с X-Forwarded-For, веб-сервер будет думать, что наш IP адрес соответствует значению, переданному через хедер.

Материалы на эту тему:

hackerone.com/reports/225897

medium.com/@arbazhussain/bypassing-rate-limit-protection-by-spoofing-originating-ip-ff06adf34157

3. Обход 2фа с помощью подстановки части запроса из сессии другого аккаунта

Если для верификации кода в запросе отправляется параметр с определенным значением, попробуйте отправить значение с запроса другого аккаунта.

Например, при отправке OTP-кода проверяется ID формы, ID пользователя или cookie, которое связано с отправкой кода. Если применить данные с параметров аккаунта, на котором нужно обойти code-верификацию (Account 1), на сессию совсем другого аккаунта(Account 2), получим код и введем его на втором аккаунте, то сможем обойти защиту на первом аккаунте. После перезагрузки страницы 2FA должна исчезнуть.

4. Обход 2FA с помощью «функционала запомининания»

На многих сайтах, поддерживающих 2FA авторизацию, есть функционал «запомнить меня». Он полезен в том случае, когда пользователь не желает вводить 2FA код при последующих входах в аккаунт. Важно идентифицировать способ, с помощью которого 2FA «запоминается». Это может быть cookie, значение в session/local storage или просто крепление 2FA к IP адресу.

1) Если крепление 2FA происходит с помощью установки cookie, то значение cookie должно быть unguessable

То есть, если cookie состоит из набора цифр, которые возрастают для каждого аккаунта, то к значению cookie вполне можно применить brute-force атаку и обойти 2FA. Разработчикам стоит снабжать куку (вместе с ключевым cookie сессии и CSRF токеном) атрибутом HttpOnly, чтобы ее нельзя было украсть с помощью XSS и применить для обхода 2FA.

2) Если 2FA крепится к IP-адресу, то можно попытаться его подменить

Чтобы идентифицировать данный метод, войдите в свой аккаунт с помощью функции запоминания 2FA, потом перейдите в другой браузер или incognito режим текущего браузера и попробуйте войти снова. Если 2FA не запрашивается вовсе, значит произошло крепление 2FA к IP-адресу.

Для подмены IP адреса можно использовать X-Forwarded-For хедер на этапе ввода логина и пароля, если веб приложение его поддерживает.

С помощью данного хедера также можно обойти функцию «IP address white-list», если такая присутствует в настройках аккаунта. Она может использоваться в связке с 2FA как дополнительная защита аккаунта или 2FA может даже не запрашиваться если IP адрес совпадает с white-list (с согласия пользователя). Таким образом, даже без крепления 2FA к IP адресу, в некоторых случаях 2FA можно обойти с помощью обхода сопутствующих способов защиты.

В целом крепление 2FA к IP адресу не совсем безопасный способ защиты, так как во время присутствия в одной сети, при подключении к одному и тому же VPN/интернет провайдеру со статичным IP адресом, 2FA можно обойти.

Самый безопасный способ защиты — это не запоминать 2FA вовсе в ущерб юзабилити.

5. Improper access control баг на странице ввода 2FA

Иногда страница-диалог для ввода 2FA представлена в виде URL с параметрами. Доступ к такой странице с параметрами в URL с cookies, которые не соответствуют тем, которые использовались при генерации страницы или вообще без cookies, — это не безопасно. Но если разработчики решили принять риски, то нужно пройтись по нескольким важным пунктам:

- истекает ли ссылка для ввода 2FA;

- индексируется ли ссылка в поисковиках.

Если ссылка имеет продолжительный срок существования и/или в поисковиках присутствуют рабочие ссылки для ввода 2FA/ссылки могут быть проиндексированы (нет правил в robots.txt/meta тегах), то существует вероятность применения обхода 2FA механизма на странице ввода 2FA, при котором можно будет полностью обойти ввод логина и пароля, и получить доступ к чужому аккаунту.

6. Недостаточная цензура персональных данных на странице 2FA

При отправке OTP кода на странице используется цензура для защиты персональных данных, таких как email, номер телефона, никнейм, etc. Но эти данные могут полностью раскрываться в API эндпоинтах и других запросах, на которые у нас хватает прав на этапе 2FA. Если изначально эти данные не были известны, например мы вводили только логин без знания номера телефона, то это считается уязвимостью «Information Disclosure». Знание номера телефона/email может использоваться для последующих фишинговых и брутфорс атак.

Пример эксплуатации уязвимости с помощью Credentials Stuffing. Допустим, в публичном доступе есть база данных с логинами и паролями для сайта A. Злоумышленники могут применить данные с этой базы на сайте B:

- Сначала они проверяют, существует ли пользователь в базе данных сайта B с помощью бага «Accounts Enumeration» в регистрации/восстановлении пароля. Обычно, многие сайты не считают это уязвимостью и принимают риски. «Уязвимость» заключается в присутствии ошибки о факте регистрации пользователя на сайте. В идеале безопасное сообщение на странице восстановления пароля выглядит следующим образом:

- После получения базы существующих пользователей, злоумышленники применяют пароли к этим аккаунтам.

- Если они сталкиваются с 2FA, то попадают в тупик. Но в случае недостаточной цензуры данных пользователя, они могут дополнить свою базу его личными данными (если их не было в изначальной базе).

7. Игнорирование 2FA при определенных обстоятельствах

При выполнении некоторых действий, которые приводят к автоматическому входу в аккаунту, 2FA может не запрашиваться.

1) Игнорирование 2FA при восстановлении пароля

Многие сервисы выполняют автоматический вход в аккаунт после завершения процедуры восстановления пароля. Так как доступ к аккаунту предоставляется мгновенно, при входе в аккаунт 2FA может миноваться и полностью игнорироваться.

Impact аналогичного репорта на hackerone, который я прислал недавно:

Если злоумышленник получит доступ к электронной почте жертвы (он может взломать учетную запись с помощью фишинга, brute-force атаки, credentials stuffing и тд), он может обойти 2FA, хотя в этом случае 2FA должен защищать учетную запись. На данный момент для 2FA есть проверка кода Google Authenticator или резервного кода, но не кода из электронного письма, поэтому данный Bypass имеет смысл.

2) Игнорирование 2FA при входе через соцсеть

К аккаунту пользователя можно прикрепить социальную сеть для быстрого входа в аккаунт и одновременно настроить 2FA. При входе в аккаунт через соцсеть, 2FA может игнорироваться. Если email жертвы будет взломан, то можно будет восстановить пароль к аккаунту соцсети (если она позволяет это сделать) и войти на сервис без ввода 2FA.

Impact одного из репортов:

- Связка с другими уязвимостями, такими как ранее присланный OAuth misconfiguration #577468, для полного захвата учетной записи, преодолевая 2FA.

- Если злоумышленник взломал электронную почту пользователя, он может попытаться восстановить доступ к аккаунту социальной сети и войти в учетную запись без дополнительной проверки.

- Если злоумышленник однажды взломал учетную запись жертвы, он может связать социальную сеть с учетной записью и входить в аккаунт в будущем, полностью игнорируя 2FA и ввод логина/пароля.

3) Игнорирование 2FA в более старой версии приложения

Разработчики нередко добавляют staging версии web приложения на домены/поддомены для тестирования определенных функций. Интересно, что если войти под своим логином и паролем, 2FA не будет запрашиваться. Возможно, разработчики используют более старую версию приложения, в которой нет защиты для 2FA, сама 2FA отключена или её намеренно отключили для тестирования.

Также, можно заодно проверить и другие уязвимости, — регистрация нового пользователя на staging сервере, email которого существует в базе production версии может выдать нам личные данные с production; отсутствие rate-лимита в важном функционале, например в восстановлении пароля. Пример последней уязвимости — $15 000 facebook bug, который позволял взломать аккаунт с помощью брутфорса кода для восстановления пароля на beta.facebook.com www.freecodecamp.org/news/responsible-disclosure-how-i-could-have-hacked-all-facebook-accounts-f47c0252ae4d.

4) Игнорирование 2FA в случае кроссплатформенности

Имплементации 2FA в мобильной или десктопной версии могут отличаться от web версии приложения. 2FA может быть слабее, чем в web версии или вовсе отсутствовать.

7. При отключении 2FA не запрашивается текущий код.

Если при отключении 2FA не запрашивается дополнительное подтверждение, такое как текущий код с google authenticator приложения, код с email/телефона, то в таком случае имеются определенные риски. При чистом запросе существует вероятность CSRF атаки. Если будет найден вектор обхода CSRF защиты (если она есть), то 2FA можно будет отключить. Также может использоваться clickjacking уязвимость, — после пары кликов от ничего не подозревающего пользователя 2FA будет отключена. Подтверждение предыдущего кода добавит дополнительную защиту 2FA, учитывая потенциальные CSRF/XSS/Clickjacking атаки, а также CORS misconfigurations.

В качестве примера приведу сайт hackerone.com, — при отключении 2FA в одной форме одновременно требуется ввод двух переменных, - текущего кода с google authenticator приложения и пароля. Это лучшая и рекомендуемая защита.

8. Ранее созданные сессии остаются валидными после активации 2FA

При включении 2FA желательно, чтобы параллельные сессии на том же аккаунте завершались и выводился диалог ввода 2FA, то же самое с изменением пароля. Если аккаунт был скомпрометирован и первой реакцией жертвы будет включение 2FA, то сессия злоумышленника будет инвалидирована и следующий ввод логина и пароля будет требовать 2FA. В целом, это best practise, которой следует придерживаться. Я часто замечаю, как криптовалютные биржи добавляют подобную защиту. Пример репорта на HackerOne, —

https://hackerone.com/reports/534450.

9. Отсутствие Rate-limit-а в личном кабинете

2FA может внедряться в различные функционалы личного кабинета пользователя для большей безопасности. Это может быть изменение email адреса, пароля, подтверждение изменения кода для осуществления финансовых операций, etc. Наличие rate-limit-a в личном кабинете может отличаться от наличия rate-limit-a в 2FA при входе в аккаунт. Я не раз сталкивался с подобными случаями, когда можно было беспрепятственно подбирать 2FA код в личном кабинете, в то время как при входе был установлен «Strict» rate-limit.

Если разработчики изначально добавили защиту против несанкционированного изменения данных, то данную защиту нужно поддерживать и исправлять все возможные bypass-ы. Если bypass найден, то это расценивается как уязвимость обхода «security feature», которая была имплементирована разработчиками.

10. Манипуляция версиями API

Если вы видите в запросе web приложения что-то вроде /v*/, где * — это цифра, то есть вероятность, что можно переключиться на более старую версию API. В старой версии API может быть слабая защита или таковой может вовсе не быть. Это довольно редкое явление и возникает в том случае, если разработчики забыли удалить старую версию API в production/staging среде.

К примеру, /endpoint/api/v4/login выполняет запрос на вход, проверяя логин и пароль. Если 2FA присутствует в аккаунте, за этим запросом должен следовать /endpoint/api/v4/2fa_check, никак иначе. Если мы заменим версию API ещё до 2FA, то, в некоторых случаях, сможем её избежать. /endpoint/api/v3/login может привести к /endpoint/v3/login_successful?code=RANDOM, игнорируя 2fa_check потому, что в данной версии API, 2FA попросту не была имплементирована.

Еще один пример, — в запросе /endpoint/api/v4/2fa_check присутствует rate-limit, в то время как /endpoint/api/v3/2fa_check позволяет перебирать коды без каких-либо ограничений.

11. Improper Access Control в запросе резервных кодов

Резервные коды генерируются сразу после включения 2FA и доступны по единому запросу. После каждого последующего обращения к запросу коды могут генерироваться по новой или оставаться неизменными (статичные коды). Если существуют CORS мисконфигурации/XSS уязвимости и другие баги, позволяющие «вытащить» резервные коды из ответа запроса эндпоинта отображения резервных кодов, тогда злоумышленник может украсть коды и обойти 2FA, если известен логин и пароль.

В общем и целом, 2фа является одним из самых надежных способов защиты аккаунта, если, конечно, разработчики не хранят текущие 2FA коды всех пользователей web приложения в админ панели, — и такое в моей практике бывало. Также хотел бы отметить, что разработчики некоторых компаний создают приложения для генерации собственных 2FA кодов (примеры тому Salesforce, Valve) и ввиду недостаточной защищенности такой упор на независимость от использования других приложений для аутентификации дает злоумышленникам дополнительную точку входа для обхода 2FA. Спектр применения данной защиты достаточно большой и дает желающим обойти 2FA защиту больше возможностей, пространства для креатива и увеличивает количество вариаций 2FA bypass-ов.

Надеюсь, эта информация была полезной для исследователей информационной безопасности, bug bounty хантеров, а также для разработчиков, чтобы минимизировать количество уязвимостей в разрабатываемом сервисе. Stay safe!

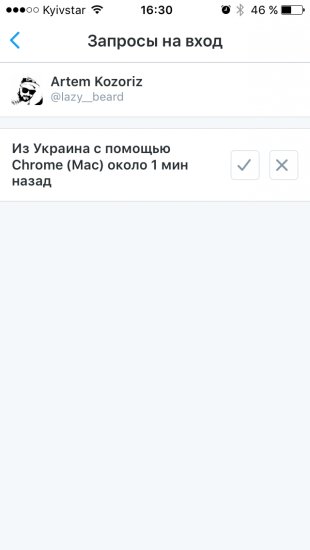

ВКонтакте

Чтобы защитить аккаунт от взлома, перейдите в настройки через сайт социальной сети. Найдите вкладку «Безопасность» и в разделе «Подтверждение входа» нажмите на кнопку «Подключить». После настройки вы сможете входить в аккаунт с помощью СМС-кода или одного из десяти резервных кодов. Также можно подключить стороннее приложение для аутентификации.

Рекомендуется заблаговременно привязать к аккаунту почтовый ящик, поскольку функция восстановления после настройки двухфакторной аутентификации станет недоступна.

Цена: Бесплатно

Разработчик:

VK.com

Разработчик:

VK.comЦена: Бесплатно

Разработчик: «V Kontakte» Ltd.

Цена: Бесплатно

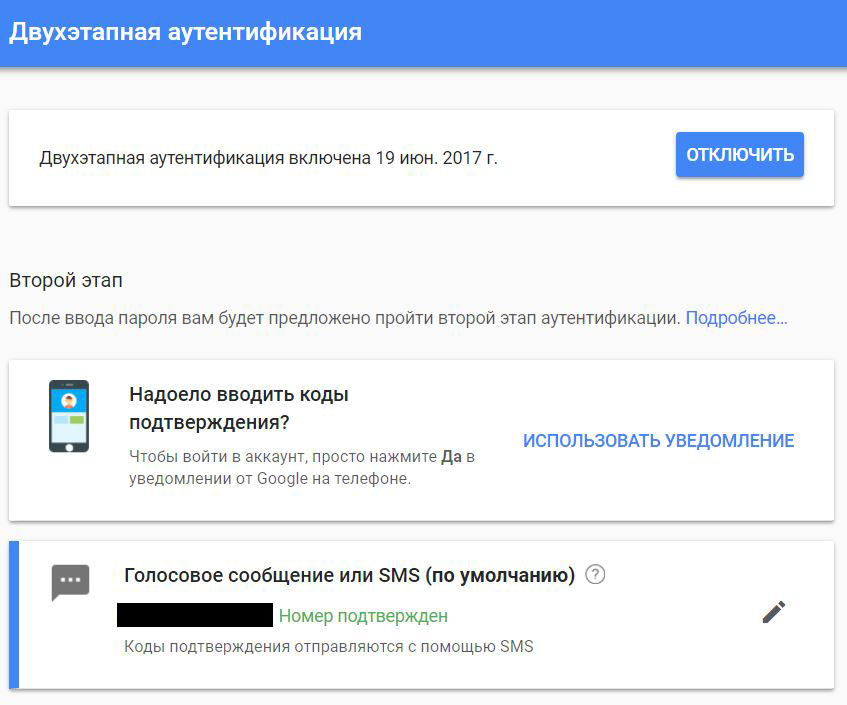

Самый простой способ включить двухфакторную аутентификацию во всех сервисах Google — запустить настройку по этой ссылке. Вас попросят войти в аккаунт, ввести номер телефона и выбрать, как получать коды подтверждения — текстовыми сообщениями или звонками.

Как и в Facebook, можно настроить уведомления, которые просто просят выбрать «да» или «нет» при попытке входа. Также можно сгенерировать ключ безопасности для USB-брелока.

На странице есть функция генерирования резервных кодов для офлайн-доступа. Google предложит сразу десять кодов, каждый из которых действует только один раз.

theverge.com

theverge.comВойти в Instagram можно и через браузер, но настроить двухфакторную аутентификацию — только через мобильное приложение. Перейдите к профилю, откройте меню с помощью кнопки в правом верхнем углу и зайдите в настройки. В разделе «Конфиденциальность и безопасность» вы увидите кнопку «Двухфакторная аутентификация». Нажмите на неё и выберите способ защиты — SMS или приложение для аутентификации.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Instagram

Цена: Бесплатно

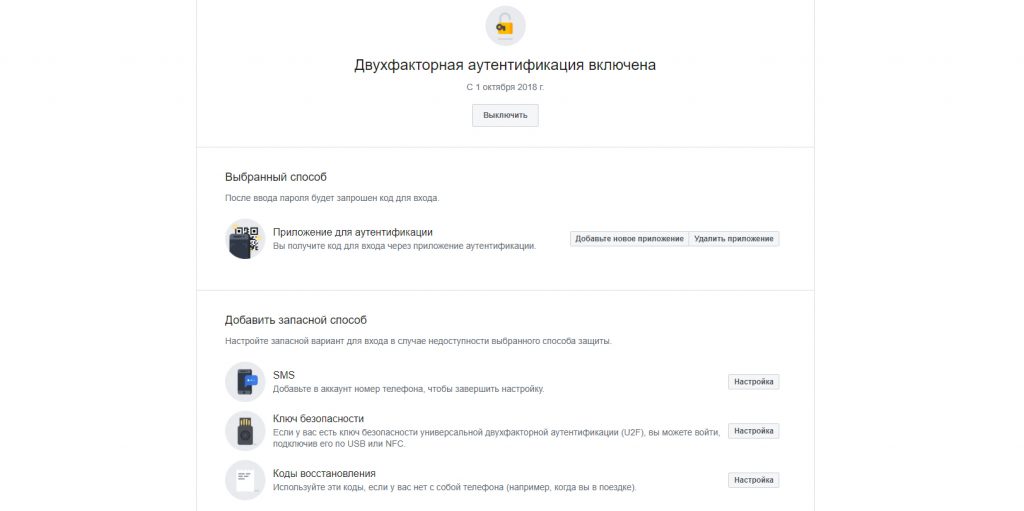

Через меню в мобильном приложении или в браузерной версии войдите в настройки и выберите пункт «Безопасность и вход». В разделе «Использовать двухфакторную аутентификацию» вы сможете зарегистрировать телефонный номер, на который при каждой попытке входа в социальную сеть будет приходить код, или привязать приложение для аутентификации.

Здесь же можно настроить ключ безопасности для входа с помощью USB-брелока или NFC-маячка. А для поездок за границу, где нет доступа к интернету, отлично подойдут коды восстановления. Их тоже можно сгенерировать в этом разделе.

Если вы предпочитаете не использовать дополнительные меры защиты при каждом входе с одного и того же устройства, то можете добавить его в список авторизованных входов.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Facebook Inc

Цена: Бесплатно

Откройте настройки приложения через меню справа вверху. В разделе «Аккаунт» есть кнопка «Двухшаговая проверка». Нажмите на неё. Мессенджер попросит придумать шестизначный код, подтвердить его и добавить адрес электронной почты для сброса пин-кода и защиты аккаунта.

Очень важно ввести действующий адрес почты, потому что сервис не позволит заново подтвердить личность, если вы не использовали WhatsApp больше семи дней и забыли код.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

Telegram

В настройках в разделе «Конфиденциальность» нужно выбрать пункт «Двухэтапная аутентификация» и нажать «Установить дополнительный пароль». Введите и подтвердите дополнительный пароль, подсказку и почту для восстановления. Теперь при входе на новом устройстве сервис будет спрашивать не только пин-код, но и этот пароль.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

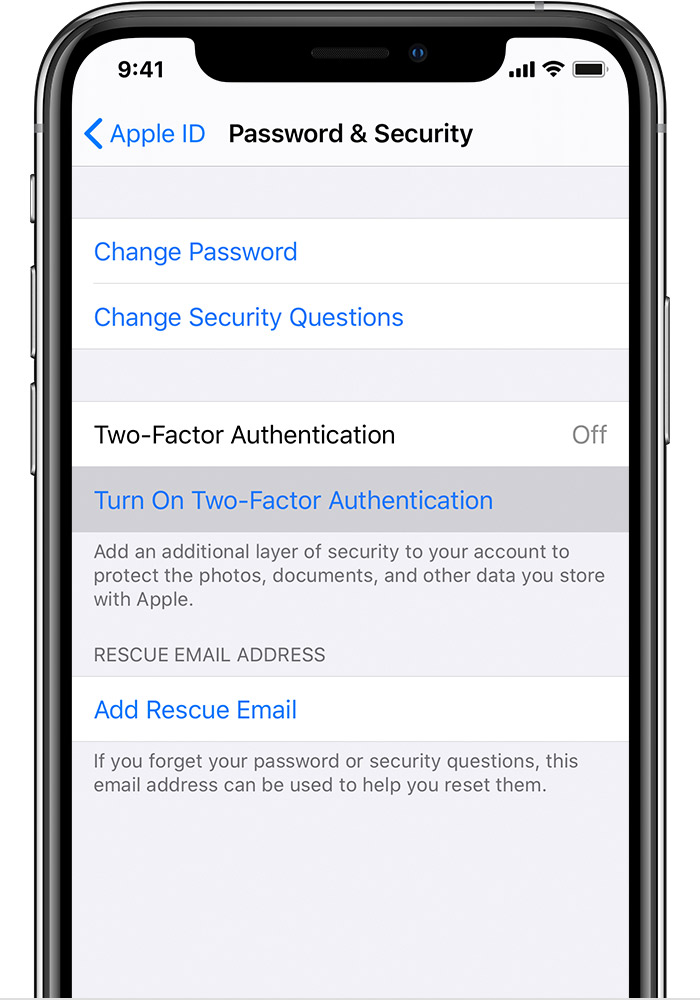

iOS

Чтобы включить двухфакторную аутентификацию, устройство должно работать как минимум на iOS 9. Необходимые действия могут немного отличаться в разных версиях мобильной операционной системы.

Если вы используете iOS 10.3 или выше, то перейдите в настройки, нажмите на своё имя и выберите пункт «Пароль и безопасность». Так вы сможете включить дополнительную защиту: система будет отправлять текстовое сообщение с кодом при каждой попытке входа в систему.

Если у вас установлена iOS 10.2 или более ранняя версия, то двухфакторную аутентификацию можно найти в разделе iCloud → Apple ID → «Пароль и безопасность».

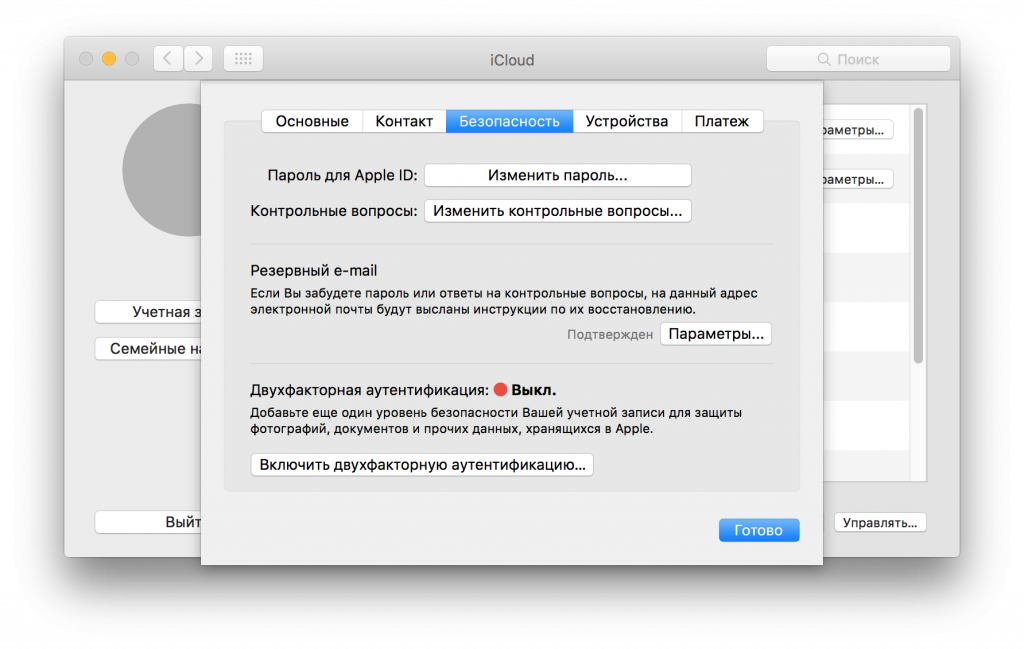

macOS

Потребуется версия операционной системы El Capitan или выше.

Щёлкните по иконке яблока в верхнем левом углу экрана, выберите «Системные настройки» → iCloud → «Учётная запись». Можно ускорить процесс, введя слово iCloud в поиске Spotlight. Затем щёлкните по значку «Безопасность» и включите двухфакторную аутентификацию.

Вы можете выбрать, как Apple будет подтверждать вход: с помощью шестизначного кода в сообщении или телефонного звонка.

Microsoft

Войдите в аккаунт Microsoft и откройте меню «Безопасность». Внизу страницы согласитесь ознакомиться с дополнительными мерами безопасности и нажмите «Настройка двухшаговой проверки». Далее просто следуйте пошаговой инструкции.

Dropbox

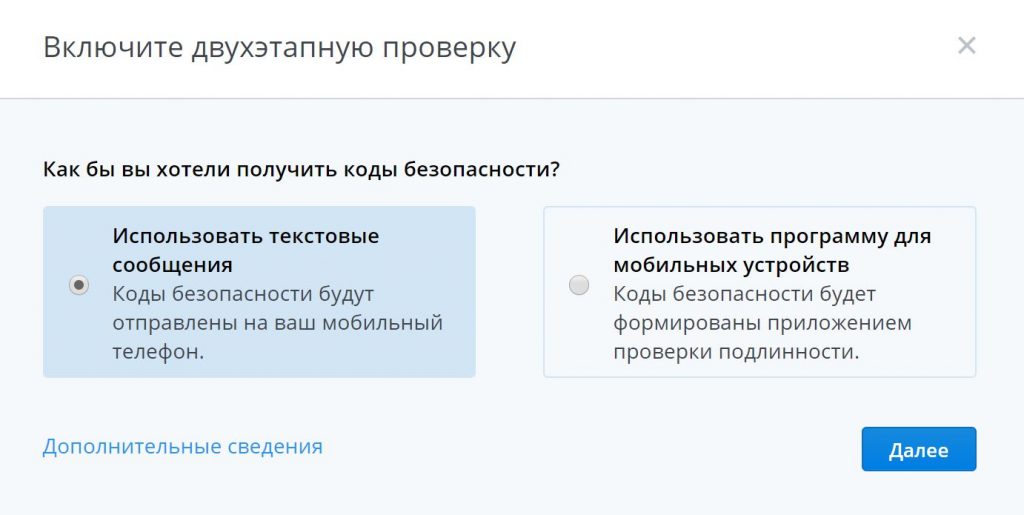

На домашней странице веб-версии облачного хранилища щёлкните по аватару и выберите «Настройки». Во вкладке «Безопасность» вы увидите раздел «Двухэтапная проверка». Включите функцию и после выбора способа «Использовать текстовые сообщения» введите свой телефонный номер.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

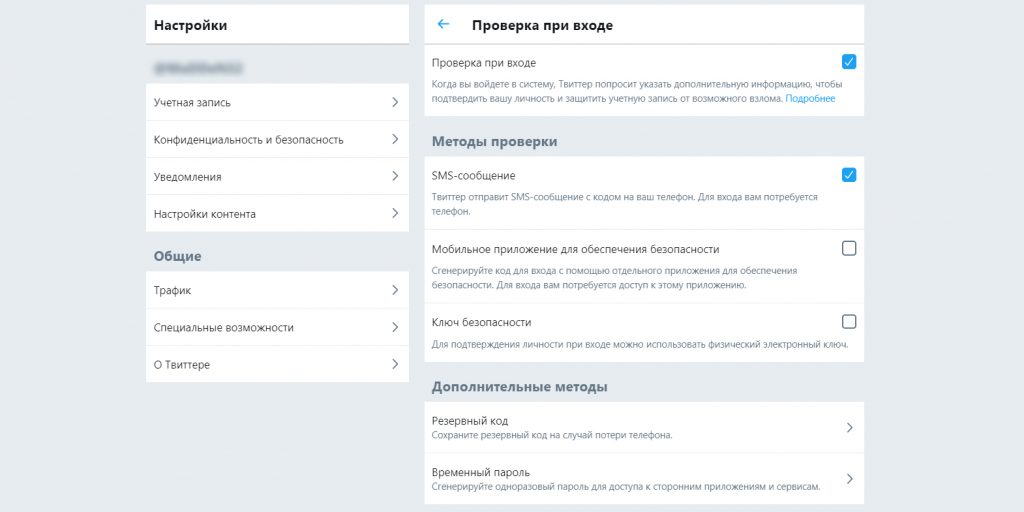

В приложении или веб-версии нажмите на картинку профиля и найдите пункт «Настройки и безопасность». В открывшейся вкладке «Учётная запись» перейдите в раздел «Безопасность». Там включите проверку входа.

Здесь вы тоже можете сгенерировать резервный код для поездок. Также есть возможность создать временный пароль для входа на устройства или в приложения, требующие авторизации в Twitter. Срок действия временного пароля истекает через час после создания.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

Перейдите в настройки браузерной версии Pinterest и пролистайте до раздела «Безопасность». Там активируйте функцию «Запрашивать код при входе». Вам сразу же дадут резервный код восстановления на случай, если вы потеряете телефон или не сможете получить доступ к приложению для аутентификации.

Двухфакторная аутентификация работает на всех типах устройств, но включается только через веб-версию сервиса. Также в разделе «Безопасность» можно найти список всех устройств, с которых осуществлялся вход в аккаунт, нажав «Показать сессии». Если вы видите незнакомый смартфон или компьютер, то можете смело его удалять.

Цена: Бесплатно

Цена: Бесплатно

Аутентификация в других сервисах

Для всего остального, не перечисленного выше, рекомендуется использовать приложения-аутентификаторы. Они служат хранилищами кодов, к которым можно получить доступ без интернета. Среди самых популярных вариантов — Authy и Google Authenticator.

Вам достаточно просканировать QR-код аккаунта какого-либо сервиса, и этот аккаунт будет сохранён в приложении. При последующем входе в сервис, защищённый двухфакторной аутентификацией, нужно будет открыть приложение и ввести сгенерированный код.

Цена: Бесплатно

Разработчик:

Authy

Разработчик:

AuthyЦена: Бесплатно

Цена: Бесплатно

Цена: Бесплатно

Читайте также 🧐

Давно собирался написать об этом, но как то не доходили руки. На днях уже на себе ощутив всю прелесть данного метода защиты, решил что время таки пришло.

Итак, двухэтапная аутентификация подразумевает под собой дополнительную защиту ваших электронных данных через привязку мобильного телефона и подтверждения входов или иных операций через SMS.

Ситуация: человек теряет телефон. В моем случае, не новый, но любимый, телефон подаренный девушке. Спустя пол часа после «утери» его успешно отвязывают от iCloud. На телефоне был установлен нестандартный пароль разблокировки, активирован TouchID, пароль iCloud уверенно попадает под категорию сложных. Телефон блокирован через службу FindMyIphone.

Первый кейс

Злоумышленник узнает Apple ID под который подвязан телефон, а также номер телефона. Методов для этого — на любой вкус, так что пропустим этот момент. Допустим это почта зарегистрированная в Google.

Действие первое: человек заходит на адрес почтовика и жмет восстановление пароля к имеющемуся адресу, выбирая смс подтверждение.Действие второе: телефон защищен паролем и отображение входящих сразу на экране отключено. Окей, просим Siri озвучить последнее сообщение и несмотря на блокированное устройство — получаем код.

Альтернативный вариант: после отправки смс, выбираем звонок и спокойно принимаем его на блокированном устройстве. Код получаем через озвучивание его IVR’ом.

Действие третье: вводим код сброса пароля в форму почтовика, придумываем новый пароль и получаем контроль над учетной записью.

Действие четвертое: идем на appleid.com запрашиваем сброс и получаем код для этого на уже захваченную почту.

Действие пятое: отвязываем устройство от учетной записи, проделав уже совсем простые операции по смене секретных вопросов.

Занавес.

Стоит отметить, что процедура восстановления доступа к аккаунту Apple, может отличаться и в некоторых случаях подразумевать и более легкий способ — выбор в форме восстановления доступа к аккаунту «телефон» и получения кода для ввода пароля напрямую на сайте Apple ID. Способ работает в случае, если устройство уже некоторое время закреплено за учетной записью и защищено паролем или TouchID. Не будем останавливаться на этом.

Второй кейс

Предположим, злоумышленнику требуется получить доступ к данным, но телефона к которому подключено подтверждение через номер доступа нет. Более того, в отличии от первого кейса, злоумышленник изначально знает «кого» он пытается взломать. Целью выступает почта.

Не возьмусь говорить о других странах, но в Украине у операторов сотовой связи существуют процедуры, следуя которым и ответив на определенные вопросы оператора кол центра можно попросить сброс пароля личного кабинета.

Действие первое: Злоумышленник звонит в том время, когда жертва спит, в КЦ оператора, с любого телефона, говорит, что ему требуется получить доступ к личному кабинету, но перезвонить с телефона к которому этот кабинет привязан возможности нет. Далее следует серия вопросов, ответы на которые несложно получить заранее. Не буду останавливаться на этом пункте, но примерно с пяти попыток, не привлекая внимание и используя разные номера телефона для тестовых звонков в КЦ можно собрать список всех необходимых вопросов, которые одинаковы и для получения информации по расходам абонента, и для восстановления сим карты абонентов предоплаченной формы связи и для восстановления доступа к личному кабинету.Действие второе: злоумышленник получает доступ к кабинету жертвы, где устанавливает переадресацию всех звонков на свой номер телефона. Или же переадресацию SMS, если это технически позволяет кабинет.

Действие третье: на gmail запрашивается сброс пароля через номер телефона. После отправки смс, можно указать, что оно не было получено и запросить звонок, тестово, кнопка звонка появилась через 60 секунд после отправки SMS.

Действие четвертое: получив код для сброса пароля на gmail через IVR почтовика, злоумышленник получает доступ к почте жертвы, и соответственно, к большей части аккаунтов, которые закреплены за этой почтой.

Выше я указывал, что такие действия обычно выполняются в ночное время суток. Расчет на то, что при получении SMS с кодом, жертва его не увидит т.к. будет спать. Если же личный кабинет мобильного оператора жертвы взлома поддерживает функцию установки переадресации SMS сообщений, время суток перестаёт играть роль.

Третий кейс

Кейс может быть применен, когда жертва взлома представляет определенный финансовый или личный интерес, лежащий за пределами «почитать переписку в соц. сети» или разблокировать ворованный телефон. Третий кейс идентичен второму, однако подразумевает большие денежные затраты.

Несложно найти человека, который будет устроен на работу в КЦ интересующего оператора связи, где уже с первых дней стажировки, этому сотруднику представят личный пароль к системе обслуживания абонентов, в том числе к функции просмотра детализации звонков (с или без последних цифр, возможно), а так же панели управления пользовательскими сервисами, в том числе переадресациями, о которых писал в кейсе выше. Возможно, личный пароль будет предоставлен позже, в таком случае, обучение нового сотрудника производят на логине\пароле уже опытного сотрудника КЦ, который с большей долей вероятности уже имеет доступ ко всем нужным функциям. Данный кейс затратен, только если не с чем сравнивать и, разумеется, целиком зависит от цели.

Используя приведенные элементарные кейсы, или их вариации, на которых нет смысла останавливаться, достаточно несложно получить доступы к различным сервисам и кабинетам. К сожалению, хорошо работающие меры защиты при комбинировании, порой, могут дать обратный результат лишь повысив шанс взлома.

Методы защиты: не использовать двухэтапную аутентификацию в любых важных сервисах. По возможности, избегать добавки используемого номера телефона в любых интернет сервисах, даже если номер в итоге скрыт настройками приватности. Он может быть скрыт из отображения, но получен через средства поиска или восстановления паролей этих же самых сервисов.

В части операторов связи действуют иные процедуры обслуживания абонентов, в той или иной мере повышающие безопасность пользователя, однако в любом случае — вопрос лишь в том, насколько лично вы интересны тому, кто будет работать над получением доступа к вашим личным данным. Кроме того, я постарался поверхностно описать возможные и проверенные векторы атаки, но это не означает, что я описал их все, как не означает и то, что защищаясь от одних, мы не подставимся под другие.

В завершении поста, хочу добавить, что не являюсь экспертом в вопросах ИБ, не имею к ней никакого отношения по роду занятий, скорее это просто личный интерес.

Это моя первая публикация. Не судите строго, возможно, для кого то я описал очевидные вещи, но может быть кому то другому эта информация будет полезной и позволит хоть немного сократить шанс потери или компрометирования своей личной информацией.

Cегодня мы решили обратить внимание на тему двухфакторной аутентификации и рассказать о том, как она работает.

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Вот эти типы:

- Нечто, ему известное;

- Нечто, у него имеющееся;

- Нечто, ему присущее (биометрика).

Очевидно, что к первому пункту относятся различные пароли, пин-коды, секретные фразы и так далее, то есть что-то, что пользователь запоминает и вводит в систему при запросе.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

P.S. Кстати, совсем недавно мы внедрили двухфакторную аутентификацию, чтобы повысить безопасность личного кабинета 1cloud. После активации данного метода для входа в панель управления пользователю нужно не только ввести адрес электронной почты и пароль, но и уникальный код, полученный по SMS.

Работа в интернете всегда связана с риском утечки персональной информации и потери цифровых активов в результате взлома учетных записей торговых площадок и электронных кошельков. Какого бы уровня сложности пароль вы ни создали, лучше иметь второй уровень проверки доступа, так вы намного усложните жизнь хакерам. Программа генерации 2fa code будет для этого вполне подходящим вариантом.

Наверное, нет ни одного криптовалютного сервиса или биржи, которые бы не рекомендовали своим клиентам активировать дополнительную защиту аккаунта с помощью Google Authenticator. Настройка данной опции иногда является обязательным условием. И это правильно, лучше пусть юзер использует 2fa code, чем потеряет свои криптомонеты. Ведь если злоумышленник взломает пароль вашей учетной записи на криптобирже 2fa, это единственный барьер между ним и вашим депозитом.

В криптовалютных сервисах деньги клиентов защищает многоуровневая система безопасности и двухфакторная аутентификация — Google Authenticator является ее неотъемлемой частью. Если вы встретите биржу, на которой эта функция не предусмотрена, то бегите с нее без оглядки. Что собой представляет приложение для 2fa code и как выполняется его настройка мы вам сейчас и расскажем.

Навигация по материалу:

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация (2fa code) — это метод подтверждения права доступа юзера к учетной записи того или иного веб-сервиса с помощью системы одноразовых паролей.

Настройка 2FA — это включение дополнительных факторов для входа в систему. Например, с помощью смс, отпечатков пальца при помощи специального устройства или шестизначного кода Google Authenticator (GA) о котором мы и расскажем в данном материале.

Что такое шестизначный код GA — это одноразовый пароль, который постоянно генерируется в течение 30 секунд. За это время его нужно будет успевать ввести в поле при входе на биржу или в другие системы, где у вас стоит защита 2FA. Это шестизначный код генерируется даже при отключенном интернете.

Существует несколько вариантов практической реализации данного метода защиты аккаунта. В этом обзоре мы рассмотрим настройку специального приложения для генерации случайных кодов Google Authenticator. Эта программа была разработана для защиты учетных записей гугл, но получила широкое применение на криптовалютных биржах и других ресурсах.

Гугл аунтификатор используется как второй уровень защиты при входе в личный кабинет или выводе средств с торговой площадки, а на некоторых биржах даже и при формировании ордеров.

Программа, установленная на ваш мобильный девайс, создает каждые 30 секунд шестизначный цифровой пароль. Для подтверждения входа или другой операции вы должны ввести его в формуляр запроса. Если код прошел проверку на валидность, ваши права доступа подтверждены. Порядок активации Google Authenticator идентичен для всех веб-ресурсов.

Как включить 2FA?

Подробная инструкция по активации google authenticator, как работает схема защиты, и что необходимо для ее функционирования. В качестве наглядного примера выберем самую крупную и популярную криптобиржу Binance.

В первую очередь зарегистрируйтесь на сайте https://www.binance.com. В принципе на любой серьезной криптобирже есть инструкция по настройке двухфакторной аутентификации с помощью google authenticator, мы просто изложим ее в общих чертах, чтобы начинающие трейдеры были заранее подготовленными.

Для подключения и настройки 2fa code понадобится смартфон или планшет с установленным приложением и доступ к учетной записи.

Пошаговая инструкция по установке и настройке Google Authenticator

Скачать и установить Google Authenticator можно по официальным ссылкам:

Если у вас девайс на базе Android откройте Google Play Market и найдите там google authenticator, ну а счастливому владельцу продукции компании Apple нужно совершить аналогичное действие в App Store. Можно загрузить файл apk (for Android) с другого источника, но это не самый надежный вариант.

Сервис выведет QR-код и резервный ключ. Откройте Google Authenticator и нажмите символ фотоаппарата, чтобы программа отсканировала штрих-код.

Если по каким-то причинам произошел сбой, например, у вас не работает камера, введите 16-значный ключ 2FA в интерфейсе приложения на смартфоне и нажмите кнопку «Добавить». Неважно добавили вы аккаунт автоматически или вручную, ни в коем случае не забудьте сохранить в надежном месте (желательно на бумаге) код подключения.

Как создать пароль приложения Google Authenticator?

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Google.

Если вы используете двухэтапную аутентификацию и видите ошибку “неправильный пароль” при попытке войти в свою учетную запись Google, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

- Нажмите на ссылку “паролей приложений” в секции “Пароль и способ входа в аккаунт” страницы настройки безопасности аккаунта Google. Вас могут попросить войти в свой аккаунт Google.

- Внизу в выпадающем списке выберите приложение, которое вы используете.

- В следующем выпадающем списке выберите устройство, которое вы используете.

- Нажмите кнопку “Создать”.

- Следуйте инструкциям, чтобы ввести пароль приложения (16-значный код в желтой строке) на устройстве.

- Нажмите “Готово”.

Как восстановить Google Authenticator? Что делать, если телефон потерян?

Если у вас активирована двухфакторной аутификации, то, потеряв свой смартфон, вы потеряете и доступ к учетной записи. Записали 16-значный ключ 2FA — прекрасно, нет никаких проблем.

Скачайте программу для двухфакторной аутентификации на другое устройство и добавьте аккаунт вручную. Но если у вас кода восстановления все намного сложнее. Пользователи, прошедшие полную верификацию на бирже, могут обратиться в службу поддержки и там им объяснят, как восстановить гугл аутентификатор. Ну а если вы работаете инкогнито, то сбросить настройки аутентификации Google, можно следующим образом:

- Откройте страницу входа.

- Укажите адрес электронной почты и пароль.

- Когда вас попросят ввести 2fa code, нажмите «Не можете получить доступ к Google Authenticator? ».

- Ознакомьтесь с напоминанием и подтвердите запрос на ликвидацию двухфакторки в окне сайта.

- Перейдите в почтовый ящик, откройте письмо с биржи и нажмите «Confirm reset/ Подтвердить сброс».

Важно! Теперь вам придется пройти полную верификацию личности и только после этого вы сможете заново активировать двухфакторку. Пока вы этого не сделаете ваш биржевой депозит будет заблокирован.

Настройка приложения Google Authenticator на нескольких устройствах

Программу можно настроить так, чтобы она генерировала коды подтверждения на двух или даже трех гаджетах.

- Скачайте google authenticator на каждое устройство, которые вы планируете использовать.

- Перейдите на страницу активации, чтобы отсканировать QR-код или ввести секретный ключ.

Осталось проверить корректность работы 2fa-приложения на каждом девайсе, и сохранить настройки. Таким образом, вы застрахуете себя от потери доступа к 2fa code, маловероятно, что выйдут из строя или будут украдены 2 или 3 устройства одновременно.

Альтернативные приложения двухфакторной аутентификации

Альтернативой google authenticator является утилита Authy, у нее очень удобный интерфейс. Кроме мобильных устройств Authy, можно установить на Windows, macOS или Chrome.

Скачать и установить Authy можно по официальным ссылкам:

Также, для генерации одноразовых кодов, используются приложения:

- Duo Mobile;

- FreeOTP;

- Microsoft Authenticator;

- Яндекс.Ключ.

Если программа, создающая одноразовые цифровые пароли, в ваших глазах выглядит слишком эфемерным методом защиты аккаунта, и вы желаете заполучить что-то более реальное и сверхнадёжное , купите аппаратный токен стандарта U2F (Universal 2nd Factor), созданный FIDO Alliance. Так, вы сможете запереть аккаунт на замок и положить ключ в карман.

Более простая, но менее безопасная альтернатива двухэтапной авторизации это получение кода на адрес электронной почты или через СМС. Последний метод широко практикуется коммерческими банками и электронными платежными системами, например, Киви или Яндекс Деньги.

Заключение

В заключение следует сказать, что если вы прочитаете о взломе двухфакторной аутентификации (google authenticator), а такие посты на форумах иногда встречаются, то, скорее всего, это случилось из-за небрежного хранения 16-значного кода. Хакер просто нашел его на ПК и воспользовался.

Судите сами, легко ли за 30 секунд подобрать нужную комбинацию из шести цифр и сколько вычислительных ресурсов нужно для такой акции? Настраивайте google authenticator и не забывайте о других правилах безопасности, особенно если вы торгуете на криптобирже.

Дата публикации 16.04.2020

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Оцените публикацию

Самые последние новости криптовалютного рынка и майнинга:The following two tabs change content below.Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Двухфакторная аутентификация для Apple ID

Двухфакторная аутентификация — это дополнительный уровень безопасности для вашего Apple ID, разработанный для того, чтобы вы были единственным человеком, который может получить доступ к вашей учетной записи, даже если кто-то знает ваш пароль.

Как это работает

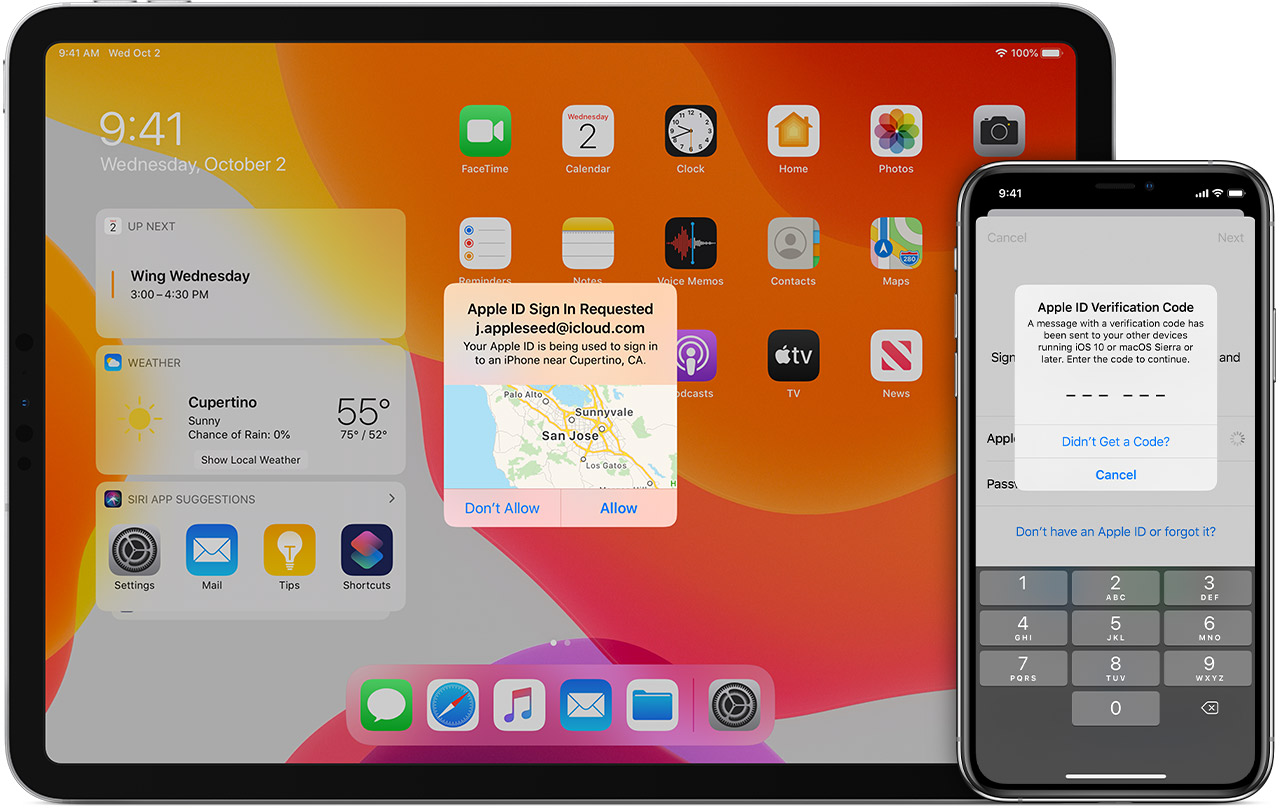

Благодаря двухфакторной аутентификации только вы можете получить доступ к своей учетной записи на доверенном устройстве или в Интернете.Если вы хотите войти в систему на новом устройстве в первый раз, вам необходимо предоставить две части информации — ваш пароль и шестизначный проверочный код, который автоматически отображается на ваших доверенных устройствах или отправляется на ваш номер телефона. Вводя код, вы подтверждаете, что доверяете новому устройству. Например, если у вас есть iPhone и вы впервые входите в свою учетную запись на недавно приобретенном Mac, вам будет предложено ввести пароль и код подтверждения, который автоматически отображается на вашем iPhone.

Поскольку одного вашего пароля уже недостаточно для доступа к вашей учетной записи, двухфакторная аутентификация значительно повышает безопасность вашего Apple ID и всей личной информации, которую вы храните в Apple.

После входа в систему вас больше не будут спрашивать код подтверждения на этом устройстве, если только вы не выйдете из системы полностью, не удалите устройство или вам не потребуется сменить пароль в целях безопасности. Когда вы входите в Интернет, вы можете доверять своему браузеру, поэтому вам не нужно будет вводить код подтверждения при следующем входе с этого компьютера.

Надежные устройства

Доверенное устройство — это iPhone, iPad или iPod touch с iOS 9 и более поздними версиями или Mac с OS X El Capitan и более поздними версиями, для которых вы уже выполнили двухфакторную аутентификацию. Мы знаем, что это ваше устройство, и его можно использовать для подтверждения вашей личности, отображая код подтверждения от Apple, когда вы входите в систему на другом устройстве или в браузере. Apple Watch с watchOS 6 или более поздней версии могут получать коды подтверждения при входе с помощью Apple ID, но не могут выступать в качестве доверенного устройства для сброса пароля.

Доверенные телефоны

Номер доверенного телефона — это номер, который можно использовать для получения кодов подтверждения с помощью текстового сообщения или автоматического телефонного звонка. Вы должны подтвердить хотя бы один доверенный номер телефона, чтобы зарегистрироваться в двухфакторной аутентификации.

Вам также следует подумать о проверке дополнительного телефонного номера, к которому у вас есть доступ, например домашнего телефона или номера, используемого членом семьи или близким другом.Вы можете использовать этот номер, если временно не можете получить доступ к своему основному номеру или своим устройствам.

Настройка двухфакторной аутентификации для вашего Apple ID

Включите двухфакторную аутентификацию на вашем iPhone, iPad или iPod touch

Включить двухфакторную аутентификацию в настройках

Если вы используете iOS 10.3 или позже:

- Зайдите в Настройки> [ваше имя]> Пароль и безопасность.

- Нажмите Включить двухфакторную аутентификацию.

- Нажмите Продолжить.

Если вы используете iOS 10.2 или более раннюю версию:

- Зайдите в Настройки> iCloud.

- Нажмите «Apple ID»> «Пароль и безопасность».

- Нажмите Включить двухфакторную аутентификацию.

- Нажмите Продолжить.

Вас могут попросить ответить на ваши вопросы безопасности Apple ID.

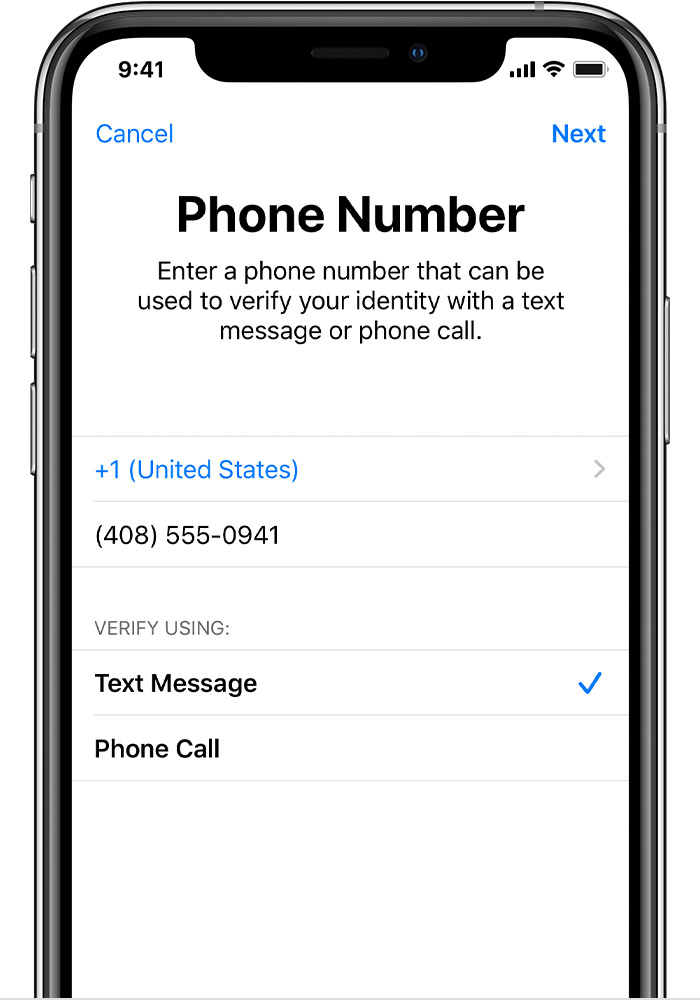

Введите и подтвердите ваш доверенный номер телефона

Введите номер телефона, на который вы хотите получать коды подтверждения при входе.Вы можете выбрать получение кодов с помощью текстового сообщения или автоматического телефонного звонка.

Когда вы нажимаете Далее, Apple отправляет код подтверждения на указанный вами номер телефона.

Введите проверочный код, чтобы подтвердить свой номер телефона, и включите двухфакторную аутентификацию.

Включите двухфакторную аутентификацию на вашем Mac

Если вы используете macOS Catalina:

- Выберите меню «Apple» System> «Системные настройки», затем нажмите «Apple ID».

- Нажмите Пароль и безопасность под своим именем.

- Нажмите Включить двухфакторную аутентификацию.

Если вы используете macOS Mojave или более раннюю версию:

- Выберите меню «Apple» System> «Системные настройки», затем нажмите «iCloud» и выберите «Сведения об учетной записи».

- Нажмите Безопасность.

- Нажмите Включить двухфакторную аутентификацию.

Некоторые идентификаторы Apple ID, созданные в iOS 10.3 или macOS 10.12.4 и более поздних версиях, по умолчанию защищены двухфакторной аутентификацией.В этом случае вы видите, что двухфакторная аутентификация уже включена.

Создание Apple ID с двухфакторной аутентификацией в сети

Если у вас нет iPhone, iPad, iPod touch или Mac, вы можете создать новый Apple ID с двухфакторной аутентификацией в Интернете.

Узнайте, как создать Apple ID в Интернете.

Если у вас есть Apple ID, который не защищен двухфакторной аутентификацией, некоторые веб-сайты Apple могут попросить вас обновить вашу учетную запись.

Что следует помнить при использовании двухфакторной аутентификации

Двухфакторная аутентификация значительно повышает безопасность вашего Apple ID. После того, как вы включите его, для входа в свою учетную запись потребуется ввести и пароль, и доступ к доверенным устройствам или доверенному номеру телефона. Чтобы ваша учетная запись была максимально безопасной и гарантировала, что вы никогда не потеряете доступ, вам нужно следовать нескольким простым правилам:

- Запомните свой пароль Apple ID.

- Используйте пароль устройства на всех своих устройствах.

- Держите ваши доверенные номера телефонов в актуальном состоянии.

- Держите ваши доверенные устройства физически в безопасности.

Управляй счетом

Вы можете управлять своими доверенными телефонными номерами, доверенными устройствами и другой информацией учетной записи со своей страницы учетной записи Apple ID.

Держите ваши доверенные номера телефонов в актуальном состоянии

Чтобы использовать двухфакторную аутентификацию, вам нужен как минимум один доверенный номер телефона в файле, где вы можете получить коды подтверждения. Попробуйте проверить дополнительный доверенный номер телефона, отличный от вашего собственного номера телефона. Если ваш iPhone — ваше единственное доверенное устройство, и оно отсутствует или повреждено, вы не сможете получить коды подтверждения, необходимые для доступа к вашей учетной записи.

Вы можете обновить свои доверенные номера телефонов, выполнив следующие действия:

- Перейдите на страницу учетной записи Apple ID.

- Войдите, используя свой Apple ID.

- Перейдите в раздел «Безопасность» и нажмите «Изменить».

Если вы хотите добавить номер телефона, нажмите «Добавить доверенный номер телефона» и введите номер телефона. Выберите, чтобы подтвердить номер с помощью текстового сообщения или автоматического телефонного звонка, и нажмите «Продолжить». Чтобы удалить доверенный номер телефона, нажмите  рядом с номером телефона, который хотите удалить.

рядом с номером телефона, который хотите удалить.

Просмотр доверенных устройств и управление ими

Вы можете просматривать и управлять списком доверенных устройств на iOS, macOS и в разделе «Устройства» на странице своей учетной записи Apple ID.

На iOS:

- Зайдите в Настройки> [ваше имя].

- Выберите устройство из списка.

В macOS Каталина:

- Выберите меню Apple System> Системные настройки.

- Выберите Apple ID.

- Выберите устройство на боковой панели.

В macOS Mojave или более ранней версии:

- Выберите меню Apple System> Системные настройки.

- Выберите iCloud, затем нажмите Сведения об учетной записи.

- Перейдите на вкладку «Устройства».

- Выберите устройство из списка.

В сети:

- Перейдите на страницу учетной записи Apple ID.

- Войдите, используя свой Apple ID.

- Перейти в раздел «Устройства».

В списке устройств отображаются устройства, на которых вы в данный момент используете Apple ID.Выберите устройство для просмотра информации об устройстве, такой как модель и серийный номер. Ниже вы можете увидеть другую полезную информацию, в том числе информацию о том, является ли устройство надежным и может ли оно использоваться для получения кодов проверки Apple ID.

Вы также можете удалить доверенное устройство, выбрав Удалить из учетной записи в списке устройств. Удаление доверенного устройства гарантирует, что оно больше не сможет отображать коды проверки и что доступ к iCloud и другим службам Apple на устройстве будет заблокирован до тех пор, пока вы снова не войдете в систему с двухфакторной аутентификацией.Если вам нужно найти или стереть ваше устройство, прежде чем вы удалите его из списка доверенных устройств, вы можете использовать Find My iPhone.

Генерация паролей для конкретного приложения

При двухфакторной аутентификации вам нужен пароль для конкретного приложения, чтобы войти в свою учетную запись, используя сторонние приложения или службы, такие как электронная почта, контакты или приложения календаря, не предоставляемые Apple. Выполните следующие шаги, чтобы сгенерировать пароль для приложения:

- Войдите на страницу своего аккаунта Apple ID.

- Нажмите «Создать пароль» под паролями для конкретного приложения.

- Следуйте инструкциям на экране.

После того, как вы сгенерируете свой пароль для конкретного приложения, введите или вставьте его в поле пароля приложения, как обычно.

Часто задаваемые вопросы

Нужна помощь? Вы можете найти ответ на свой вопрос ниже.

Что если я забуду свой пароль?

Вы можете сбросить или изменить свой пароль с вашего доверенного устройства или браузера, выполнив следующие действия.

На вашем iPhone, iPad или iPod touch

- Зайдите в Настройки> [ваше имя]. Если вы используете iOS 10.2 или более раннюю версию, перейдите в «Настройки»> «iCloud» и нажмите «Apple ID».

- Нажмите «Пароль и безопасность»> «Изменить пароль».

- Введите новый пароль.

на вашем Mac

Если вы используете macOS Catalina:

- Выберите меню «Apple» System> «Системные настройки», затем нажмите «Apple ID».

- Нажмите Пароль и безопасность, затем нажмите Изменить пароль.

Если вы используете macOS Mojave или более раннюю версию:

- Выберите меню «Apple» System> «Системные настройки», затем нажмите «iCloud».

- Выберите данные учетной записи. Если вас попросят ввести пароль Apple ID, нажмите «Забыли Apple ID» или «Пароль» и следуйте инструкциям на экране. Вы можете пропустить шаги ниже.

- Нажмите Безопасность> Сбросить пароль. Прежде чем вы сможете сбросить пароль Apple ID, введите пароль, используемый для разблокировки Mac.

В сети

Если у вас нет доступа к iPhone, iPad, iPod touch или Mac, вы можете сбросить или изменить свой пароль с iforgot.apple.com.

Что если я не могу получить доступ к доверенному устройству или не получил проверочный код?

Если вы входите в систему и у вас нет надежного устройства, которое могло бы отображать коды подтверждения, вы можете вместо этого отправить код на ваш доверенный номер телефона с помощью текстового сообщения или автоматического телефонного звонка. Нажмите «Не получить код» на экране входа и выберите отправить код на ваш доверенный номер телефона.Вы также можете получить код прямо из настроек на доверенном устройстве. Узнайте, как получить код подтверждения.

Если вы используете iOS 11.3 или более позднюю версию на вашем iPhone, вам может не потребоваться ввод кода подтверждения. В некоторых случаях ваш доверенный номер телефона может быть автоматически подтвержден в фоновом режиме на вашем iPhone. Это на одну вещь меньше, и ваша учетная запись все еще защищена двухфакторной аутентификацией.

Если я не могу войти в систему, как мне восстановить доступ к своей учетной записи?

Если вы не можете войти в систему, получить доступ к доверенному устройству, сбросить пароль или получить коды подтверждения, вы можете запросить восстановление учетной записи, чтобы восстановить доступ к вашей учетной записи.Восстановление учетной записи — это автоматический процесс, призванный максимально быстро вернуть вас в свою учетную запись, при этом отказывая в доступе любому, кто притворяется вами. Это может занять несколько дней — или дольше — в зависимости от того, какую конкретную информацию об учетной записи вы можете предоставить, чтобы подтвердить свою личность.

Мне все еще нужно помнить какие-либо вопросы безопасности?

Нет. При двухфакторной аутентификации вам не нужно запоминать какие-либо вопросы безопасности.Мы проверяем вашу личность исключительно используя ваш пароль и проверочные коды, отправленные на ваши доверенные устройства и номера телефонов. Когда вы регистрируетесь в двухфакторной аутентификации, мы сохраняем ваши старые вопросы безопасности в файле в течение двух недель на случай, если вам нужно будет вернуть свою учетную запись к прежним настройкам безопасности. После этого они удаляются.

Может ли поддержка Apple помочь мне восстановить доступ к моей учетной записи?

Служба поддержки Apple может ответить на ваши вопросы о процессе восстановления учетной записи, но не может подтвердить вашу личность или каким-либо образом ускорить процесс.

Каковы системные требования для двухфакторной аутентификации?

Для наилучшего опыта убедитесь, что вы соответствуете этим системным требованиям на всех устройствах, которые вы используете с вашим Apple ID:

- iPhone, iPad или iPod touch с iOS 9 и более поздними версиями

- Mac с OS X El Capitan и iTunes 12.3 и более поздними версиями

- Apple Watch с watchOS 2 и более поздними версиями

- Apple TV HD с TVOS

- ПК с Windows с iCloud для Windows 5 и iTunes 12.3.3 и позже

Могут ли идентификаторы Apple ID, созданные для детей, использовать двухфакторную аутентификацию?

Что если я не узнаю местоположение, указанное в моем уведомлении о входе?

Когда вы войдете в систему на новом устройстве, вы получите уведомление на других ваших доверенных устройствах, которое включает карту с указанием приблизительного местоположения нового устройства.Это приблизительное местоположение, основанное на IP-адресе, используемом в настоящее время устройством, а не на точном местонахождении устройства. Отображаемое местоположение может отражать сеть, к которой вы подключены, а не ваше физическое местоположение.

Если вы знаете, что вы пытаетесь войти в систему, но не можете распознать указанное местоположение, вы все равно можете нажать Разрешить и продолжить вход. Однако, если вы когда-нибудь увидите уведомление о том, что ваш Apple ID используется для подписи на новом устройстве, и вы не входите в систему, нажмите «Не разрешать», чтобы заблокировать попытку входа.

Что, если я использую двухфакторную аутентификацию на устройстве, работающем под управлением более старого программного обеспечения?

Если вы используете двухфакторную аутентификацию для устройств, работающих под управлением более старых версий ОС, например Apple TV (2-го или 3-го поколения), вас могут попросить добавить шестизначный проверочный код в конец пароля при входе в систему. проверочный код с доверенного устройства под управлением iOS 9 и более поздних версий или OS X El Capitan и более поздних версий, либо отправьте его на ваш доверенный номер телефона.Затем введите свой пароль и шестизначный проверочный код непосредственно в поле пароля.

Можно ли отключить двухфакторную аутентификацию после ее включения?